大规模SQL注入漏洞扫描器:SQLiv

来源:互联网 发布:计算机文件搜索软件 编辑:程序博客网 时间:2024/05/16 07:20

*旧项目(sqlivulscan)

特点

- 使用SQL注入dork进行多域扫描

- 对特定域进行针对性扫描。(具有爬网功能)

- 反向域扫描

SQLi扫描和域信息检查都是在多进程并发中完成的,因此即使脚本在扫描大量url时依旧非常快速。

安装

- git clone https://github.com/Hadesy2k/sqlivulscan.git

- sudo python2 setup.py -i

依赖

- bs4

- termcolor

预装系统

BlackArch Linux ![]()

使用

1.使用SQL注入dork进行多域扫描

从给定的dork搜索多个网站,并逐个进行扫描。

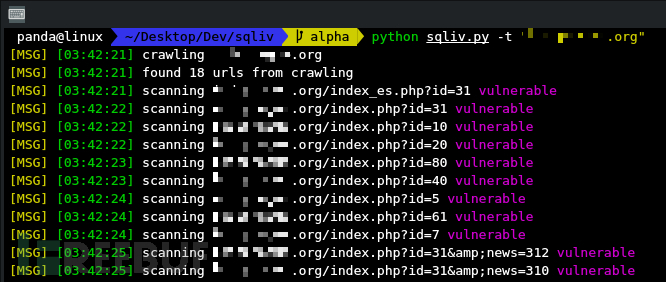

python sqliv.py -d <SQLI DORK> -e <SEARCH ENGINE> python sqliv.py -d "inurl:index.php?id=" -e google 2.针对性扫描

只能提供查询参数的域名或特定URL

如果只提供域名,它将使用查询来抓取并获取网址

然后逐个扫描URL

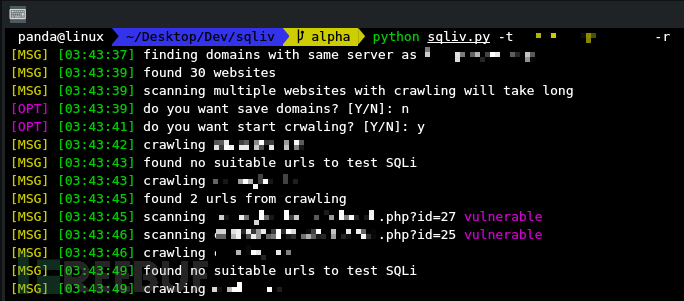

python sqliv.py -t <URL> python sqliv.py -t www.example.com python sqliv.py -t www.example.com/index.php?id=1 3.反向域扫描

做反向域并寻找那些与目标网址托管在相同服务器的网站。

python sqliv.py -t <URL> -r查看帮助

python sqliv.py --helpusage: sqliv.py [-h] [-d D] [-e E] [-p P] [-t T] [-r]optional arguments: -h, --help 显示帮助信息并退出 -d D SQL注入dork -e E 搜索引擎 [当前仅支持Google] -p P 搜索引擎中要查找的网站数量 -t T 扫描目标网站 -r 反向域截图

开发

编码格式

- 请在function/class文档和代码之间放置一个空格

- 请以驼峰方式拼写function和class名

- 局部变量必须使用variable_with_underscore

- 全局变量必须全部为UPPERCASE_VARIABLE

Pull Request

- alpha分支用来测试新功能

- 总是发送Pull请求到alpha

待添加功能

- Duckduckgo搜索引擎

- POST表单SQLi漏洞测试

阅读全文

0 0

- 大规模SQL注入漏洞扫描器:SQLiv

- 微软SQL注入攻击源码扫描器藏

- sql注入扫描器——sqlmap

- Sql 注入漏洞,注意

- SQL注入漏洞

- sql注入漏洞原理

- SQL 注入漏洞新动向

- SQL注入漏洞接触

- SQL注入漏洞

- 防范SQL注入漏洞

- Sql 注入漏洞

- 防止SQL注入漏洞

- SQL注入漏洞攻击

- Sql 注入漏洞攻击

- sql注入漏洞攻击

- SQL注入漏洞

- SQL注入漏洞攻击

- sql注入漏洞攻击

- Swift 3D(三维动画制作软件) v6 免费版

- SpringWeb MVC处理请求的流程:(处理器映射器、处理器适配器、视图解析器称为springmvc的三大组件)

- 资源管理类

- 【http】相关知识

- webLogic内存溢出解决方案

- 大规模SQL注入漏洞扫描器:SQLiv

- 算法提高 ADV-211 2-2整数求和

- C#--实例选号器生成随机数

- 1522班家长群

- LeetCode 216. Combination Sum III

- VS 排序思考与实现——整理分析(一)

- 排序算法(一):冒泡,选择,插入,希尔

- mysql基础

- 了解一些多线程相关的知识