利用Burp Suite挖掘暗网服务的真实IP

来源:互联网 发布:origin散点显示数据值 编辑:程序博客网 时间:2024/05/16 06:56

在这篇文章中,我将跟大家讨论一下如何通过向网站发送各种Payload来挖掘网站中可能存在的安全漏洞,并利用BurpSuite来发现Tor隐藏服务的真实IP地址。

在挖洞的过程中,我们需要向目标网站发送各种测试内容。比如说,在寻找SQL注入漏洞时,我们可能会发送’or 1-1′;在寻找跨站脚本漏洞时,我们可能会写入’alert(“BEEP!!!”)’等等。有的时候,我们的Payload可能会马上给我们返回结果,而我们就能够在几秒钟之内对漏洞进行确认了。但是,如果目标网站会延迟响应的话,那么问题就来了。如果我们给目标网站发送了Payload,但它得等到下一周管理员检查了网站日志之后才会执行的话,那该怎么办呢?如果我们需要确认Payload是否能够正常工作,那我们就得安装一种“持续性基础设施”来24小时监听响应信息了。

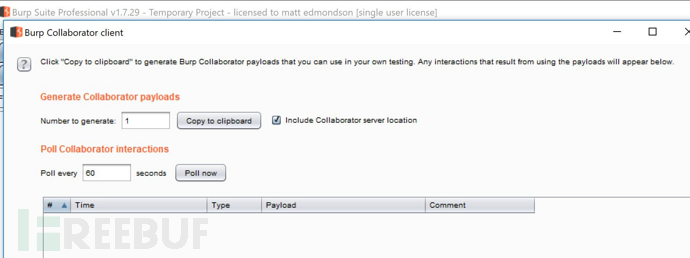

此时,我们就可以使用BurpSuite来帮助我们实现这个目标。它可以设置一个服务器来进行7×24小时的监听,当你的Payload返回了响应信息时,它会在第一时间接收并进行处理。

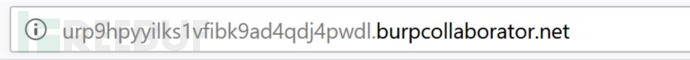

在上面这张截图中,你可以点击“copy to clipboard”(拷贝到剪贴板)并生成一个需要在Payload中使用的单独URL。

如果有用户查询或访问了这个URL地址,你将会立刻在Burp Suite collaborator客户端中收到通知提示。

可能你还没意识到,这种功能其实是非常强大的,因为我们现在已经拥有了一个可以生成Payload并无限监听响应的基础设施了。

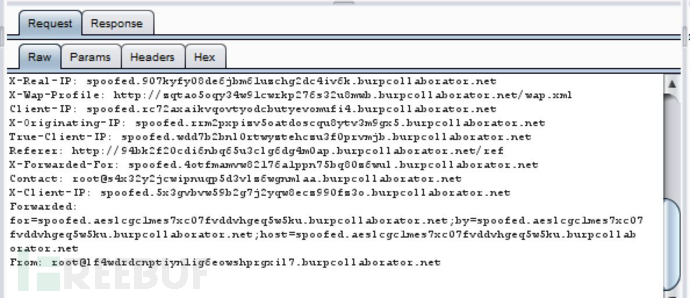

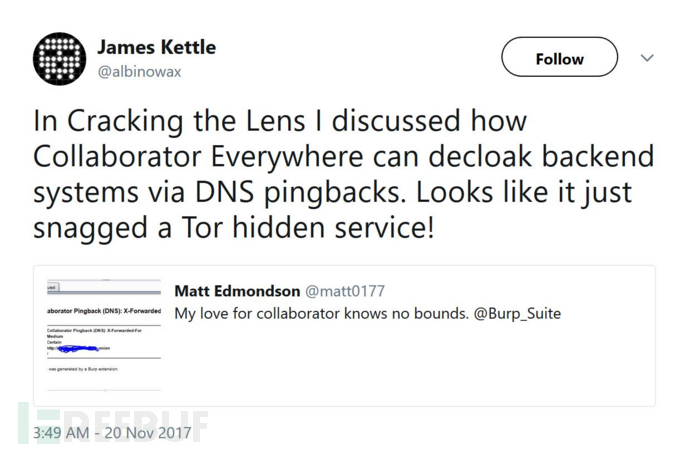

非常好,那么接下来我们该往哪儿发送我们的Payload呢?你可能会说:“Everywhere!!!”我很同意你的观点,广撒网确实听起来不错。不过我不知道你听说过James Kettle吗?他在今年年初发布了一款Burp Suite专业版插件-CollaboratorEverywhere,并发表了一篇名叫《针对HTTP隐藏攻击面》的分析文章。CollaboratorEverywhere可以帮助我们识别后端系统并自动处理我们通过Burp Suite注入到目标站点中的Payload。这意味着什么呢?下图显示的是我访问了自己的博客网站之后它自动注入的某些Header:

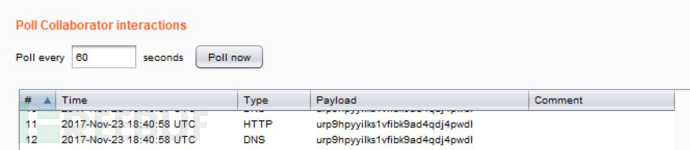

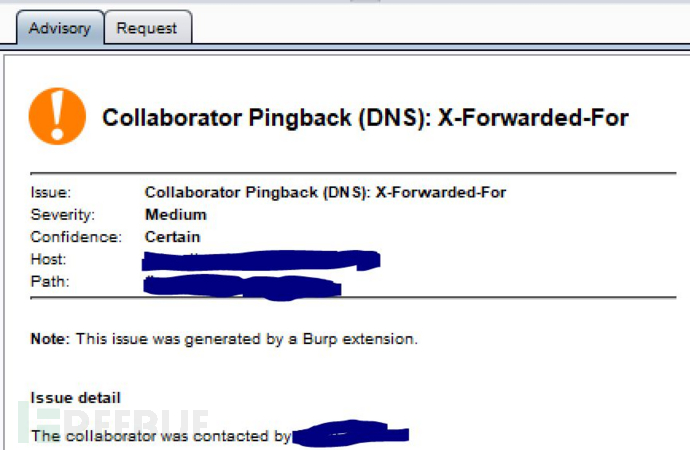

接下来我又访问了另外一个网站,然后我注入的Payload给我返回了一个DNS查询请求:

James在Blackhat黑帽黑客大会上的演讲视频如下:

视频地址: https://www.youtube.com/watch?v=zP4b3pw94s0

他在视频中介绍了他在开发这款插件时所使用的全部技术,当我在看他的演讲视频时,我突然发现这种技术也许可以用来识别Tor网站或服务的真实IP地址。

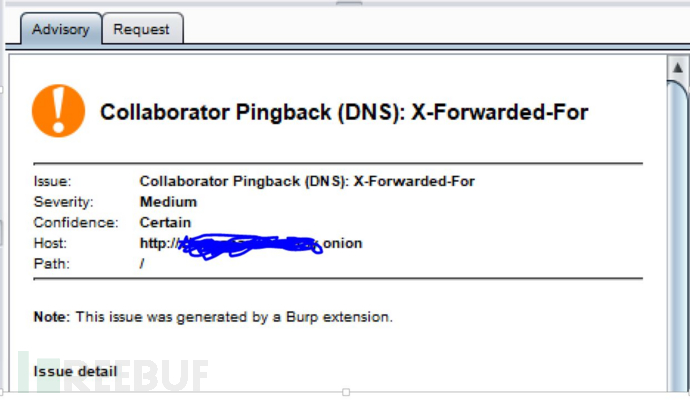

于是乎,我打开了我的Tor浏览器,然后使用Burp Suite来代理Tor的流量。配置完成之后,我访问了好几个.onion隐藏服务来查看它们是否会给我返回collaborator pingback。大概在我访问了20多个Tor网站之后,终于成功了:

现在,由于这个隐藏Tor服务会查询请求中的某个Header,因此我在Burp Suite的帮助下成功得到了这个.onion隐藏服务的真实IP地址。

后话

我建议大家在得到了目标网站管理员的许可之后再进行测试,需要注意的是,这种功能使用起来非常简单,而且效率也非常高。

* 参考来源:digitalforensicstips,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

- 上一篇:浅谈一下mshta在CVE-2017-11882里的命令构造

- 下一篇: 血淋林的例子告诉你,为什么防“上传漏洞”要用白名单

已有 5 条评论

- 利用Burp Suite挖掘暗网服务的真实IP

- 强大的Burp Suite

- Burp suite的安装教程

- 利用burp suite 抓手机数据包

- Burp Suite

- burp suite

- Burp Suite

- 关于Burp Suite的Attack Type

- Burp Suite中proxy的简单用法

- burp Suite help

- Burp Suite Walkthrough

- Burp Suite使用详解

- RedHat 安装Burp Suite

- Burp Suite使用详解

- Burp Suite经验总结

- burp suite 使用

- Burp Suite使用详解

- Burp Suite使用介绍

- JAVA程序员三年从入门到精通的视频资料

- Eclipse解决中文字体设置

- NOT EXISTS

- Find Pivot Index[Leetcode 724]

- 微信小程序——wx.navigateTo中url无法跳转问题(app.json中配置的tabBar与wx.navigateTo中url引用相同页面导致)(2017/12)

- 利用Burp Suite挖掘暗网服务的真实IP

- HBUOJ人见人爱A^B

- Hibernate创建数据表出错:table doesn't exist

- Leetcode: Surrounded Regions

- cpp: 统计输入的单词数量1

- Android Studio必备插件大全

- 看个AV也中招之cve-2010-2553漏洞分析

- 伪造安全公司博客钓鱼,攻击Mac又有“新姿势”

- 关于byte b1 = (byte)130和byte b1 = (byte)-130

这些评论亮了