思科专题(一):Ethernet-to-the-Factory (EttF)(1)

来源:互联网 发布:淘宝详情通用模板 编辑:程序博客网 时间:2024/06/05 19:35

参考资料:EttF设计实施指南

Cisco EttF 方案特性:

1. 实时通信,确定性和性能

2. 可用性

3. 安全

4. 可管理性

5. 逻辑分割

6. 物理性质和拓扑

7. 兼容性

8. 可扩展性

实时性要求:

1. 过程工业:.NET, DCOM, TCP/IP;一秒或更长;

2. 工厂自动化:标准以太网+实时协议;10ms到100ms;

3. 运动控制:硬件/软件方案;<1ms。

实时工业以太网关键要素:

1. 交换机和路由器的数量和第二层网络上的流量,影响着延迟和抖动;

2. LAN端口和上传端口的比例;通常设备用10/100Mbps,而上传用10/100/1000Mbps;

3. 使用IGMP(Internet Group Mangement Protocol)来管理多播数据的有效交付;

4. 使用QoS参数来满足不同通信流量的实时需求。

高可靠性的关键因素:

1. 创建备用的数据通信路径;风险规范、机会成本、文化和其他因素决定了需要多少和什么层次的备用路径。

2. 减少关键操作的失败;备用电源、备用冗余媒介和设施;

3. 使用高级的网络弹性和集合技术来提高可靠性,如802.1w Rapid Spanning Tree Protocol (RSTP),Hot Standby Routing Protocol (HSRP)。

4. 尽管冗余的星型拓扑结构提供了最佳的集合能力,但在配置环形拓扑网络的时候,考虑环形回复技术。

5. 使用例如EIGRP或OSPF等路由技术来提高可靠性。

安全

工业自动化和控制网络关心的是可用性和完整性;而企业网络关心的是机密性和完整性。EttF架构中特定的安全原则是:

1. 在不同的层次控制数据流(如ACL,防火墙等);

2. 防止在工业自动化控制系统和企业系统之间的直接数据通信;

3. 限制实时生产数据进入工业自动化和控制网络;

4. 限制企业访问镜像版本或将生产数据拷贝入DMZ;

5. 根据工业自动化和控制网络及角色的层次的认证和授权用户访问;

6. 控制在工业自动化和控制网络中的恶意访问(MAC地址端口层次的控制,关闭不使用的端口等等);

7. 控制能够接入交换机的设备(如端口安全和DHCP snooping);

8. 监测和减少从感染设备发起的恶意的流量;

9. 监测和减少从企业IT网络发起的恶意流量;

10. 使自动化设备的远程访问安全;

11. 基于成本和安全的层次和冗余的需求,使用DMZ设计;

12. 限制恶意的网络通信活动,防止影响互联设备(设置root bridge,SNMP能力等)。

13. 考虑在DMZ中的数据和服务,链接的发起应该是从制造或者企业区域,而终止于DMZ。

14. 建立文档和定义政策。

可管理性关注的是:

1. 使用命令行接口(command-line interface, CLI),元素管理系统,方案管理系统或通过下载与定义的模板来配置交换机。

2. 利用已有的基于SNMP的管理系统。

3. 使用其他的网络设备如交换机和安全仪器。

4. 使用SmartPort模板。

5. 给设备分配固定的IP地址。许多工业设备中的IP地址是编码进逻辑的,而不是DHCP的动态IP。

6. 考虑网络设施元素的易替换性。

7. 使用能够通知关键网络事件和具有诊断和调试问题的系统。

8. 网络设备的分期软件更新。

9. 基于Windows自动化设备的补丁管理。

10. 尽可能地标准化硬件和软件元素。

11. 将基本网络管理集成进已有的基于不同工业自动化和控制网络协议应用。

逻辑分割

对于工业以太网是至关重要的,因为它有助于保证可用性、确定性、性能、可管理性和安全性的需求。逻辑分割的基本理念是将制造的通信信息与企业的通信信息分离。关键的考量是:

1. 使用额外的物理设备或逻辑的DMZ(DeMilitarized Zone)来分开制造控制网络和企业IT网络:停止不兼容的流量;创建一个清晰的管理边界;安全地在不同的区域之间分享数据和服务;

2. 在工业自动化和控制网络中进一步使用分层的交换机以分割制造功能区域。

3. 在工业自动化和控制网络的第二层范围内限制设备的数目,以保证性能和易于创建安全模型。

4. 使用虚拟LAN(VLAN)来在第二层范围周围创建逻辑结构。

5. 使用路由器/第三层交换机来互联VLAN。

6. 通过端口级的流量控制来控制多播,广播或单播风暴

物理和拓扑

首先需要考虑的是环境,包括温度、湿度、震动、噪声、电磁干扰等等,然后需要考虑的是物理布局和拓扑结构。在制造工厂,由于要求比较高,线缆的成本和布线的成本是很高的,尽管星型的网络结构可以提供最好的弹性、覆盖和性能,但在制造环境中的应用却很有限。星型、环型和总线型有着各自的应用场合。关键的考量因素:

1. 选择一种能够满足性能、成本和空间需求的拓扑结构。

2. 工厂运营、管道路径、成本和可用性的程度决定着什么样的网络拓扑结构:树形,环型,星型还是混合。

3. 需要时使用加固的网络设备,条件允许的情况下使用非工业级的路由器,交换机和防火墙可以降低成本。

4. 可能需要分层的交换机来解决密度、距离或通信路径的问题。

兼容性

EttF必须与工业以太网协议和应用的通信模型兼容,意味着需要支持多种流量,如TCP,UDP,CIP,Modbus/TCP或OPC。同时也要支持一些功能和特性,如QoS。

可伸缩性关键考量因素包括:

1. 网络基础设备的大小和性能约束。

2. 网络基础设施的分层以满足空间、尺寸和性能准则。

3. 链路聚合以达到更高的带宽需求。

4. IP寻址机制。

5. 维护和管理考虑。

工业自动化和控制背景

方案架构

工业自动化和控制参考模型

普渡大学的控制层次模型是制造行业内通用的模型,这个模型将设备和仪器分段成若干个层次。

Level 0: 过程

Level 1: 基本控制

Level 2: 单元监控

Level 3: 区域制造操作和控制

Level 4:区域业务计划和物流网络

Level 5:企业网络

安全区域

传统的安全系统是基于硬连线的,但网络化的安全系统开始得到应用,如CIP Safety。

单元区域

单元是生产设施内的一个功能性区域,由一些设备,控制器组成,涉及到制造过程的实时控制功能。包括Level 0, 1, 2。

Level 0 过程

由一些传感器、执行器和最基本制造过程相关的设备组成。Level 0设备的特点:实时性、确定性通信需求;按时测量及其变量和控制过程输出;存在于恶劣的物理环境;数目可从几十个到几千个;一旦设计和安装好,不会轻易更换;通常由电气、过程的控制工程师,而不是IT部门来设计和实施。

Level 1 基本控制

由基本的控制器组成,控制和操作制造过程,基本功能是与Level 0设备进行交互。对于离散工业,通常是PLC,对于流程工业,通常是DCS。可编程自动化控制器(PAC)可用来泛指在离散和流程工业内的控制器。PAC是工业自动化和控制系统的大脑,基于从Level 0设备的反馈作出决策。PAC可与Level 2层次的HMI通信和交互,也可以与Level 2和3的信息和生产控制系统(如历史数据、资产管理、MES、生产调度等)进行通信。PAC在三个方向生产网络流量:

1) 与Level0设备的下行数据

2) 与其他PAC的Peer-to-Peer数据

3) 与HMI和信息生产控制系统的上行数据

Level 2 单元控制

生产设施通常以单元的形式布局。Level 2表示与运行时监控和操作某个单元的系统和功能,包括:

1) 操作员界面或HMI

2) 报警系统

3) 过程历史数据批次管理系统

4) 控制室工作站

这些系统主要基于标准的计算设备和操作系统(Unix或Windows),所以有可能采用标准的通信网络(以太网和TCP/IP)。

制造区域

制造区域由若干单元网络和区域活动组成。所有的关键的用以监控工厂运行的系统、设备和控制器都在这个区域。

Level 3 区域层次

工业自动化和控制系统的最高层次,主要功能有:生产报告;工厂历史数据;详细的生产调度;区域层次的运行管理;资产和材料管理;控制室工作站;文件服务器;域名控制器;管理和控制应用等。

企业区域

Level 4 区域业务计划和物流

互联网访问、Email、如MES的非关键生产系统、库存、绩效报告、SAP和Oracle的企业应用等等。尽管也是重要的,但这些服务不被认为是与工业自动化和控制系统同等关键。由于企业网络开放的特性,这个层次被认为是自动化控制网络威胁的来源。Level 4的用户和系统通常需要从更底层的自动化和控制网络获取数据摘要和信息。

Level 5 企业网络

集中的IT系统和功能所在地。企业资源管理,B2B,B2C服务都在这个层次。

EttF框架

在企业和制造区域之间引入了一个额外的DMZ区域。DMZ的目的是提供了一个企业和制造区域间数据和服务的缓冲区域。DMZ的引入有助于维护可用性、解决安全问题、分段和组织控制等等。建议所有的数据都不会直接穿越DMZ,要么发起于DMZ,要么终止于DMZ。

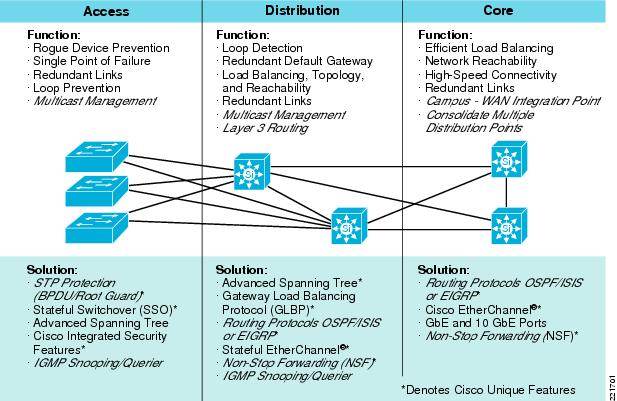

园区网络参考模型 (Campus Network Reference Model)

在园区环境下,分层设计模型通常是最有效的,包括三个主要层次:核心(Core),分布(Distribution)和访问(Access)。

1. 访问层提供的是网络接入的第一个层次。OSI 模型的第二层交换机制、安全和QoS在这一层实现。

2. 分布层将访问层的交换机聚合,提供安全和网络政策的加强。使用OSI模型的第三层协议来提供负载平衡、快速聚合和弹性。

3. 核心层是网络的骨干。提供分布层之间的设备之间和核心资源的高速传输。这一层通常集成通往DMZ的链接或者其他地域或企业WAN的链接。同样也是基于OSI模型的第三层。

单元区域(Cell/Area Zone)的工业以太网设计

这一层次的网络设计需要考虑的因素有:成本,环境,实时通信和网络性能,可用性,可管理性,安全,管理还是非管理的交换机。包括的部件有:EttF Level 0,1, 2部件(如设备,控制器和HMI);第二层的接入交换机;第三层的分布交换机或路由器;链接媒介。

管理和非管理交换机的比较:非管理交换机需要很少或者根本不需要配置,但不支持一些诸如多播管理、端口镜像、安全、诊断和QoS的高级功能。推荐在所有的网络设施中使用工业化的、管理的、智能交换机。

关键词:WLAN,QoS,IGMP snooping,STP, RSTP, SNMP等。

第二层接入交换机在安全领域扮演着很重要的角色,一些关键的考虑因素包括:

1. 访问控制列表(Access Control Lists, ACL)来在交换机中配置安全政策;

2. VLAN支持,安全分割

3. SSH (Secure Shell)

4. SNMPv3

5. MAC地址通知

6. 通过MAC地址辨识的端口安全

第二层接入交换机:Cisco Catalyst 2955, 2960(非工业级)

第三层分布交换机:Cisco Catalyst 3750G

网络流量

在一个单元网络内的网络流量很大程度上取决于工业自动化和控制网络的设计和实施。这些系统引入了一些与IT领域内客户端-服务器和因特网应用不同的流量莫类型。例如80-90%的单元内流量是本地的。结合EtherNet/IP协议,在单元内的网络流量类型有:

生产者、消费者的I/O数据(UDP,2222);生产者、消费者的响应数据(UDP,2222);CIP诊断、配置、信息,上载下载等数据(TCP, 44818);基于HTTP的诊断和监测(TCP,80),DHCP/BootP(UDP,67-88);SMTP(TCP,25),SNMP(UDP,161)等等。

网络拓扑

网络设计概要

网络设计的关键需求:连入网络的端点数目;不同端点之间的信息流量;网络的拓扑;

在设计一个单元网络时的关键技术考虑:逻辑分段;可用性;多播管理;QoS流量管理;安全;

- 思科专题(一):Ethernet-to-the-Factory (EttF)(1)

- 思科专题(一):Ethernet-to-the-Factory (EttF)(2)

- 思科VPP源码分析(ethernet node分析)

- How to achieve low latency with the 10Gbps Ethernet

- 设计模式 一 工厂模式(The Factory Pattern)

- The Ethernet AVB

- 思科命令(一)之路由器

- 【一、Leetcode数组专题(1)easy】

- Android 4.0.1上ethernet的移植(一)

- Android2.2添加Ethernet 框架支持(一)

- Android2.2添加Ethernet 框架支持(一)

- IPV6专题(一)

- OJ专题(一)

- 事务专题(一)

- Unable to get the default Bean Validation factory

- HibernateException:Unable to get the default Bean Validation factory

- hibernate3.6:Unable to get the default Bean Validation factory

- Unable to get the default Bean Validation factory异常处理

- [转]尚学堂科技 - 马士兵老师-JAVA自学之路

- 读Chrome源码剖析

- fedora默认情况下没有rar解压工具

- vmware笔记

- Visual C++设计UDP协议通讯示例

- 思科专题(一):Ethernet-to-the-Factory (EttF)(1)

- ABAP Subscreen and tabstrip controls

- 这只是一个测试博客

- VB访问SQL Server数据库技术全揭密

- 项目的业务价值

- Visual Basic中实现带预览的对话框

- 理解x86架构的捷径

- 魔兽的寂寞——源自中国的寂寞(转载) 原作者:尚良

- SQL Prompt 4试用