sso原理

来源:互联网 发布:马云说别在淘宝买了 编辑:程序博客网 时间:2024/05/01 18:02

1. SSO原理浅谈

SSO 是一个非常大的主题,我对这个主题有着深深的感受,自从广州 UserGroup的论坛成立以来,无数网友都在尝试使用开源的 CAS, Kerberos 也提供另外一种方式的 SSO,即基于 Windows 域的 SSO,还有就是从 2005 年开始一直兴旺不衰的 SAML。

如果将这些免费的 SSO解决方案与商业的 Tivoli或 Siteminder 或 RSA Secure SSO产品做对比,差距是存在的。毕竟,商业产品的安全性和用户体验都是无与伦比的,我们现在提到的 SSO,仅仅是 Web SSO ,即 Web-SSO是体现在客户端;另外一种 SSO 是桌面 SSO ,例如,只需要作为 Administrator 登录一次 windows 2000,我便能够在使用 MSN/QQ 的时候免去登录的环节 ( 注意,这不是用客户端软件的密码记忆功能 ) ,是一种代理用户输入密码的功能。因此,桌面 SSO 是体现在 OS 级别上。

今天,当我们提起 SSO的时候,我们通常是指 Web SSO,它的主要特点是, SSO 应用之间走 Web协议 ( 如 HTTP/SSL),并且 SSO 都只有一个登录入口。

简单的 SSO 的体系中,会有下面三种角色:

1 , User(多个)

2 , Web 应用(多个)

3 , SSO 认证中心( 1 个)

虽然 SSO 实现模式千奇百怪,但万变不离其宗:

l Web应用不处理 User 的登录,否则就是多点登陆了,所有的登录都在 SSO认证中心进行。

l SSO认证中心通过一些方法来告诉 Web 应用当前访问用户究竟是不是张三 / 李四。

l SSO认证中心和所有的 Web 应用建立一种信任关系, SSO认证中心对用户身份正确性的判断会通过某种方法告之 Web应用,而且判断结果必须被 Web应用信任。

2. CAS的基本原理

CAS(Central Authentication Service) 是 Yale 大学发起的一个开源项目,据统计,大概每 10 个采用开源构建 Web SSO 的 Java 项目,就有 8 个使用 CAS 。对这些统计,我虽然不以为然,但有一点可以肯定的是, CAS 是我认为最简单实效,而且足够安全的 SSO选择。

本节主要分析 CAS的安全性,以及为什么 CAS被这样设计,带着少许密码学的基础知识,我希望有助于读者对 CAS的协议有更深层次的理解。

2.1 CAS 的结构体系

从结构体系看, CAS包含两部分:

l CAS Server

CAS Server 负责完成对用户的认证工作, CAS Server 需要独立部署,有不止一种 CAS Server的实现, Yale CAS Server和 ESUP CAS Server 都是很不错的选择。

CAS Server 会处理用户名 / 密码等凭证 (Credentials) ,它可能会到数据库检索一条用户帐号信息,也可能在 XML 文件中检索用户密码,对这种方式, CAS均提供一种灵活但同一的接口 /实现分离的方式, CAS 究竟是用何种认证方式,跟 CAS协议是分离的,也就是,这个认证的实现细节可以自己定制和扩展。

l CAS Client

CAS Client 负责部署在客户端(注意,我是指 Web 应用),原则上, CAS Client的部署意味着,当有对本地 Web应用的受保护资源的访问请求,并且需要对请求方进行身份认证, Web 应用不再接受任何的用户名密码等类似的 Credentials,而是重定向到 CAS Server进行认证。

目前, CAS Client支持(某些在完善中)非常多的客户端,包括 Java、 .Net 、 ISAPI、 Php 、 Perl、 uPortal 、 Acegi、 Ruby 、 VBScript等客户端,几乎可以这样说, CAS 协议能够适合任何语言编写的客户端应用。

2.2 CAS 协议

剖析协议就像剖析设计模式,有些时候,协议让人摸不着头脑。 CAS的代理模式要相对复杂一些,它引入了一些新的概念,我希望能够在这里描述一下其原理,有助于读者在配置和调试 CAS SSO有更清晰的思路。

如果没记错, CAS协议应该是由Drew Mazurek负责可开发的,从 CAS v1 到现在的 CAS v3 ,整个协议的基础思想都是基于 Kerberos 的票据方式。

CAS v1 非常原始,传送一个用户名居然是 ”yes"ndavid.turing”的方式, CAS v2开始使用了 XML规范,大大增强了可扩展性, CAS v3开始使用 AOP 技术,让 Spring爱好者可以轻松配置 CAS Server 到现有的应用环境中。

CAS 是通过 TGT(Ticket Granting Ticket) 来获取 ST(Service Ticket),通过 ST来访问服务,而 CAS也有对应 TGT, ST的实体,而且他们在保护 TGT的方法上虽然有所区别,但是,最终都可以实现这样一个目的——免去多次登录的麻烦。

下面,我们看看 CAS的基本协议框架:

2.1.1基础协议

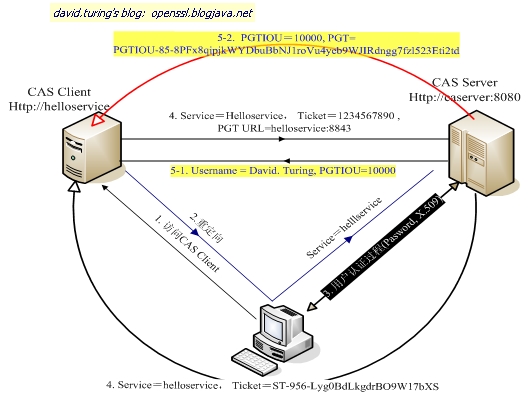

CAS 基础模式

上图是一个最基础的 CAS协议, CAS Client以 Filter方式保护 Web应用的受保护资源,过滤从客户端过来的每一个 Web请求,同时, CAS Client会分析 HTTP 请求中是否包请求 Service Ticket(上图中的 Ticket) ,如果没有,则说明该用户是没有经过认证的,于是, CAS Client会重定向用户请求到 CAS Server( Step 2 )。 Step 3是用户认证过程,如果用户提供了正确的 Credentials , CAS Server会产生一个随机的 Service Ticket ,然后,缓存该 Ticket ,并且重定向用户到 CAS Client (附带刚才产生的 Service Ticket ), Service Ticket是不可以伪造的,最后, Step 5和 Step6 是 CAS Client和 CAS Server 之间完成了一个对用户的身份核实,用 Ticket查到 Username ,因为 Ticket是 CAS Server 产生的,因此,所以 CAS Server的判断是毋庸置疑的。

该协议完成了一个很简单的任务,就是 User(david.turing)打开 IE,直接访问 helloservice应用,它被立即重定向到 CAS Server进行认证, User 可能感觉到浏览器在 helloservcie和 casserver 之间重定向,但 User是看不到, CAS Client 和 CAS Server 相互间的 Service Ticket 核实 (Validation) 过程。当 CAS Server 告知 CAS Client 用户 Service Ticket 对应确凿身份, CAS Client 才会对当前 Request 的用户进行服务。

2.2.2 CAS如何实现SSO

当我们的 Web时代还处于初级阶段的时候, SSO是通过共享 cookies 来实现,比如,下面三个域名要做 SSO:

http://www.blogjava.net

http://www.matrix.org.cn

http://www.csdn.net

如果通过 CAS来集成这三个应用,那么,这三个域名都要做一些域名映射,

http://blogjava.cas.org

http://matrix.cas.org

http://csdn.cas.org

因为是同一个域,所以每个站点都能够共享基于 cas.org的 cookies。这种方法原始,不灵活而且有不少安全隐患,已经被抛弃了。

CAS 可以很简单的实现跨域的 SSO ,因为,单点被控制在 CAS Server ,用户最有价值的 TGC-Cookie 只是跟 CAS Server 相关, CAS Server 就只有一个,因此,解决了 cookies 不能跨域的问题。

回到 CAS的基础协议图,当 Step3完成之后, CAS Server会向 User发送一个 Ticket granting cookie (TGC)给 User的浏览器,这个 Cookie就类似 Kerberos的 TGT,下次当用户被 Helloservice2重定向到 CAS Server 的时候, CAS Server 会主动 Get 到这个 TGC cookie ,然后做下面的事情:

1, 如果 User的持有 TGC且其还没失效,那么就走基础协议图的 Step4,达到了 SSO 的效果。

2, 如果 TGC失效,那么用户还是要重新认证 (走基础协议图的 Step3)。

2.2.2 CAS的代理模式

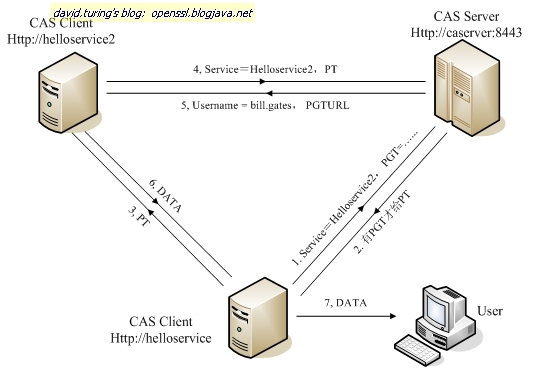

模式 1 已经能够满足大部分简单的 SSO 应用,现在,我们探讨一种更复杂的情况,即用户访问 helloservice, helloservice又依赖于 helloservice2来获取一些信息,如同:

User à helloservice à helloservice2

这种情况下,假设 helloservice2也是需要对 User进行身份验证才能访问,那么,为了不影响用户体验(过多的重定向导致 User的 IE窗口不停地闪动 ), CAS引入了一种 Proxy认证机制,即 CAS Client可以代理用户去访问其它 Web应用。

代理的前提是需要 CAS Client拥有用户的身份信息 (类似凭据 )。 与其说之前我们提到的 TGC是用户持有对自己身份信息的一种凭据,则这里的 PGT就是 CAS Client 端持有的对用户身份信息的一种凭据。凭借 TGC, User 可以免去输入密码以获取访问其它服务的 Service Ticket,所以,这里,凭借 PGT, Web应用可以代理用户去实现后端的认证,而无需前端用户的参与。

如下面的 CAS Proxy图所示, CAS Client在基础协议之上,提供了一个额外的 PGT URL 给 CAS Server,于是, CAS Server 可以通过 PGT URL提供一个 PGT 给 CAS Client。

初学者可能会对上图的 PGT URL 感到迷惑,或者会问,为什么要这么麻烦,要通过一个额外的 URL( 而且是 SSL的入口 )去传递 PGT?如果直接在 Step 6返回,则连用来做对应关系的 PGTIOU都可以省掉。 PGTIOU设计是从安全性考虑的,非常必要, CAS协议安全性问题我会在后面一节介绍。

于是, CAS Client拿到了 PGT(PGTIOU-85…..ti2td ) ,这个 PGT 跟 TGC 同样地关键, CAS Client 可以通过 PGT 向后端 Web 应用进行认证。如下图所示, Proxy 认证与普通的认证其实差别不大, Step1, 2与基础模式的 Step 1,2几乎一样,唯一不同的是, Proxy 模式用的是 PGT 而不是 TGC ,是 Proxy Ticket ( PT )而不是 Service Ticket 。

最终的结果是, helloservice2明白 helloservice所代理的客户是 David. Turing 同学,同时,根据本地策略, helloservice2有义务为 PGTURL=http://helloservice/proxy服务 (PGTURL 用于表示一个 Proxy服务 ) ,于是它传递数据给 helloservice。这样, helloservice 便完成一个代理者的角色,协助 User 返回他想要的数据。

代理认证模式非常有用,它也是 CAS 协议 v2 的一个最大的变化,这种模式非常适合在复杂的业务领域中应用 SSO 。因为,以前我们实施 SSO的时候,都是假定以 IE User为 SSO 的访问者,忽视了业务系统作为 SSO的访问者角色。

2.3 CAS 安全性

CAS 的安全性是一个非常重要的 Topic。 CAS从 v1到 v3 ,都很依赖于 SSL,它假定了这样一个事实,用户在一个非常不安全的网络环境中使用 SSO, Hacker 的 Sniffer会很容易抓住所有的 Http Traffic ,包括通过 Http 传送的密码甚至 Ticket 票据。

2.3.1 TGC/PGT安全性

对于一个 CAS用户来说,最重要是要保护它的 TGC,如果 TGC 不慎被 CAS Server以外的实体获得, Hacker 能够找到该 TGC ,然后冒充 CAS 用户访问所有授权资源。

SSO 的安全性问题比普通应用的安全性还要严重,因为 SSO存在一种门槛效应。以前即使 Hacker能够截获用户在 Web 应用 A的密码,它也未必能知道用户在 Web 应用 B 的密码,但 SSO 让 Hacker 只需要截获 TGC( 突破了门槛 ) ,即能访问所有与该用户相关的所有应用系统。

PGT 跟 TGC的角色是一样的,如果被 Hacker获得,后果可想而知。

从基础模式可以看出, TGC是 CAS Server通过 SSL方式发送给终端用户,因此,要截取 TGC难度非常大,从而确保 CAS 的安全性。

因此,某些人认为 CAS可以不使用 SSL的想法需要更正一下, CAS的传输安全性仅仅依赖与 SSL。

跟 Kerberos一样 TGT, TGC也有自己的存活周期。下面是 CAS的 web.xml 中,通过 grantingTimeout来设置 CAS TGC 存活周期的参数,参数默认是 120分钟,在合适的范围内设置最小值,太短,会影响 SSO 体验,太长,会增加安全性风险。

<context-param>

<param-name>edu.yale.its.tp.cas.grantingTimeout</param-name>

<param-value>7200</param-value>

</context-param>

TGC 面临的风险主要并非传输窃取。比如你登陆了之后,没有 Logout ,离开了电脑,别人就可以打开你的浏览器,直接访问你授权访问的应用 ),设置一个 TGC的有效期,可以减少被别人盗用,或者被 Hacker入侵你的电脑直接获取你系统目录下的 TGC Cookie。

2.3.2 Service Ticket/Proxy Ticket安全性

首要明白, Service Ticket是通过 Http传送的,以为着所网络中的其他人可以 Sniffer到其他人的 Ticket。

CAS 协议从几个方面让 Service Ticket 变得更加安全。

l Service Ticket只能使用一次。

CAS 协议规定,无论 Service Ticket验证是否成功, CAS Server都会将服务端的缓存中清除该 Ticket ,从而可以确保一个 Service Ticket被使用两次。

l Service Ticket在一段时间内失效。

假设用户拿到 Service Ticket之后,他请求 helloservice的过程又被中断了, Service Ticket 就被空置了,事实上,此时, Service Ticket仍然有效。 CAS 规定 Service Ticket只能存活一定的时间,然后 CAS Server会让它失效。通过在 web.xml 中配置下面的参数,可以让 Service Ticket在多少秒内失效。

<context-param>

<param-name>edu.yale.its.tp.cas.serviceTimeout</param-name>

<param-value>300</param-value>

</context-param>

该参数在业务应用的条件范围内,越小越安全。

l Service Ticket是基于随机数生成的。

Service Ticket 必须足够随机,如果 Service Ticket 生成规则被猜出(如果你使用了 ST+Helloservice+自增序列的方式, Hacker就可以构造下一个 Ticket ), Hacker 就等于绕过 CAS 认证,直接访问所有服务。

3. CAS以外的其他开源SSO方案

除了 CAS 之外,还有很多开源的 SSO 方案,采用何种方案跟用户的应用环境有比较大的关系。 SSO的优劣一般要考虑易用性,安全性,性能,扩展性等因素。

3.1 JOSSO

经常听到别人讨论 JOSSO, JOSSO( www.josso.org)是我很早就用过的 SSO开源项目,我后来抛弃了它,因为它存在比较多缺点,下面我们来看看:

1, 没有将后台认证与 SSO分离,过分强调 JAAS, Axis等

JOSSO 官方网站发布了 JOSSO三个基准:

Standard Based

- JOSSO security infrastructure is based on JAAS (Java Authentication and Authorization Service)

- JOSSO uses web services implementing Axis as the distributed infrastructure.

- JOSSO uses Struts and JSP standards

这些标准可以看到 JOSSO的适应性存在较大的限制,因为 SSO其实并不关心认证细节,作为一个开源项目,不应该引用过多的技术,如 Axis ,因为这个世界还有很多人用 Xfire。

2, 没有描述 SSO协议的 UseCase图

从 JOSSO 的网站,似乎都看不到一个 SSO 的 UseCase ,容易让那些关注安全性的大型项目负责人感到忧虑。

3, 缺乏广泛的 SSO客户端支持

JOSSO 的支持的客户端比较少,这个跟他的 Memember Team、 Contributor Team有比较大的关系。

4, 缺乏成功案例

读者使用任何 SSO开源方案之前,有必要先了解次方案的成功案例, CAS全球有 50 多个大学在使用 (大学对 SSO 的要求往往更复杂 )成功案例,这方面, JOSSO 跟 CAS 存在很大的差距。

5, 不支持跨域的落后设计

当然, JOSSO不支持跨域是因为它使用了共享 cookie,下面的话截取于 JOSSO 的官方文档:

JOSSO uses a session HTTP cookie to keep track of the SSO session identifier. This cookie lives as long as the browser window is open, being sent only in requests associated with the domain that generated it. This means that all JOSSO partner applications must be accessed using the same domain.

这段话给我们一个提示,如果设计 SSO的时候,使用了 cookie来在 SSO Server和 SSO Agent(相当于 CAS <span style

- 【SSO】SSO基础原理

- SSO原理

- sso原理

- sso原理

- sso原理

- sso原理

- SSO 原理浅谈

- 转:SSO原理

- SSO 原理浅谈

- 单点登录SSO原理

- CAS SSO 原理

- CAS+SSO原理浅谈

- SSO单点登录原理

- CAS+SSO原理浅谈

- SSO cas 原理总结

- 单点SSO实现原理

- SSO 原理浅谈

- CAS+SSO原理浅谈

- Oracle 11g X64 + SUSE 10安装详细文档

- ShellExecute函数

- common upload

- 关于精选微软等公司数据结构+算法面试100题的文章

- [进程]capget()/capset() -- 获得/设置进程的权能

- sso原理

- 10 12 27 不怎么顺利

- Android C native development – take full control!

- 如何访问具有动态ip的linux服务器

- Android NDK for Windows setup guide

- 手机行业年终考试

- 挂断电话

- 10 12 28 错过时间

- 10 12 29 弄得比较晚