金山毒霸通行证申请小助手的原理揭秘

来源:互联网 发布:mac终端怎么保存退出 编辑:程序博客网 时间:2024/04/28 07:57

注:此文章是根据金山毒霸2009、2011SP3及2011SP4【但不包括2011 sp5及以上】分析得来。

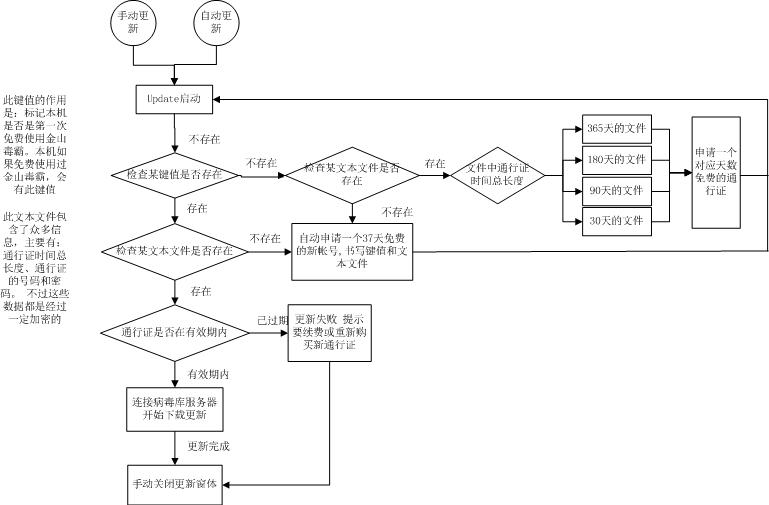

由于从2010年11月10日下午15点30分起,金山毒霸(个人简体中文版)的杀毒功能和升级服务永久免费。 所以金山毒霸通行证申请小助手也就没有继续开发下去的必要了,接下来我将对金山毒霸病毒库更新机制做一个黑箱分析。以下是我研究金山毒霸病毒库更新机制的一个结果:

ps: 这个流程从整体上来说,肯定少了某些环节或某些环节是错的,但由于我长时间没有管过这个东西了,能回忆起来的东西大概也就是这样的了!

图1: 金山毒霸病毒库更新机制

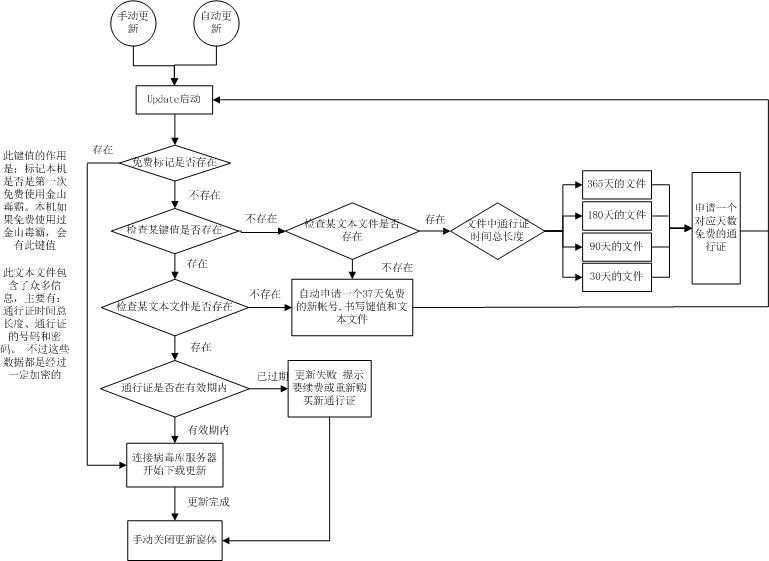

但是后来,金山毒霸开始免费了,我发现他小小的升级了一次病毒库,收费的就变成了免费的了,所以我猜测,金山毒霸病毒库更新中,肯定有一个标识来标志是否免费!所以更新机制应该更接近下面这种!

从上图,我们不难看出,金山毒霸的病毒库更新机制的漏洞!利用此漏洞,我们就可以开发出免费使用金山毒霸的软件了!【貌似此漏洞直到免费才废弃,从最原始的金山毒霸估计就有此漏洞,估计金山毒霸也知道此漏洞,但是故意不修复,以提高市场占有率!嗯,怎么感觉有点MicroSoft的感觉!】

我总共写了金山毒霸通行证申请小助手V1.1 V1.2 V1.3 V1.4总共4个版本,值得一提的是:狗日的360扫描老子的电脑文件,把我编写的V1.3的版本上传到了他的服务器,并制作了病毒标本,下发到安装有360的电脑上。非要说我写的程序是病毒!呵呵!对此,我以打酱油的心态飘过!

本来我想把源代码贡献出来的,想了想,算了!!还有其它用途!!

先写道这儿吧!打完收工!!【呵呵。结尾很突然啊!!】

附上一些金山相关数据【看来金山有18台升级服务器】:

[update]

c=14

name=kingsoft antivirus update server

server0=http://cu005.www.duba.net/duba/kisengine/app/

svrtype0=10

odds0=98

server1=http://fu005.www.duba.net/duba/kisengine/app/

svrtype1=10

odds1=2

server2=http://cu005.www.duba.net/duba/kisengine/arch/

svrtype2=11

odds2=98

server3=http://fu005.www.duba.net/duba/kisengine/arch/

svrtype3=11

odds3=2

server4=http://cu005.www.duba.net/duba/kisengine/scanengine/

svrtype4=12

odds4=98

server5=http://fu005.www.duba.net/duba/kisengine/scanengine/

svrtype5=12

odds5=2

server6=http://cu005.www.duba.net/duba/kisengine/sc/

svrtype6=18

odds6=98

server7=http://fu005.www.duba.net/duba/kisengine/sc/

svrtype7=18

odds7=2

server8=http://cu005.www.duba.net/duba/kisengine/defend/

svrtype8=14

odds8=98

server9=http://fu005.www.duba.net/duba/kisengine/defend/

svrtype9=14

odds9=2

server10=http://cu010.www.duba.net/duba/kisengine/lib/

svrtype10=16

odds10=98

server11=http://fu010.www.duba.net/duba/kisengine/lib/

svrtype11=16

odds11=2

server12=http://cu005.www.duba.net/duba/kisengine/3rd/

svrtype12=17

odds12=98

server13=http://fu005.www.duba.net/duba/kisengine/3rd/

svrtype13=17

odds13=2

server14=http://cu005.www.duba.net/duba/kisengine/ksa/

svrtype14=18

odds14=98

server15=http://fu005.www.duba.net/duba/kisengine/ksa/

svrtype15=18

odds15=2

[common]

ProductId = 1

ProductName = kiscommon

SvrCount = 7

TryNo=0

[SvrType0]

SvrType = 10

DescripId = IDS_FILETYPE_KXE_BIN

DescripName = 框架程序文件

CheckFile = kxebinpid

IndexName = indexkxeapp

Method = bin

TryType = 3

[SvrType1]

SvrType = 11

DescripId = IDS_FILETYPE_KXE_ARCH

DescripName = 框架文件

CheckFile = kxepid

IndexName = indexarch

Method = bin

TryType = 3

[SvrType2]

SvrType = 12

DescripId = IDS_FILETYPE_KXE_SCAN

DescripName = 查杀子系统文件

CheckFile = kxescanpid

IndexName = indexscanengine

Method = bin

TryType = 3

[SvrType3]

SvrType = 18

DescripId = IDS_FILETYPE_KXE_SC

DescripName = 安全中心

CheckFile = kxescpid

IndexName = indexkxesc

Method = bin

TryType = 3

[SvrType4]

SvrType = 14

DescripId = IDS_FILETYPE_KXE_DEFEND

DescripName = 防御子系统文件

CheckFile = kxedefendpid

IndexName = indexdefend

Method = bin

TryType = 3

[SvrType5]

SvrType = 16

DescripId = IDS_FILETYPE_SIGN

DescripName = 病毒库文件

CheckFile = kxeksgpid

IndexName = indexksg

Method = ksg

TryType = 0

[SvrType6]

SvrType = 17

DescripId = IDS_FILETYPE_KXE_3RD

DescripName = 第三方库

CheckFile = kxe3rdpid

IndexName = indexkxe3rd

Method = bin

[SvrType7]

SvrType = 13

DescripId = IDS_FILETYPE_KSA

DescripName = 漏洞库文件

CheckFile = kxeksapid

IndexName = indexksa

Method = bin

TryType = 3

- 金山毒霸通行证申请小助手的原理揭秘

- 金山毒霸通行证申请小助手

- 金山毒霸通行证申请助手

- 金山毒霸通行证申请助手 升级版

- 金山毒霸2008通行证

- 最新金山毒霸2006 2007通行证 破解版

- 香港、澳门通行证网上申请

- 金山毒霸2008安全套装通行证—最后一次更新

- VC2012 小助手的破解

- 单词小助手的代码

- 通行证的基本原理

- 金山毒霸的云查杀很牛X

- 金山毒霸的云查杀很牛X

- 反抗金山毒霸的代码

- 通行证

- 一个模拟金山毒霸等软件查毒过程的小程序

- 一个模拟金山毒霸等软件查毒过程的小程序

- 自己做的私人助手小程序

- poj 2516

- 大家节假日去爬华山,没去过可是一生的遗憾啊!

- 2008 BUPT 计算机复试上机题

- 数据库连接问题

- awk使用手册

- 金山毒霸通行证申请小助手的原理揭秘

- java密码加密

- ARM编译器的semihosting

- 最快速度找到内存泄漏(不得不转的好文章)

- iBook导入PDF格式的电子书

- SQL SERVER 通配符替换

- 用Firebug调试JavaScript(转)

- Firefox扩展使用技巧

- 32位Win7使用4G内存