Android APK反编译详解(附图)

来源:互联网 发布:爱青岛网络公开课 编辑:程序博客网 时间:2024/04/30 06:04

转自:http://blog.csdn.net/sunboy_2050/article/details/6727581

这段时间在学Android应用开发,在想既然是用Java开发的应该很好反编译从而得到源代码吧,google了一下,确实很简单,以下是我的实践过程。

在此郑重声明,贴出来的目的不是为了去破解人家的软件,完全是一种学习的态度,不过好像通过这种方式也可以去汉化一些外国软件。

本文Android反编译教程,测试环境:

Win7 Ultimate x64

Ubuntu 12.04 x86_x64

反编译工具包 下载 (2012-10-10更新)

一、Apk反编译得到Java源代码

下载上述反编译工具包,打开apk2java目录下的dex2jar-0.0.9.9文件夹,内含apk反编译成java源码工具,以及源码查看工具。

apk反编译工具dex2jar,是将apk中的classes.dex转化成jar文件

源码查看工具jdgui,是一个反编译工具,可以直接查看反编译后的jar包源代码

dex2jar 和 jdgui 最新版本下载,分别见google code:

dex2jar(google code)

jdgui(google code),最新版本请见 官方

具体步骤:

首先将apk文件后缀改为zip并解压,得到其中的classes.dex,它就是java文件编译再通过dx工具打包而成的,将classes.dex复制到dex2jar.bat所在目录dex2jar-0.0.9.9文件夹。

在命令行下定位到dex2jar.bat所在目录,运行

dex2jar.bat classes.dex

生成

classes_dex2jar.jar

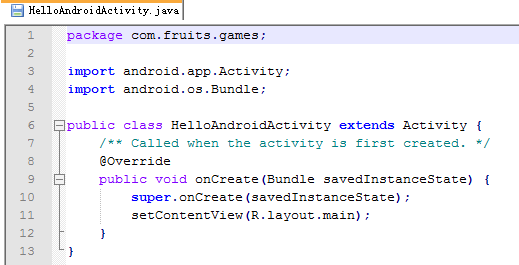

然后,进入jdgui文件夹双击jd-gui.exe,打开上面生成的jar包classes_dex2jar.jar,即可看到源代码了,如下图:

HelloAndroid源码在反编译前后的对照如下:

二、apk反编译生成程序的源代码和图片、XML配置、语言资源等文件

如果是汉化软件,这将特别有用

首先还是要下载上述反编译工具包,其中最新的apktool,请到google code下载

apktool(google code)

具体步骤:

下载上述反编译工具包,打开apk2java目录下的apktool1.4.1文件夹,内含三个文件:aapt.exe,apktool.bat,apktool.jar

注:里面的apktool_bk.jar是备份的老版本,最好用最新的apktool.jar

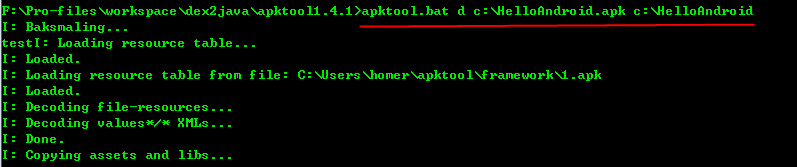

在命令行下定位到apktool.bat文件夹,输入以下命令:apktool.bat d -f abc123.apk abc123,如下图:

上图中,apktool.bat 命令行解释:apktool.bat d -f [apk文件 ] [输出文件夹]

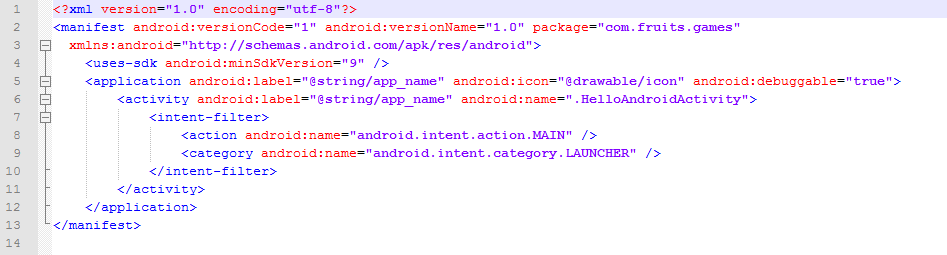

反编译的文件如下(AndroidManifest.xml为例):

将反编译完的文件重新打包成apk,很简单,输入apktool.bat b abc123(你编译出来文件夹)即可,命令如下:

打包apk后的文件在目录C:\HelloAndroid下,生成了两个文件夹:

build

dist

其中,打包生成的HelloAndroid.apk,在上面的dist文件夹下,Ok

三、 图形化反编译apk

上述步骤一、二讲述了命令行反编译apk,现在提供一种图形化反编译工具:Androidfby

首先,下载上述反编译工具包,打开Androidfby目录,双击Android反编译工具.exe,就可以浏览打开要反编译的apk

本文反编译工具包整理历史版本:

Android反编译工具包(升级) (2012-10-10)

Android反编译工具 (2012-08-21)

android反编译工具 (2011-08-28)

apktool反编译工具使用教程

转自:http://bbs.meizu.cn/thread-3553455-1-1.html

随着安卓的普及,用户群越来越大,软件的要求也越来越高,写篇反编译教程,大家自己捣鼓修改软件吧。(说白了就是解包和打包APK文件)

一:首先下载附件,安装JAVA运行环境:安装地址:http://www.java.com/zh_CN(安装过的不用重复安装)![]() APKTool.zip (2.73 MB)

APKTool.zip (2.73 MB)

二:(1)解压APKTOOL到电脑(我的是F盘),打开电脑开始--运行CMD命令

(2)在窗口中输入命令定位到文件夹

命令说明:apktool d DJ.apk

apktool d为反编译命令,其中d代表decode

DJ.apk为被反编译的apk安装包的文件名(可以自己定义)

反编译后大家可以看到F盘,apktool文件夹内出现一个DJ文件夹,具体文件夹结构说明在本文结束有讲解

三:编译打包:(重新把修改过的文件打包为APK格式)

打包命令为:apktool b DJ(DJ为刚才的文件夹名称)

重新编译完成后,DJ文件夹内会新增一个dist文件夹,里面的DJ.apk文件就是重新编译好的apk安装包,签名后即可安装。

签名工具下载:地址:http://115.com/file/bhgviics#

APK文件结构说明(来源于互联网)

AndroidManifest.xml

该文件是每个应用都必须定义和包含的,它描述了应用的名字、版本、权限、引用的库文件等等信息,如要把apk上传到Google Market上,也要对这个xml做一些配置。在apk中的AndroidManifest.xml是经过压缩的,可以通过AXMLPrinter2工具解开,具体命令为:java -jar AXMLPrinter2.jar AndroidManifest.xml

META-INF目录

META-INF目录下存放的是签名信息,用来保证apk包的完整性和系统的安全。在eclipse编译生成一个apk包时,会对所有要打包的文件做一个校验计算,并把计算结果放在META-INF目录下。这就保证了apk包里的文件不能被随意替换。比如拿到一个apk包后,如果想要替换里面的一幅图片,一段代码, 或一段版权信息,想直接解压缩、替换再重新打包,基本是不可能的。如此一来就给病毒感染和恶意修改增加了难度,有助于保护系统的安全。

res目录

res目录存放资源文件。包括图片,字符串等等。

lib目录

lib目录下的子目录armeabi存放的是一些so文件。这个地方多讲几句,都是在开发过程中摸索出来的。eclipse在打包的时候会根据文件名的命名规则(lib****.so)去打包so文件,开头和结尾必须分别为“lib”和“.so”,否则是不会打包到apk文件中的。其他非eclipse开发环境没有测试过。如果你是用SDK和NDK开发的话,这部分很重要,甚至可以通过把一些不是so文件的文件通过改名打包到apk中,具体能干些什么那就看你想干什么了。

assets目录

assets目录可以存放一些配置文件,这些文件的内容在程序运行过程中可以通过相关的API获得。具体的方法可以参考SDK中的例子:在sdk的 \SDK\1.6\android-sdk-windows-1.6_r1\platforms\android-1.6\samples\ApiDemos 例子中,有个com.example..android.apis.content 的例子,在这个例子中他把一个text文件放到工程的asset目录下,然后把这个txt当作普通文件处理。处理的过程在ReadAsset.java 中。同理,asset也可以放置其他文件。

classes.dex文件

classes.dex是java源码编译后生成的java字节码文件。但由于Android使用的dalvik虚拟机与标准的java虚拟机是不兼容的,dex文件与class文件相比,不论是文件结构还是opcode都不一样。目前常见的java反编译工具都不能处理dex文件。Android模拟器中提供了一个dex文件的反编译工具,dexdump。用法为首先启动Android模拟器,把要查看的dex文件用adb push上传的模拟器中,然后通过adb shell登录,找到要查看的dex文件,执行dexdump xxx.dex。另,有人介绍到Dedexer是目前在网上能找到的唯一一个反编译dex文件的开源工具,需要自己编译源代码。

resources.arsc

编译后的二进制资源文件

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- Android APK反编译详解(附图)

- 图的十字链表

- spring JdbcTemplate 的若干问题

- js对时间操作

- sscanf使用经验分享

- JAVASE基础部分之二---------常量与变量、运算符、程序流程控制

- Android APK反编译详解(附图)

- JAVA读取Oracle中的blob图片字段并显示

- spring ioc原理

- Leetcode 108 Convert Sorted Array to Binary Search Tree

- Java 加密解密之对称加密算法PBE

- 黑马程序员 Java高新技术 注解,泛型

- Android资料备注

- 循环语句剖析--------while与for

- 几种JAVA加密算法