CentOS 5.3 PPTP VPN 安装

来源:互联网 发布:淘宝电商培训心得体会 编辑:程序博客网 时间:2024/06/11 16:21

VPN的英文全称是“Virtual Private Network”,翻译过来就是“虚拟专用网络”。顾名思义,虚拟专用网络我们可以把它理解成是虚拟出来的企业内部专线。它可以通过特殊的加密的通讯协议在连接在Internet上的位于不同地方的两个或多个企业内部网之间建立一条专有的通讯线路,就好比是架设了一条专线一样,但是它并不需要真正的去铺设光缆之类的物理线路。这就好比去电信局申请专线,但是不用给铺设线路的费用,也不用购买路由器等硬件设备。VPN技术原是路由器具有的重要技术之一,目前在交换机,防火墙设备或Windows等软件里也都支持VPN功能,一句话,VPN的核心就是在利用公共网络建立虚拟私有网。

虚拟专用网(VPN)被定义为通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。虚拟专用网是对企业内部网的扩展。虚拟专用网可以帮助远程用户、公司分支机构、商业伙伴及供应商同公司的内部网建立可信的安全连接,并保证数据的安全传输。虚拟专用网可用于不断增长的移动用户的全球因特网接入,以实现安全连接;可用于实现企业网站之间安全通信的虚拟专用线路,用于经济有效地连接到商业伙伴和用户的安全外联网虚拟专用网。

PPTP 全称为 Point to Point Tunneling Protocol -- 点到点隧道协议,是VPN协议中的一种。

一、CentOS 5.3 下 PPTP VPN 服务器安装

1、安装相关软件

32位版:

64位版:

2、配置文件编写

①、配置文件/etc/ppp/options.pptpd

输入以下内容:

②、配置文件/etc/ppp/chap-secrets

输入以下内容

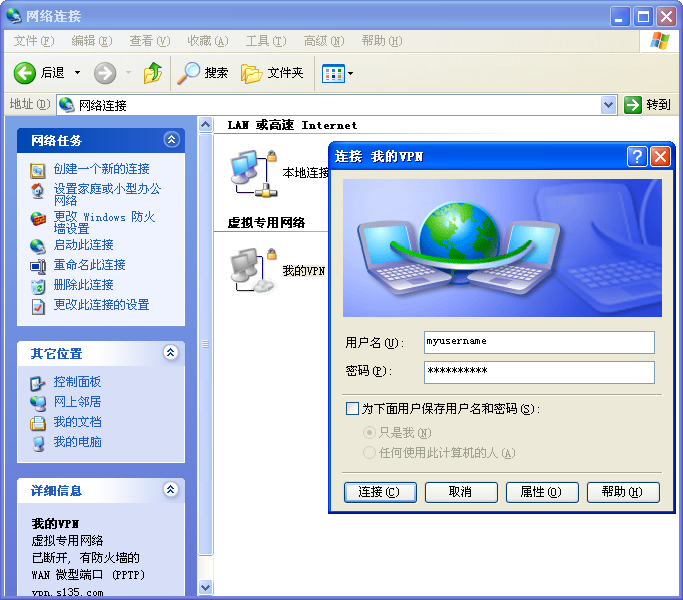

注:这里的myusername和mypassword即为PPTP VPN的登录用户名和密码

③、配置文件/etc/pptpd.conf

输入以下内容:

注:为拨入VPN的用户动态分配192.168.9.11~192.168.9.30之间的IP

④、配置文件/etc/sysctl.conf

修改以下内容:

保存、退出后执行:

3、启动PPTP VPN 服务器端:

4、启动iptables:

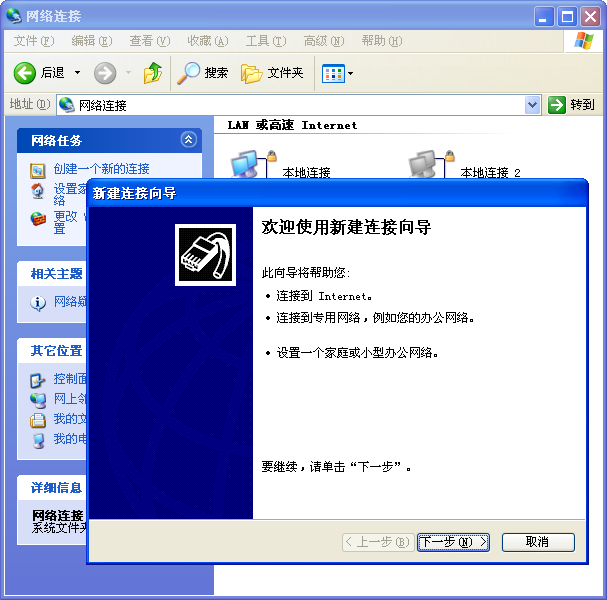

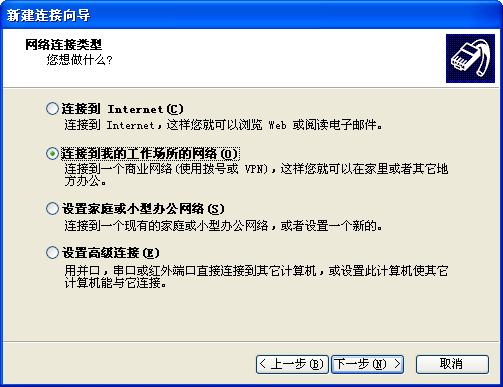

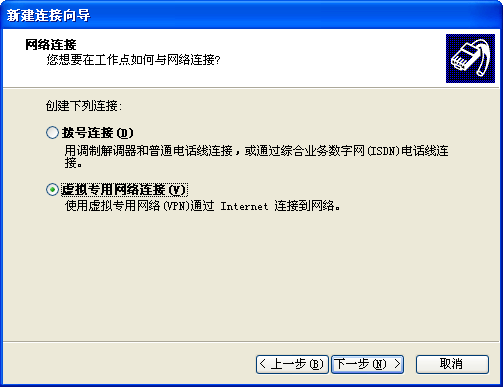

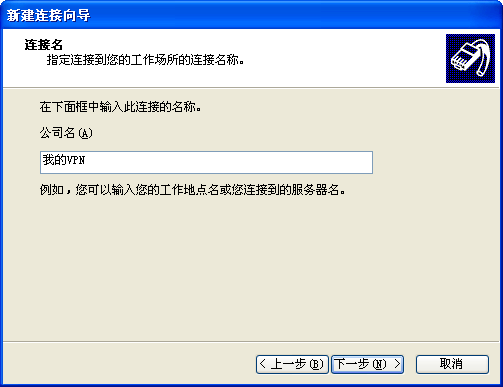

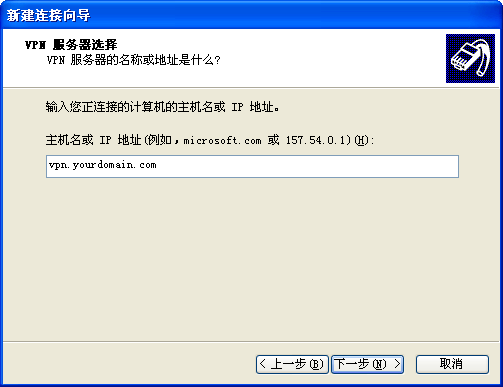

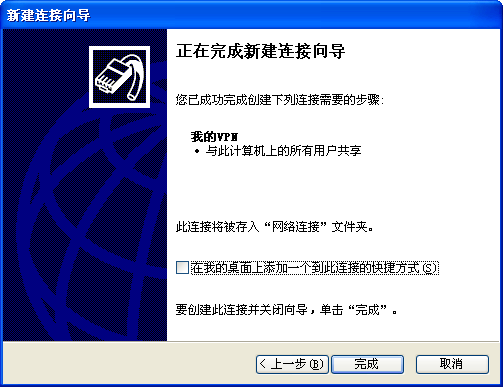

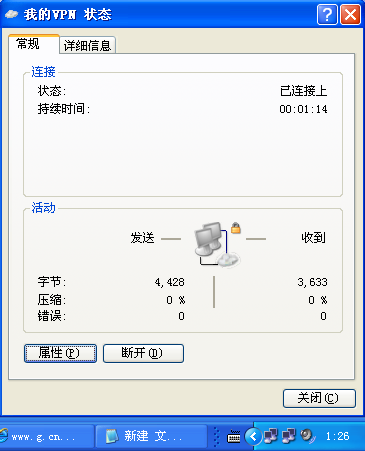

二、Windows 下 PPTP VPN 客户端配置

步骤不详述了,直接看图一步步进行:

虚拟专用网(VPN)被定义为通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。虚拟专用网是对企业内部网的扩展。虚拟专用网可以帮助远程用户、公司分支机构、商业伙伴及供应商同公司的内部网建立可信的安全连接,并保证数据的安全传输。虚拟专用网可用于不断增长的移动用户的全球因特网接入,以实现安全连接;可用于实现企业网站之间安全通信的虚拟专用线路,用于经济有效地连接到商业伙伴和用户的安全外联网虚拟专用网。

PPTP 全称为 Point to Point Tunneling Protocol -- 点到点隧道协议,是VPN协议中的一种。

一、CentOS 5.3 下 PPTP VPN 服务器安装

1、安装相关软件

32位版:

yum install -y ppp iptables

wget http://poptop.sourceforge.net/yum/stable/packages/pptpd-1.3.4-2.rhel5.i386.rpm

rpm -ivh pptpd-1.3.4-2.rhel5.i386.rpm

wget http://poptop.sourceforge.net/yum/stable/packages/pptpd-1.3.4-2.rhel5.i386.rpm

rpm -ivh pptpd-1.3.4-2.rhel5.i386.rpm

64位版:

yum install -y ppp iptables

wget http://poptop.sourceforge.net/yum/stable/packages/pptpd-1.3.4-2.rhel5.x86_64.rpm

rpm -ivh pptpd-1.3.4-2.rhel5.x86_64.rpm

wget http://poptop.sourceforge.net/yum/stable/packages/pptpd-1.3.4-2.rhel5.x86_64.rpm

rpm -ivh pptpd-1.3.4-2.rhel5.x86_64.rpm

2、配置文件编写

①、配置文件/etc/ppp/options.pptpd

mv /etc/ppp/options.pptpd /etc/ppp/options.pptpd.bak

vi /etc/ppp/options.pptpd

vi /etc/ppp/options.pptpd

输入以下内容:

name pptpd

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

require-mppe-128

proxyarp

lock

nobsdcomp

novj

novjccomp

nologfd

idle 2592000

ms-dns 8.8.8.8

ms-dns 8.8.4.4

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

require-mppe-128

proxyarp

lock

nobsdcomp

novj

novjccomp

nologfd

idle 2592000

ms-dns 8.8.8.8

ms-dns 8.8.4.4

②、配置文件/etc/ppp/chap-secrets

mv /etc/ppp/chap-secrets /etc/ppp/chap-secrets.bak

vi /etc/ppp/chap-secrets

vi /etc/ppp/chap-secrets

输入以下内容

# Secrets for authentication using CHAP

# client server secret IP addresses

myusername pptpd mypassword *

# client server secret IP addresses

myusername pptpd mypassword *

注:这里的myusername和mypassword即为PPTP VPN的登录用户名和密码

③、配置文件/etc/pptpd.conf

mv /etc/pptpd.conf /etc/pptpd.conf.bak

vi /etc/pptpd.conf

vi /etc/pptpd.conf

输入以下内容:

option /etc/ppp/options.pptpd

logwtmp

localip 192.168.9.1

remoteip 192.168.9.11-30

logwtmp

localip 192.168.9.1

remoteip 192.168.9.11-30

注:为拨入VPN的用户动态分配192.168.9.11~192.168.9.30之间的IP

④、配置文件/etc/sysctl.conf

vi /etc/sysctl.conf

修改以下内容:

net.ipv4.ip_forward = 1

保存、退出后执行:

/sbin/sysctl -p

3、启动PPTP VPN 服务器端:

/sbin/service pptpd start

4、启动iptables:

/sbin/service iptables start

/sbin/iptables -t nat -A POSTROUTING -o eth0 -s 192.168.9.0/24 -j MASQUERADE

/sbin/iptables -t nat -A POSTROUTING -o eth0 -s 192.168.9.0/24 -j MASQUERADE

最后,还需要配置防火墙。这里配置防火墙有三个目的:一是设置默认丢弃规则,保护服务器的安全;二是放行我们允许的数据包,提供服务;三是通过配置 nat表的POSTROUTING链,增加NAT使得VPN客户端可以通过服务器访问互联网。总之我们的原则就是,只放行我们需要的服务,其他统统拒绝。

首先介绍跟PPTP VPN相关的几项:

允许GRE(Generic Route Encapsulation)协议,PPTP使用GRE协议封装PPP数据包,然后封装成IP报文

放行1723端口的PPTP服务

放行状态为RELATED,ESTABLISHED的入站数据包(正常提供服务的机器上防火墙应该都已经配置了这一项)

放行VPN虚拟网络设备所在的192.168.0.0/24网段与服务器网卡eth0之间的数据包转发

为从VPN网段192.168.0.0/24转往网卡eth0的出站数据包做NAT

将Linux服务器的1723端口和47端口打开,并打开GRE协议。

#/sbin/iptables -A INPUT -p tcp --dport 1723 -j ACCEPT

#/sbin/iptables -A INPUT -p tcp --dport 47 -j ACCEPT

#/sbin/iptables -A INPUT -p gre -j ACCEPT

用Iptables做NAT服务

在VPN客户端成功拨号以后,本地网络的默认网关会变为VPN服务器的VPN内网地址,这样会导致客户端只能够连接VPN服务器及其所在的内网,而不能访问互联网;

iptables -t nat -A POSTROUTING -s 192.168.126.0/24 -j SNAT --to 192.168.9.1

192.168.9.1为vpn服务器IP

/etc/rc.d/init.d/iptables save

/etc/rc.d/init.d/iptables restart

二、Windows 下 PPTP VPN 客户端配置

步骤不详述了,直接看图一步步进行:

- CentOS 5.3 PPTP VPN 安装

- centos安装pptp vpn

- centos安装pptp、vpn

- Centos 7 安装 pptp vpn

- Centos 7 安装 pptp vpn

- Centos 7 安装 pptp vpn

- CentOS 5.3 下快速安装配置 PPTP VPN 服务器

- CentOS 5.3 下快速安装配置 PPTP VPN 服务器

- CentOS 5.3 下快速安装配置 PPTP VPN 服务器

- CentOS 5.3 下快速安装配置 PPTP VPN 服务器

- CentOS PPTP VPN服务器快速安装教程

- CentOS PPTP VPN服务器快速安装教程

- centos 安装pptp vpn服务

- Centos PPTP VPN 一键安装脚本

- CentOS 6.5 下PPTP VPN服务器安装

- Centos VPN 安装配置 PPTP 脚本

- Centos pptp vpn 一键安装脚本

- Centos 搭建PPTP VPN

- 【每天一个Linux命令】05. Linux中read命令的用法

- 如何禁止Linux内核的-O2编译选项

- GitHub上优秀Android开源项目(二)

- MapReduce的工作机制

- HDU 2018

- CentOS 5.3 PPTP VPN 安装

- 网络直播:挨踢项目求生法则(2)——战略篇

- 纯Java的进程内缓存框架-EhCache

- sublime && c++ 配置问题

- pthread_cleanup_push和pthread_cleanup_pop

- ARM-LINUX-2.6.36-LDD3-scull

- NSString什么时候用copy,什么时候用strong

- 史上最难数独求解,用时约5秒,回溯法,deepcopy是关键

- 历史的今天