胖AP和瘦AP

来源:互联网 发布:percona 兼容MySQL 编辑:程序博客网 时间:2024/04/30 01:07

无线局域网络的架构主要分为:

基于控制器的AP架构(瘦AP,Fit AP)

传统的独立AP架构(胖AP,Fat AP)

胖AP介绍:

胖AP,除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,以及VPN接入、防火墙等安全功能。

所谓的胖AP,典型的例子为无线路由器。无线路由器与纯AP不同,除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,以及VPN接入、防火墙等安全功能。

瘦AP介绍:

瘦AP是“代表自身不能单独配置或者使用的无线AP产品,这种产品仅仅是一个WLAN系统的一部分,负责管理安装和操作”。

对于可运营的WLAN,从组网的角度,为了实现WLAN网络的快速部署、网络设备的集中管理、精细化的用户管理,相比胖AP(自治性AP)方式,企业用户以及运营商更倾向于采用集中控制性WLAN组网(瘦AP+AC),从而实现WLAN系统、设备的可运维、可管理。

AC和瘦AP之间运行的协议一般为CAPWAP协议。

胖AP与瘦AP对比表:

无线(WLAN)技术漫游实现描述

一、FAT AP架构下,AP设备不做认证时:

(1) AP1,AP2正常工作,发送Beacon帧,向STA通告支持的无线服务;

(2) STA搜索到AP1的信号,向AP1发Probe Request,请求获取AP1所提供的无线服务;AP1回应Probe Response;

(3) STA向AP1发送认证请求报文(Authentication Request)请求接入,AP1回应认证响应报文(Authentication Response);

(4) STA向AP1发送关联请求报文(Association Request)进行关联,AP1回应关联响应报文(Association Response)。STA与AP间建立链路层连接;

(5) STA不需要进行身份认证,通过AP1成功连入网络。

(6) 当STA从AP1往AP2方向移动,感知到AP2的信号强度渐大,AP1强度渐弱,当AP2与AP1的信号强度差达到一定门限时,STA开始向AP2发起认证和关联请求,(通过Probe Request/Response, Authentication Request/Response以及Association Request/Response报文);

(7) STA与AP2的链路层连接建立成功后,成功连入网络。

二、AC+FIT AP架构下,AC上不做认证时:

(1) AP1与AP2分别与AC建立CAPWAP隧道;

(2) AP1,AP2发送Beacon帧,向STA通告支持的无线服务;

(3) STA搜索到AP1的信号,向AP1发Probe Request,请求获取AP1所提供的无线服务;AP1回应Probe Response;

(4) STA向AP1发送认证请求报文(Authentication Request)请求接入,AP1透传报文到AC,AC通过AP1回应认证响应报文(Authentication Response);

(5) STA向AP1发送关联请求报文(Association Request)进行关联,AP1透传报文至AC,AC回应关联响应报文(Association Response)。STA与AP1间建立链路层连接;

(6) STA不需要进行身份认证,通过AP1成功连入网络。

(7) 当STA从AP1往AP2方向移动,感知到AP2的信号强度渐大,AP1强度渐弱,当AP2与AP1的信号强度差达到一定门限时,STA开始向AP2发起认证和关联请求,(通过Probe Request/Response, Authentication Request/Response以及Association Request/Response报文),建立无线链路连接;

(8) AC通过AP1向STA发送一个去认证报文,通知STA从AP1下线;

(9) STA通过AP2成功连入网络。

三、FAT AP架构下,在AP上进行802.1X认证时:

(1) AP1,AP2正常工作,发送Beacon帧,向STA通告支持的无线服务;

(2) STA搜索到AP1的信号,向AP1发Probe Request,请求获取AP1所提供的无线服务;AP1回应Probe Response;

(3) STA向AP1发送认证请求报文(Authentication Request)请求接入,AP1回应认证响应报文(Authentication Response);

(4) STA向AP1发送关联请求报文(Association Request)进行关联,AP1回应关联响应报文(Association Response)。STA与AP间建立链路层连接;

(5) AP1向STA发起802.1X协商,用户输入用户名、密码,AP1通过Radius协议把用户名、密码发到Radius服务器上进行认证。

(6) 802.1X认证成功后,STA与服务器间协商出PMK,同时服务器把PMK下发到AP1上。

(7) STA与AP1进行四次握手协商,通过PMK协商得到STA与AP1间数据加密所用的PTK。

(8) STA通过AP1成功连入网络。

(9) 当STA从AP1往AP2方向移动,感知到AP2的信号强度渐大,AP1强度渐弱,当AP2与AP1的信号强度差达到一定门限时,STA开始向AP2发起认证和关联请求,(通过Probe Request/Response, Authentication Request/Response以及Association Request/Response报文);

(10) STA与AP2的链路层连接建立成功后,因AP2上没有STA的身份信息,因此还需要与STA进行802.1X协商,并得到STA与AP2之间的PMK;

(11) 802.1X协商成功后,STA与AP2进一步通过四次握手协商数据加密密钥PTK;

(12) STA通过AP2成功连入网络。

四、AC+FIT AP架构下,AC上做802.1X认证时:

(1) AP1与AP2分别与AC建立CAPWAP隧道;

(2) AP1,AP2发送Beacon帧,向STA通告支持的无线服务;

(3) STA搜索到AP1的信号,向AP1发Probe Request,请求获取AP1所提供的无线服务;AP1回应Probe Response;

(4) STA向AP1发送认证请求报文(Authentication Request)请求接入,AP1透传报文到AC,AC通过AP1回应认证响应报文(Authentication Response);

(5) STA向AP1发送关联请求报文(Association Request)进行关联,AP1透传报文至AC,AC回应关联响应报文(Association Response)。STA与AP1间建立链路层连接;

(6) AP1与STA开始802.1X协商,用户输入用户名、密码,AC通过Radius协议把用户名、密码发到Radius服务器上进行认证。

(7) 802.1X认证成功后,STA与服务器间协商出PMK,同时服务器把PMK下发到AC上。

(8) STA与AC之间进行四次握手协商,通过PMK协商得到STA与AP1间数据加密所用的PTK,AC把PTK下发到AP1上。

(9) STA通过AP1成功连入网络。

(10) 当STA从AP1往AP2方向移动,感知到AP2的信号强度渐大,AP1强度渐弱,当AP2与AP1的信号强度差达到一定门限时,STA开始向AP2发起认证和关联请求,(通过Probe Request/Response, Authentication Request/Response以及Association Request/Response报文);

(11) STA与AP2的链路层连接建立成功后,因AC上已经有STA的身份信息,因此不需要再进行802.1X协商,而是直接使用之前得到的PMK进行STA与AP2间的四次握手协议协商AP2与STA间的数据加密密钥PTK;

(12) AC通过AP1向STA发送一个去认证报文,通知STA从AP1下线;

(13) STA通过AP2成功连入网络。

WLAN 用户接入

802.11链路协商

802.11链路不同于802.3,802.11定义了一套链路协商机制,其中包括802.11链路认证过程和802.11链接协商过程。只有当WLAN客户端成功发现WLAN服务,并且和WLAN服务设备成功完成链路认证和链接协商后

客户端和设备端才成功的建立802.11链路,客户端才拥有了访问网络的基础。如果网络服务没有使用任何接入认证,此时客户端已经成功的接入到网络服务中;如果网络服务指定了接入认证方式,则WLAN会触发对用户的接入认证,只有接入认证成功后,WLAN客户端才可以成功的访问网络。

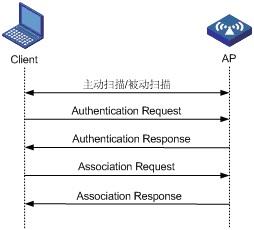

下图简单描述了802.11客户端接入到WLAN服务的链路协商过程,如果WLAN使能了接入认证,在链路协商成功以后会触发接入认证,下图没有给出相应的描述。通常WLAN客户端为由无线网卡的主机设备,而WLAN服务端则为AP设备。

WLAN 发现

无线客户端有两种方式可以获取到周围的无线网络信息:一种是被动扫描,无线客户端只是通过监听周围AP发送的Beacon(信标帧)获取无线网络信息;另外一种为主动扫描,无线客户端在扫描的时候,同时主动发送一个探测请求帧(Probe Request帧),通过收到探查响应帧(Probe Response)获取网络信号。

无线客户端在实际工作过程中,通常同时使用被动扫描和主动扫描获取周围的无线网络信息。

(1) 主动扫描

无线客户端工作过程中,会定期地搜索周围的无线网络,也就是主动扫描周围的无线网络。根据Probe Request帧(探测请求帧)是否携带SSID,可以将主动扫描可以分为两种:

l 客户端发送广播Probe Request帧(SSID为空,也就是SSID IE的长度为0):客户端会定期地在网卡支持的信道列表中,发送广播探查请求帧(Probe Request)扫描无线网络。当AP收到探查请求帧后,会回应探查响应帧(Probe Response)通告可以提供的无线网络信息。无线客户端会选择信号最强的AP进行关联。无线客户端通过主动扫描,可以主动获知可使用的无线服务,之后无线客户端可以根据需要选择适当的无线网络接入。无线客户端主动扫描方式的过程如图1-2所示。

图1-2 主动扫描过程(Probe Request中SSID为空,也就是不携带任何SSID信息)

l 客户端发送单播Probe Request(Probe Request携带指定的SSID):当无线客户端配置希望连接的无线网络或者已经成功连接到一个无线网络情况下,客户端也会定期发送单播探查请求帧(Probe Request)(该报文携带已经配置或者已经连接的无线网络的SSID),当能够提供指定SSID无线服务的AP接收到探测请求后回复探查响应。通过这种方法,无线客户端可以主动扫描指定的无线网络。这种无线客户端主动扫描方式的过程如图1-3所示。

图1-3 主动扫描过程(Probe Request携带指定的SSID为“AP 1”)

(2) 被动扫描

被动扫描是指客户端通过侦听AP定期发送的Beacon帧发现周围的无线网络。提供无线网络服务的AP设备都会周期性发送Beacon帧,所以无线客户端可以定期在支持的信道列表监听信标帧获取周围的无线网络信息。当用户需要节省电量时,可以使用被动扫描。一般VoIP语音终端通常使用被动扫描方式。被动扫描的过程如图1-4所示。

图1-4 被动扫描过程

链路认证

当前802.11的链路认证支持两种认证方式:OSA认证(Open System Authentication)和Shared-Key认证(Shared Key Authentication)。两种认证方式都是在IEEE802.11中定义,802.11链路认证通过Authentication报文实现。

其中OSA认证其实没有对用户进行任何认证操作,只是根据WLAN服务是否支持OSA认证确定对客户端的认证是否成功。当WLAN提供RSN以及WPA的安全服务时,链路认证必须使用OSA认证,而不能使用Shared Key认证。

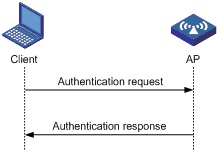

l 开放系统认证(Open system authentication)

开放系统认证是缺省使用的认证机制,也是最简单的认证算法,即不认证。如果认证类型设置为开放系统认证,则所有请求认证的客户端都会通过认证。开放系统认证包括两个步骤:第一步是无线客户端发起认证请求,第二步AP确定无线客户端是否通过无线链路认证并回应认证结果。如果认证结果为“成功”,那么客户端成功通过了AP的链路认证。

图1-5 开放系统认证过程

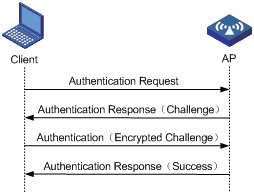

l 共享密钥认证

共享密钥认证是除开放系统认证以外的另外一种链路认证机制。共享密钥认证需要客户端和设备端配置相同的共享密钥。

共享密钥认证的认证过程为:客户端先向AP发送认证请求,AP端会随机产生一个Challenge(即一个字符串)发送给客户端;客户端会将接收到Challenge加密后再发送给AP;AP接收到该消息后,对该消息解密,然后对解密后的字符串和原始字符串进行比较。如果相同,则说明客户端通过了Shared Key链路认证;否则Shared Key链路认证失败。

图1-6 共享密钥认证过程

链路服务协商

在完成了802.11的链路认证后,WLAN客户端会继续发起802.11链路服务协商,具体的协商通过Association报文或者Re-association报文实现。

在WLAN服务发现过程中,WLAN客户端已经获得了当前服务的配置和参数(WLAN设备端会在Beacon和Probe Response报文中携带,例如接入认证算法以及加密密钥)。WLAN客户端在发起的Association或者Re-association请求时,会携带WLAN客户端自身的各种参数,以及根据服务配置选择的各种参数(主要包括支持的速率,支持的信道,支持的QoS的能力,以及选择的接入认证和加密算法)。

WLAN客户端和WLAN服务设备端成功完成链路服务协商,表明两个设备成功建立了802.11链路。对于没有使能接入认证的服务,客户端已经可以访问WLAN网络;如果WLAN服务使能了接入认证,则WLAN设备端会发起对客户端的接入认证。

图1-1 建立无线连接过程

其他相关过程

(1) 解除认证

解除认证用于中断已经建立的链路或者认证,无论AP还是无线终端都可以发送解除认证帧断开当前的链接过程。无线系统中,有多种原因可以导致解除认证,如:

l 接收到非认证用户的关联或解除关联帧。

l 接收到非认证用户的数据帧。

l 接收到非认证用户的PS-Poll帧。

(2) 解除关联

无论AP还是无线终端都可以通过发送解除关联帧以断开当前的无线链路。系统中,有多种原因可以导致解除关联,如:

l 接收到已认证但未关联用户的数据帧。

l 接收到已认证但未关联用户的PS-Poll帧。

- 胖AP和瘦AP

- 胖AP+瘦AP

- 胖AP和瘦AP区别

- WLAN中的胖AP和瘦AP概念及区别

- 胖AP和瘦AP的区别、组网优缺点分析

- 胖AP与瘦AP的区别

- 胖AP与瘦AP区别

- ap

- ap

- ap

- c1240瘦ap转胖ap

- 无线ap升级胖AP 和 学习笔记

- 无线控制器+瘦AP架构对比胖AP优劣总结

- 无线控制器+瘦AP架构对比胖AP优劣总结

- 华为瘦胖ap互转

- Cisco WLC和瘦ap的配置

- AP和BP区别,释义

- ap和无线路由器区别

- linux下使用mysql的C语言API

- sp_send_dbmail (Transact-SQL)

- Sql Server系统数据库的作用

- sql server笔记

- Struts2 中result type属性说明

- 胖AP和瘦AP

- poj 2253 Frogger (floyd算法)

- sql server case嵌套报错

- SQL Server 作业监控

- js时间插件

- SQL Server 大表加非空字段

- win socket编程摘要

- RPC服务器不可用怎么办

- C++ 全局变量、局部变量、静态全局变量、静态局部变量的区别