破解无线路由器,获得微信等上网信息

来源:互联网 发布:linux arch命令 编辑:程序博客网 时间:2024/06/02 00:20

翻到一个帖子,感觉很有用,因此转载到博客,有利于提高安全意识。

在火车站、咖啡馆等公共场所大家可能会遇到的一些免费WiFi热点,有时会忍不住去尝试连接看能不能免费上网吧。近日,央视“危险的WiFi”为题的节目揭露了在无线网络存在巨大的安全隐患,公共场所的免费WiFi热点有可能就是钓鱼陷阱,而家里的路由器也可能被恶意攻击者轻松攻破。网民在毫不知情的情况下,就可能面临个人敏感信息遭盗取,访问钓鱼网站,甚至造成直接的经济损失。有不少网民被震惊,感觉通过无线上网就如在网络上“裸奔”一样。

WIFI危险 无处不在:

危险一:WiFi钓鱼陷阱

许多商家为招揽客户,会提供WiFi接入服务,客人发现WiFi热点,一般会找服务员索要连接密码。黑客就提供一个名字与商家类似的免费WiFi接入点,吸引网民接入。比如在王府井附近,用来钓鱼的WiFi名就被命名为WangFujin_Free,很快就能发现逛街累了的人们接了进来。

一旦连接到黑客设定的WiFi热点,你上网的所有数据包,都会经过黑客设备转发,这些信息都可以被截留下来分析,一些没有加密的通信就可以直接被查看。于是,你在免费上网,就如同在互联网上裸奔。黑客可以知道你上网买了什么东西,在朋友图看了什么图片和视频,还可以冒用你的身份去发微博,查看你和朋友聊天的私信。

危险二:WiFi接入点被偷梁换柱

除了伪装一个和正常WiFi接入点雷同的WiFi陷阱,攻击者还可以创建一个和正常WiFi名称完全一样的接入点。

方法是这样的:你在喝咖啡,另一个人在你附近也在喝咖啡,由于咖啡厅的无线路由器信号覆盖不够稳定,你的手机会自动连接到攻击者创建的WiFi热点。在你完全没有察觉的情况下,又一次掉落陷阱。

危险三:黑客主动攻击

这是最讨厌的,也是最危险的,属于明显带有敌意。黑客可以使用黑客工具,攻击正在提供服务的无线路由器,干扰连接,家用型路由器抗攻击的能力较弱,你的网络连接就这样断线,继而连接到黑客设置的无线接入点。

看到这里,你会想,在外面上网也太危险了,还是回家去。然而在家里上网,也可能被攻击,当然这种可能性要小许多。如果采取必要的措施,在家上网基本上比较安全。下面金山毒霸安全专家讲述第四种危险。

危险四:攻击家用路由器

这种危险与以上三种不同,攻击者首先会使用各种黑客工具破解家用无线路由器的连接密码,如果破解成功,黑客就成功连接你的家用路由器,和你共享一个局域网,就是人们常说的被蹭网。

攻击者并不甘心免费享用你的网络带宽,有些人还会进行下一步,尝试登录你的无线路由器管理后台。由于市面上存在安全隐患的无线路由器相当常见,黑客很可能破解你的家用路由器登录密码。甚至不用破解密码,直接使用黑客工具攻击你的网络,强制让你点击一个利用漏洞攻击路由器的链接,路由器DNS(域名解析服务器)就会被篡改。这种往往是图财的黑客,他对你的个人信息可能兴趣不大,攻击你的目的是让你天天上网帮他点广告挣钱。如果他更坏一点,会欺骗你点击钓鱼网站,让你蒙受更大的损失。

如节目所测试,被攻击的网民打开淘宝网站时,总会跳转到一个所谓的“淘宝10周年梦想创业基金活动官方网站”(实际为钓鱼网站)。该网站还提示网民要求输入淘宝账号、真实姓名、身份证号码、详细地址、甚至银行卡资料等一系列信息。如果网民稍不留意不辨真假,按提示输入,那这些敏感信息就已经被黑客窃取,有可能威胁资金安全。

整个攻击过程仅需十分钟,普通网民可能根本感觉不到异常。更值得担忧的是,这些攻击方法早已成为了网上的热搜词。在网上搜索“WiFi密码破解”,可以搜到约300万个结果,它们有的提供破解方法,有的提供破解软件,甚至还有讲解视频。这些本不该有的内容就成为普通网民路由器失守的关键。

五大WiFi安全使用建议

WiFi是普通网民高速上网、节省流量资费的重要方式,虽然面临一些安全陷阱,但不可能因噎废食。金山毒霸安全工程师为此提供了五大安全使用建议。

第一,谨慎使用公共场合的WiFi热点。官方机构提供的而且有验证机制的WiFi,可以找工作人员确认后连接使用。其他可以直接连接且不需要验证或密码的公共WiFi风险较高,背后有可能是钓鱼陷阱,尽量不使用。

第二,使用公共场合的WiFi热点时,尽量不要进行网络购物和网银的操作,避免重要的个人敏感信息遭到泄露,甚至被黑客银行转账。

第三,养成良好的WIFI使用习惯。手机会把使用过的WiFi热点都记录下来,如果WiFi开关处于打开状态,手机就会不断向周边进行搜寻,一旦遇到同名的热点就会自动进行连接,存在被钓鱼风险。因此当我们进入公共区域后,尽量不要打开WiFi开关,或者把WiFi调成锁屏后不再自动连接,避免在自己不知道的情况下连接上恶意WiFi。

第四,家里路由器管理后台的登录账户、密码,不要使用默认的admin,可改为字母加数字的高强度密码;设置的WiFi密码选择WPA2加密认证方式,相对复杂的密码可大大提高黑客破解的难度。

第五,不管在手机端还是电脑端都应安装安全软件。对于黑客常用的钓鱼网站等攻击手法,安全软件可以及时拦截提醒。金山毒霸正在内测的“路由管理大师”功能,还能有效防止家用路由器遭到攻击者劫持,防止网民上网裸奔。

接下来,是另一篇,成功破解邻居无线路由器的例子,目的为提高大家安全防范意识,不提倡大家学会之后进行恶意攻击。

都是年轻人,肯定少不了无线路由器,搜到隔壁的信号无压力,黑进去再说!这是我的第一个念头。

打开WiFi,搜到3个,以我多年混迹江湖的经验判断,这个最俗气的** LOVE **中标几率为99.9%。不过,**和**是两个人名的几率同样有99.9%。这时,Z说他的心咯噔一下。

找到疑似对方WiFi的入口就好说了,翻出*****(一款linux下破解Wi-Fi密码的工具)导入部分密码字典,开始进行爆破。因为对方使用的是WPA2加密,所以只能使用暴力了,破WPA2的成功率基本就取决于你手头字典的大小了,嗯,还要看RP。

密码并不复杂,喝了杯咖啡回来,key已经出来了:198707**

困难

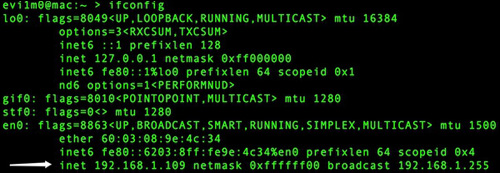

成功连接对方路由后,真正的难题才刚开始。下面要做的就是进入到路由的WEB管理界面,进去干嘛?查连接设备啊,当然,还可以搞其他破坏(警告:此处仅作提示,我也没有做任何破坏的操作)。

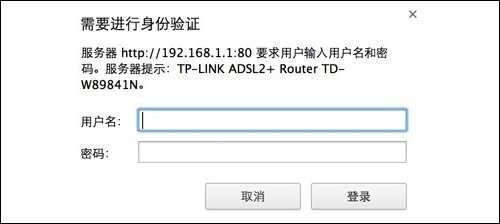

查看网段后进行登陆,admin、root、password、user全部无效,OMG,女神居然修改了默认登陆的帐号密码~

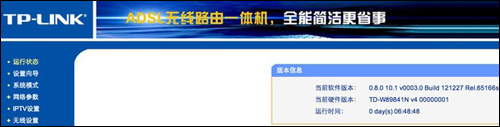

TP-LINK W89841N,好吧,又只能强行爆破了:通过抓取登录路由器的请求和返回数据包的大小便能判断出是否登录成功。这里我抓到的GET请求如下:

其中:Authorization: Basic YWRtaW46YWRtaW4= 即为登录的帐号密码。使用Base64解密开查看内容:admin:admin

然后,我编写了一个python脚本将字典中的密码与“admin:”进行组合然后进行base64加密,开始破解。11点的钟声响起,爆破成功,bingo!

查看DHCP客户端连接设备列表,发现只有孤零零的自己

时机

第二天晚饭过后,登录路由WEB,这时已经有好几个设备了,时机到了:

连接设备列表

android-b459ce5294bd721f

android-44688379be6b9139

**********iPhone

******-iPad

******-PC

两台Android设备、一部iPhone、一个iPad、一台个人PC。

从iPhone\iPad\pc的命名可以推断咱们开始的猜测没错,** 确实是路由主人的名字

首先,测试两台Android,发现其中一台开放端口很多,隐隐约约感觉是一台小米盒子或者百度影棒这种产品,这样事情就变得有趣了,因为控制电视可就有机会了。

使用*****ARP嗅探Android开放端口较多的设备,果然是一个影视盒子:

最后基本摸清:电视使用TCL盒子、iPhone、iPad以及一台个人PC。

窥视

摸清设备,可以正如正题了。先拿iPhone开刀!

嗅探不一会便找到了有趣的东西,在她查看自己相册的时候已经被嗅探到,

查看流量日志的时候我发现她在刷微博,于是根据URL找到了微博:

生日198707**,果然是WiFi密码。OK,继续找微信。

通过微博个性化域名地址和获取到的信息加以组合,开始猜测微信帐号,推组合有技巧,不过也要看RP,我这边很快就搞定了:

电视

为了方便调试,我们的电视还有盒子通常都会开启远程调试端口。路由不安全,盒子呢?事实告诉我们,一样儿一样儿的。

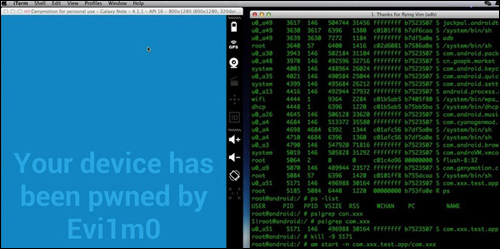

去年,我就拿小米盒子捣鼓了一番,扫描端口后发现各种端口大开,其中最有趣的就是5555端口(adb远程调试),使用*****直接可连接设备进行远程调试。

既然都进来了,破坏咱不干,调戏总该有。于是,我随手写了一个Android的apk程序。

adb远程连接到盒子,然后*****远程安装apk,使用*****进行远程启动。

本地使用*****建立android模拟器进行测试:

当输入*****回车的那一刹那,脑海中曾想象过千万种对方的表情。

账户

微博、人人、淘宝等等凡是登录过后的帐号全部劫持,然后,就没有然后了。

联系

OK,该做个了结了,说实话也没意思了。

于是,我没有恶意的拿她的微博发了一条消息:hey,test

通过*****,我又向网页中注入了javascript,大概是这样的:alert(/ 早点休息,QQ:***/);

当然,这个QQ是我为了取得对方最后联系而注册的:

追溯源头,无非就是很常见的蹭网,插入对方WiFi让设备处在同一个局域网,然后能干的事就很多了,比如我都获取了这些信息:

- 微博

- 微信

- 人人网

- QQ

- 手机号(淘宝获取)

- 照片

- 电视

- More

常说不要连接陌生的没有密码的WiFi,原因你也懂了。不是没办法黑你,只是你没有被黑的价值。

防御

作为小白用户,下面几点做到的越多,你就越安全:

1、路由器连接密码要复杂一点,比如 testak47521test 就要比 ak47521 好很多

2、赶紧把路由器管理后台的帐号和密码改掉。90%的懒人还在admin admin

3、移动设备最好不要越狱不要ROOT,越狱/ROOT后的设备等于公交车随便上

4、常登陆路由后台看看有没有接入不认识的设备,有的话mac过滤掉

5、More

另外,防御ARP劫持嗅探其实很简单,路由也有这样的安全策略,电脑上装个杀软也就差不多了,被攻击劫持时都会弹出警告,但就是有那么一群人不当回事儿,出了弹框嫌烦直接放过或干脆把杀软都给关了,这是病,得电。

至于手机上的杀软,基本上都是扯蛋玩意儿。

- 破解无线路由器,获得微信等上网信息

- 设置路由器无线上网

- 无线路由器设置无线上网

- 无线路由器密码破解

- 无线路由器密码破解

- 无线路由器密码破解

- 破解无线路由器

- 破解无线路由器

- 如何在有线路由器上再连接无线路由器,实现手机等WIFI上网

- 路由器怎么设置无线上网

- 路由器有线无线上网优先级

- 无线路由器介绍和有线路由器上网

- 无线路由器怎么设置无线上网

- 无线路由器密码破解链接

- 【转】无线路由器密码破解

- [转]破解无线路由器密码

- 无线路由器破解之cdlinux

- 无线路由器WiFi密码破解

- Oracle的REDO和UNDO

- three.js 源码注释(六十六)objects/Sprite.js

- 符设备与块设备

- Eclipse4.4,Alt+/除了sysout能够提示System.out.print()以外,其他所有的都是no default proposals

- 部署SSL证书解决ios7.1的app下载问题

- 破解无线路由器,获得微信等上网信息

- abort终止正在进行中的的ajax请求

- 最新版FireFox浏览器安装FireBug

- 用Spring来管理Hibernate的好处GOOD

- 读书 编码

- MyEclipse2015更新详情

- Scala程序设计-Java虚拟机多核编程实践(一)

- 如何查看和隐藏 BIND 的版本信息

- Framebuffer的配置及应用