ssh反向隧道实验——没有端口映射的前提下,让外网访问内网服务器

来源:互联网 发布:软件测评师 编辑:程序博客网 时间:2024/05/20 08:24

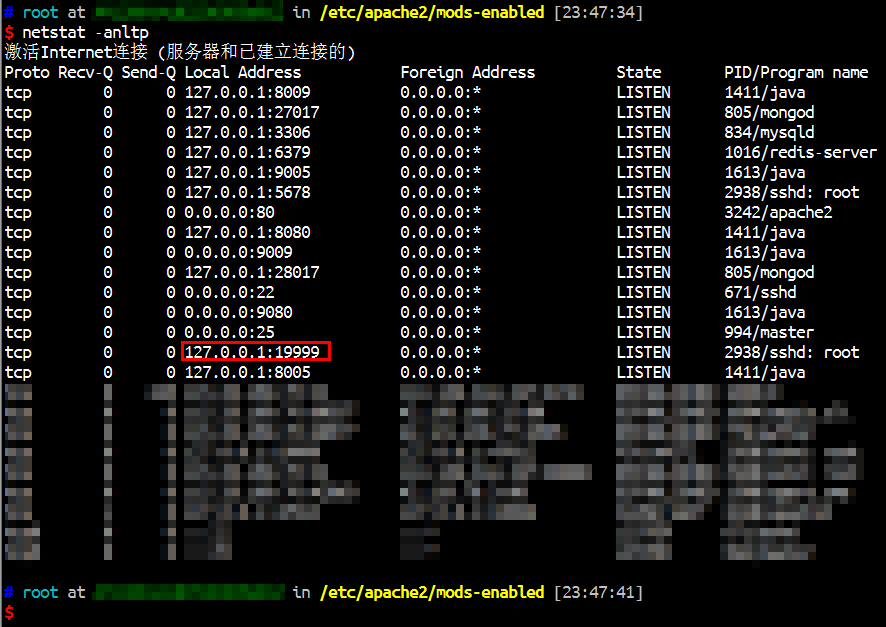

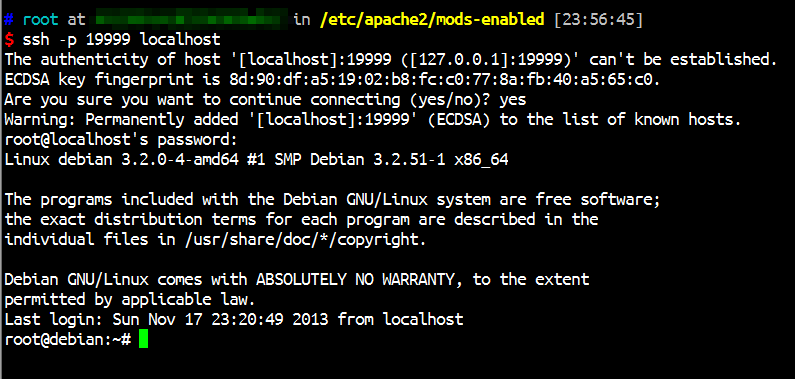

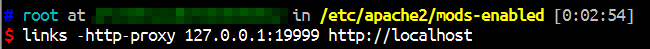

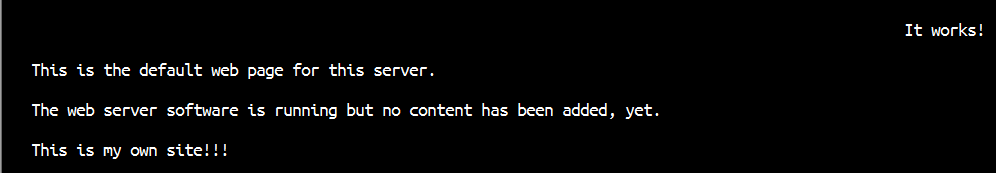

摘要 设想这样一种场景: 在局域网中架设了一台服务器,但是又没有网关的配置权限(比如企业内部局域网内搭建的测试服务器,你又不是网管;比如校园网内部学生为学习而练习搭建的服务器等等),同时还希望外网用户能方便的访问到我这台内网服务器中,应该如何实现呢?

linux ssh 反向隧道 apache

0 0

- ssh反向隧道实验——没有端口映射的前提下,让外网访问内网服务器

- ssh 反向隧道访问内网机器

- 用ssh反向隧道访问内网机器

- 用ssh反向隧道访问内网机器

- 用ssh反向隧道访问内网机器

- 使用反向代理(Nginx)和隧道转发(SSH)实现内网端口映射

- SSH反向隧道进行内网穿透

- SSH隧道访问内网服务

- 如何通过SSH反向隧道,访问NAT后面的Linux服务器?

- 如何通过SSH反向隧道,访问NAT后面的Linux服务器?

- 如何通过SSH反向隧道,访问NAT后面的Linux服务器?----本人备注

- SSH反向代理实现外网访问内网服务器

- 通过XShell 的SSH隧道功能, 让外网访问内网网站

- 使用ssh的反向隧道管理内网路由器

- Ubuntu SSH反向隧道从外网连接内网

- 使用SSH反向隧道进行内网穿透

- 使用SSH反向隧道进行内网穿透

- 使用SSH反向隧道进行内网穿透

- C语言-4

- 1026. 程序运行时间(15)

- scala List的泛型分析以及::类和Nil对象

- 2015081501 - 仙剑奇侠传四的纪念

- POJ 1988 Cube Stacking

- ssh反向隧道实验——没有端口映射的前提下,让外网访问内网服务器

- 关于c++析构函数

- JAVA面试700问(六)

- mysql 中文乱码

- 博客迁移至博客园。用户:Jabnih

- POJ 1061 不定方程

- 每天一个Linux命令-15(cut)

- Android Activity的生命周期

- C语言-5