利用IIS日志检测和分析常见WEB攻击

来源:互联网 发布:快乐家族知乎 编辑:程序博客网 时间:2024/04/28 09:53

利用IIS日志检测和分析常见WEB攻击

作者:警E卫

一、常见攻击及IIS

1

IIS

#Software: Microsoft Internet Information Services 5.0

#Version: 1.0 http://www.japee.com.cn/jew/bbs.aspx

#Date: 20080305 03:091

#Fields: date time cip csusername sip sport csmethod csuristem csuriquery scstatus cs(UserAgent)

20080305 03:091 192.168.0.13 192.168.0.3 80 GET /iisstart.asp 200 Mozilla/4.0+(compatible;+MSIE+5.0;+Windows+98;+DigExt)

20080305 03:094 192.168.0.13 192.168.0.3 80 GET /pagerror.gif 200 Mozilla/4.0+(compatible;+MSIE+5.0;+Windows+98;+DigExt)

通过分析第六行,可以看出2008

2

在IE

这种攻击就是利用SQL

2008-03-05 11:07:11 10.17.168.1 - 10.17.168.1 80 GET http://192.168.0.3/test.asp?id=49 ; and user>0 500

一般来说,这种攻击一次试探是难以达到目标的,它会进行多次试探,通过日志分析,就可以将这种可疑信息过滤出来,并且预警。

3

在IE

2008-03-05 09:07:11 10.17.168.1 - 10.17.168.1 80 GET /scripts/..?+1c../winnt/system32/cmd.exe /c+dir 200

出现这个日志表明有人想攻击IIS

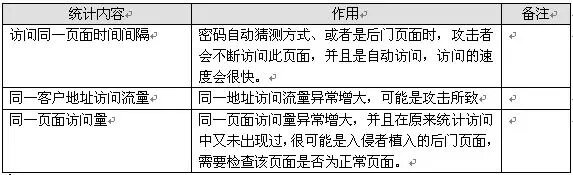

二、常见利用IIS

1

一个老练的入侵者,在入侵成功后一定会把日志中的痕迹去掉,让你无法掌握其入侵事实。所以保护好日志变得非常重要,通常我们的日常默认路径为%systemroot%/system32/LogFiles

2

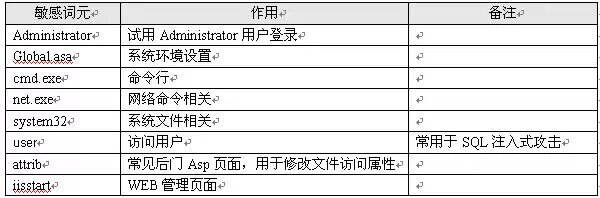

建立敏感词元表,利用各种工具在日志中搜索敏感词元,一发现存在敏感词元,即刻报警。常用敏感词元列表如下

3

- 利用IIS日志检测和分析常见WEB攻击

- 【安全牛学习笔记】XSS-简介、跨站脚本检测和常见的攻击利用手段

- 【安全牛学习笔记】XSS-简介、跨站脚本检测和常见的攻击利用手段

- 利用excel分析IIS服务器日志

- IIS攻击与日志

- IIS 和Apache 日志分析

- 常见WEB应用攻击影响分析

- 怎样配置IIS日志和IIS日志代码分析

- 常见的Web攻击和防御总结

- 常见的Web攻击和防御总结

- iis日志分析和tomcat日志分析(python)demo

- 如何查看和分析IIS日志

- 如何查看和分析IIS日志

- 如何查看和分析IIS日志

- 常见web攻击方式

- 常见web攻击

- 常见 Web 攻击介绍

- web常见攻击方式

- 提示效果

- IE内存泄漏补充:关于循环引用的详细解释

- Windows自启动程序十大藏身之所

- 男人最想拥抱的八大熟女影星(组图)

- shaded-pole-motor

- 利用IIS日志检测和分析常见WEB攻击

- 标准之争:从6000页到10000页的OOXML

- BubbleSort

- 工作挺累的

- HDU2108 Shape of HDU - 计算几何 判断凹凸多边形

- 防止Javascript造成IE内存泄漏的若干原则

- flex builder3+SubClipse

- .NET企业级应用架构设计系列之开场白

- Javascript 实现拖动,