台湾大选定向攻击案例研究

来源:互联网 发布:c语言写九九乘法口诀 编辑:程序博客网 时间:2024/04/30 14:32

简介

2016年1月,蔡英文当选为台湾首位女领导。在大选之前,据报道此次选举发生了一系列的网络威胁事件。[1] 回顾在这段时间从不同群体中观察到的恶意软件,从这些零碎中拼凑出来的证据表明有几波人使用台湾总统选举作为鱼叉式网络钓鱼主题。

EvilGrab

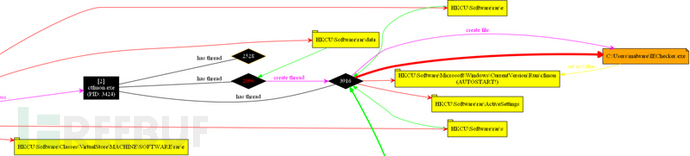

我们遇到的第一个使用台湾选举为主题的样本的是一个名为“2016年台灣總統選舉觀戰團 行程20160105.xls(393dafa8bd5e30334d2cbf23677e1d2e)的Excel电子表格,一旦执行电子表格,一个名为6EC5.tmp的文件将会出现在%temp%文件夹。该文件实际上是一个可执行二进制文件,一旦执行就会产生一个ctfmon.exe进程并将其自身克隆到%userprofile%目录并命名为IEChecker.exe(fb498e6a994d6d53b80c53a05fc2da36)。

所使用的Evilgrab恶意软件,在注册表值中包含编码模块

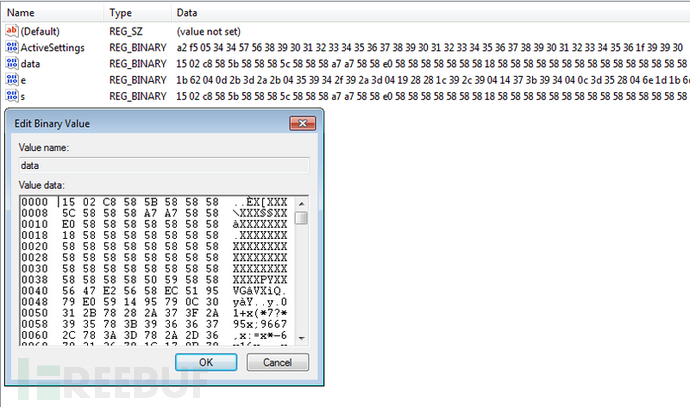

除了创建IEChecker.exe,ctfmon恶意进程同时还在以下路径创建了一组包含编码数据的注册表键。事实上这些都是恶意软件使用的模块,这些行为都预示着我们分析的恶意软件就是一个 EvilGrab样本[2]:

- HKCU\Software\rar\e

- HKCU\Software\rar\s

- HKCU\Software\rar\data

- HKCU\Software\rar\ActiveSettings

- HKCU\Software\Classes\VirtualStore\MACHINE\Software\rar\e

恶意软件通过设置一个自动运行键调用ctfmon确保IEChecker.exe在启动时执行以达成持久性目的。

![]()

该恶意软件还有一个C&C服务器192.225.226[.]98:8080,大约每30秒就发送一个TCP SYN包。

DynCalc/Numbered Panda/APT12

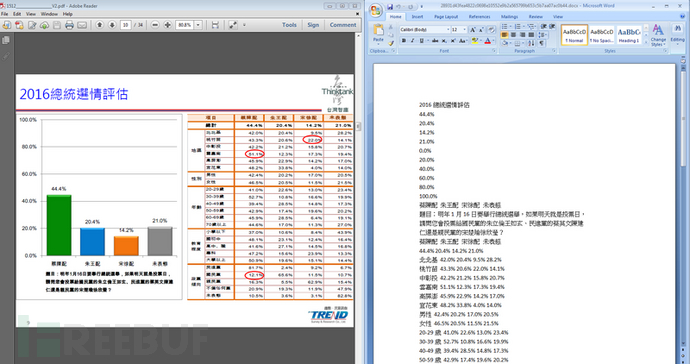

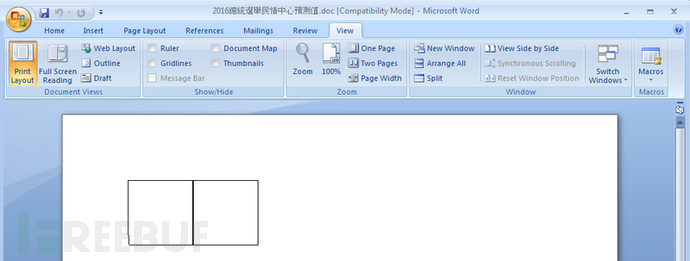

我们遇到的第二个样本名为“總統辯論會後:民眾政黨支持趨勢變化.exe ”(791931e779a1af6d2e1370e952451aea) ,该样本是一位台湾用户2016年1月11日(总统大选前5日)提交到VirusTotal。

![]()

该二进制文件使用标准的微软word图标,如下图所示,诱骗用户误以为该文件是一份合法的word文档

执行时,该二进制文件会在同一目录下创建一个名为ka4281x3.log的文件,这个文件包含编码数据。该文件的命名风格颇有IXESHE[3]特色以及Etumbot[4]家族恶意软件相关,基于行为判断与其他的Etumbot样本相类似(e.g. 2b3a8734a57604e98e6c996f94776086),我们相信这起攻击与 APT12脱不了干系。

除了.log文件,还创建了一个诱饵文档显示给用户,如下图所示。研究诱饵文档中的内容,显示的内容与之前台湾智库[5]发布的“總統辯論會後:民眾政黨支持趨勢變化”演讲一样。下图显示了诱饵文件所使用的相同演讲内容,诱饵文件没有格式化,表明攻击者可以从PDF简单的复制粘贴内容来创建一个新的word文档,相同内容如下所示:

台湾智库[6]的原始报告题目 “總統辯論會後:民眾政黨支持趨勢變化”,显示了从最新的民意调查获得的结果(左)。诱饵文件则是加入了 IXESHE/Etumbot样本(右)

之后恶意软件将名为vecome.exe的二进制文件加载到%Appdata%\Roaming\Location目录,并安装一个自动运行键确保二进制文件在启动时能够执行。

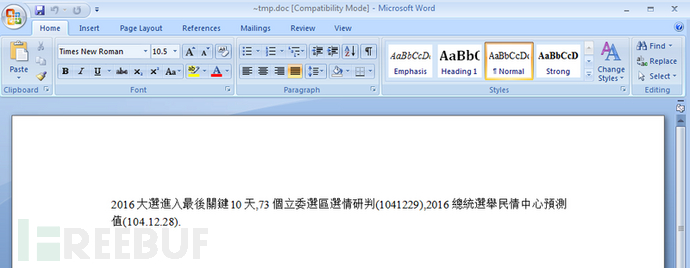

![]()

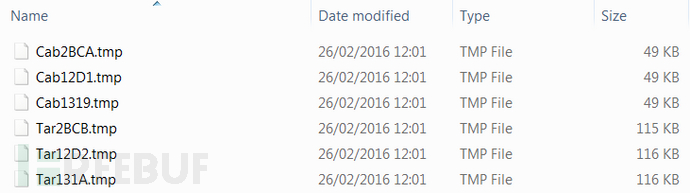

类似于其他IXESHE/Etumbot样本,恶意软件在%temp%目录生成6个临时文件:

恶意软件通过SSL与C&C服务器201.21.94[.]135在443端口进行沟通,使用的SSL证书与电子邮件地址exam@google.com[7]有关

SunOrcal and Surtr

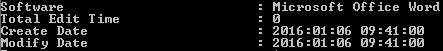

我们检测的最后一份样本是使用台湾选举为主题的名为“2016總統選舉民情中心預測值.doc”(09ddd70517cb48a46d9f93644b29c72f)的恶意word文档。这份文件的内容包含两个空白的方格,会有一个自解压文件加载到%temp%,之后会单独显示一个仅有一行提到总统选举的诱饵文档。

不管如何,这句话非常荒谬。通过搜索这句话我们得知,它还曾被用作鱼叉式钓鱼攻击邮件的题目发送给许多政治家和香港维权分子,包括James To[8], Tommy Cheung[9] 以及 Joshua Wong.[10] 。Wong是著名的香港学生维权分子,2016年1月6日他在Facebook上公开宣称,他收到了鱼叉式钓鱼攻击邮件,但是并没有因为好奇而打开这份.rar附件。

通过检测诱饵文件的 EXIF数据,样本显示文档创建于钓鱼邮件发送的当天。

鉴于相似的主题以及鱼叉式钓鱼攻击相同的文本,以及反对香港维权的时机和诱饵文件的创建时间,我们相信这两起攻击事件应该出于同一团队之手。

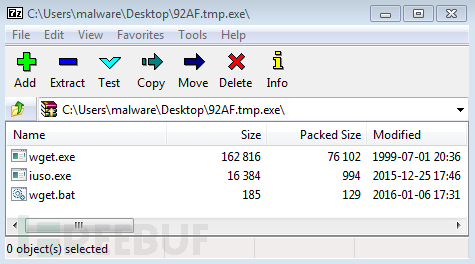

回到我们的样本分析,一旦被引诱执行文档会生成一个自解压文件并执行,该文档包含3个文件。一个批处理文件,一个wget二进制文件的副本,以及一个名为iuso.exe的辅助二进制文件。

一旦执行,二进制文件会加载到%programdata%目录,之后执行批处理文件从已经被拿下的kcico[.]com下载第二阶段恶意软件。

![]()

下载二进制文件wthk.exe后并执行,会在%programdata%: “Javame” 和 “sun orcal”目录下生成两个嵌套目录,基于这种独特的文件夹命名的使用, “sun orcal” 可早可以追溯到2013年[11],似乎可以理解为拼写错误的Sun Oracle,我们称这个恶意软件为SunOrcal。

以下为完整的嵌套路径:

- C:\ProgramData\Javame\Java\Jre\helper\113507

- C:\ProgramData\sun orcal\java\JavaUpdata

- C:\ProgramData\sun orcal\java\SunJavaUpdata

一旦执行wthk.exe,会将其自身可怜到\sun orcal\java\SunJavaUpdata并命名为SunJavaUpdata.exe。此外,在Javame文件夹下会生成一个名为SunJavaUpdataData.lnk的快捷方式,其指向 SunJavaUpdata.exe

这个快捷方式的目的很清楚,当我们检测注册表发生的的变化,恶意软件会修改位于HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folder\的启动键指向\Javame\Java\Jre\helper\113507目录,当它第一次加载时会导致资源管理执行快捷方式,并且确保了能够在启动时执行。

![]()

如批处理脚本所示,一旦wthk.exe执行完成,接着就会执行iuso.exe。检测该二进制的代码显示该代码的目的是使机器休眠一分钟,然后执行位于%programdata%中的Keyainst.exe。不幸的,我们无法检索这些二进制文件。

检索由 SunJavaUpdata.exe产生的网络流量,我们发现恶意软件与C&C服务器safety.security-centers[.]com 进行通信,解析的IP地址为210.61.12[.]153。根据域名工具[12],security-centers[.]com域名与两个电子邮件有关:

- 注册邮箱: an_ardyth@123mail.org

- 管理员邮箱: janmiller-domain@googlemail.com

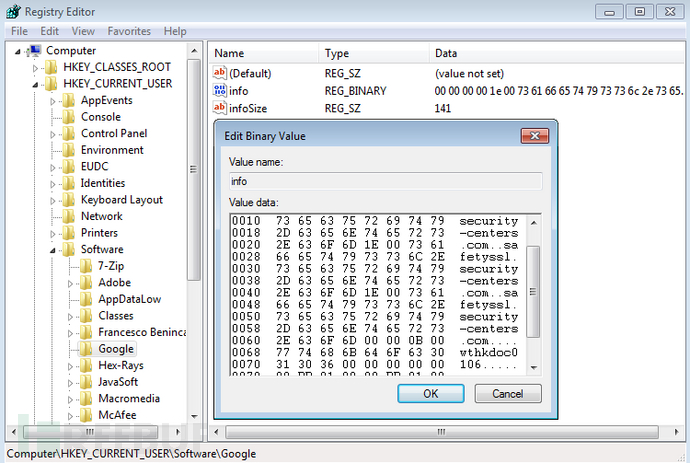

有趣的是,该恶意软件在HKCU\Software\Google\info注册表键中存储C&C信息

上图中显示的行动代号“wthkdoc0106”与“wthk”恶意程序的名称相同,“doc” 是交付的恶意软件文档类型,“0106”指的是1月6日(攻击开始日期)

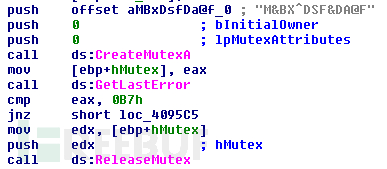

除了行动代号之外,恶意软件还有一个硬编码 “M&BX^DSF&DA@F”:

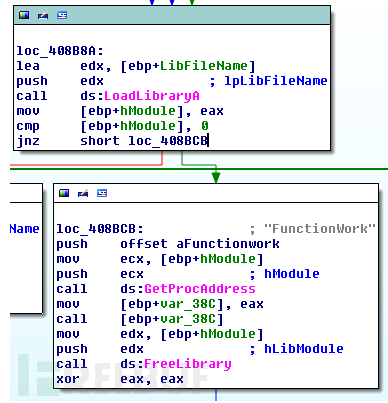

从恶意软件样本中还观察到有调用一个DLL函数,FunctionWork(恶意软件中的硬编码)

尽管我们没能从基础设施中找到我们的SunOrcal样本与其他威胁样本中有直接重叠部分,但是我们可以分析Citizen Labs[13] 在2013年分享出来的样本。

特别是通过找到的样本创建相同的目录名“javame” 和 “sun orcal”,我们遇到的下列SunOrcal样本共享着相同的互斥元,文件夹结构,注册表路径,以及调用DLL函数“FunctionWork”:

- 6b3804bf4a75f77fec98aeb50ab24746 (C2: www.olinaodi[.]com)

- 1fd33fe7c2800225bfc270f9ae053b65 (C2: www.eyesfeel256[.]com)

- 397021af7c0284c28db65297a6711235 (C2: safetyssl.security-centers[.]com)

- 415f5752bf5182b9d108d7478ba950f9 (C2: www.eyesfeel256[.]com)

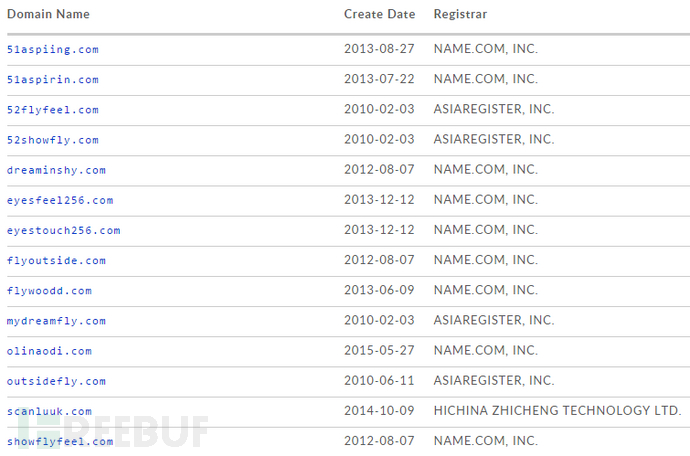

查看olinaodi[.]com 以及 eyesfeel256[.]com的WHOIS信息,显示他们的注册留下的邮箱地址相同toucan6712@163.com。通过邮箱地址反向查询出该邮箱注册了14个域名,其中大部分都包含 fly, dream, eyes 以及feel关键词

特别有趣的是flyoutside[.]com,该域名在2013年曾被Citizen Lab报告与Surtr恶意软件相关

我们相信SunOrcal和Surtr RATs出自同一团体,基于域名的注册日期,我们猜测这波人应该是从2010年开始着手部署的。

[1] http://www.bloomberg.com/news/articles/2015-12-20/taiwan-opposition-hacked-as-china-s-cyberspies-step-up-attacks-iif2vmh1

[2] See http://blog.trendmicro.com/trendlabs-security-intelligence/evilgrab-malware-family-used-in-targeted-attacks-in-asia/ and, more recently,http://researchcenter.paloaltonetworks.com/2015/06/evilgrab-delivered-by-watering-hole-attack-on-president-of-myanmars-website/

[3] http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_ixeshe.pdf

[4] http://www.arbornetworks.com/blog/asert/wp-content/uploads/2014/06/ASERT-Threat-Intelligence-Brief-2014-07-Illuminating-Etumbot-APT.pdf

[5] www.taiwanthinktank.org/english/welcome

[6] http://www.taiwanthinktank.org/chinese/page/5/71/3074/0

[7] Note that it is possible to provide a fake address when creating a SSL certificate and so this does not necessarily mean that the attacker controls this email address.

[8] https://en.wikipedia.org/wiki/James_To

[9] https://zh.wikipedia.org/wiki/%E5%BC%B5%E7%A7%80%E8%B3%A2

[10] https://en.wikipedia.org/wiki/Joshua_Wong_(activist)

[11] http://contagiodump.blogspot.co.uk/2013/09/sandbox-miming-cve-2012-0158-in-mhtml.html

[12] https://whois.domaintools.com/security-centers.com

[13] https://citizenlab.org/2013/08/surtr-malware-family-targeting-the-tibetan-community/

*原文链接:pwc,鸢尾编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

- 台湾大选定向攻击案例研究

- 大话西游系列之"台湾大选"

- 台湾大选国民党胜出,松口气了!

- 远控软件VNC攻击案例研究

- 2008台湾大选投票最新结果 -- 转自新加坡联合早报

- 从台湾大选看平潭经济的起飞...

- ICMP重定向攻击

- 台湾少年黑客攻击网站炫耀技术

- 台湾液晶产业实施APS的案例

- 庞大触角加精准定向,Facebook如何主导2016美国总统大选

- SQL注入攻击研究

- 台湾

- 发布攻击台湾“国旗”设计网的ASP代码

- 发布攻击台湾国旗设计网的ASP代码:

- DNS 攻击方式及攻击案例

- DNS 攻击方式及攻击案例

- 一个301重定向案例

- 美国大选

- Android系统启动过程

- openwrt web界面添加 菜单选项

- Ubuntu下安装NFS服务及其配置

- Android中文件读写(输入流和输出流)操作小结

- IP地址基础知识

- 台湾大选定向攻击案例研究

- HBase表“usertable”不能删除问题

- TCP长连接机制

- ZOJ 1414 Number Steps

- 静态库链接、动态库静态链接和动态链接

- 关于用xib自定义的cell的高度自适应问题

- wireshark基本用法及过虑规则

- 1051. 复数乘法

- 绘制折线图展示数据简单介绍-iOS客户端