用“洪荒之力”也难保安全的EMV芯片卡

来源:互联网 发布:莎莎源码论坛提取密码 编辑:程序博客网 时间:2024/04/28 05:28

* 本文原创作者:白泽安全团队,本文属FreeBuf原创奖励计划,未经许可禁止转载

前言

一直以来,针对银行卡的攻击都从未停止过。银行卡的安全为何屡遭挑战?应该如何保障银行卡的安全?未知攻焉知防。本文将对EMV芯片卡的3种攻击方法以及每种方法针对的安全问题进行详细分析。

EMV芯片卡面临的安全威胁

什么是EMV?

EMV是芯片卡使用标准,命名来源于于Europay、万事达卡( MasterCard ) 与 威士卡(VISA)三大国际组织英文名称的字首所组成。EMV芯片卡的出现是为了解决一直困扰银行业多年的磁条卡盗刷问题。

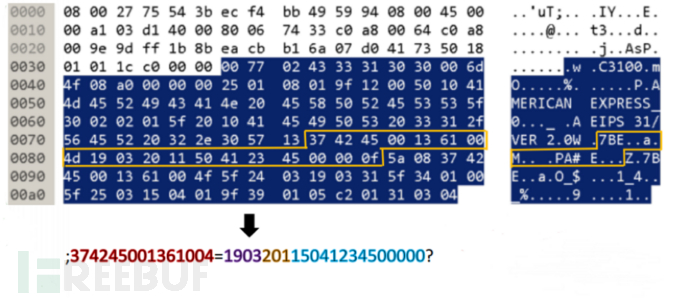

传统的磁条卡很容易被复制,因为它内部的数据是静态的。而EMV卡在每次进行交易的时候,都会动态的创造一个独特的交易码 (见图1中紫色部分),可以大大减少银行卡被盗刷的情况。

图1 EMV卡内信息结构

美国已在2015.10.01在新卡发行时使用EMV全面替换磁条卡,但当时仍有大约60%的客户持有旧的信用卡。

使用EMV卡之后我们是否就安全了?

芯片卡的出现在一定程度上遏制了愈演愈烈的银行磁条卡复制事态,一时间让大量攻击者不知所措。银行也对芯片卡的表现很满意,是否就能从此高枕无忧了呢?然而好景不长,很快,安全研究人员开始关注EMV协议的漏洞并成功找到了利用方法。

经过分析,目前针对EMV卡的攻击手法现在有贴卡中间人攻击、交易快照劫持攻击、认证中间人攻击三种。

贴卡中间人攻击

贴卡中间人攻击出现的时间较早。这类攻击的主要特点为:攻击者需要取得用户原有EMV卡的芯片;攻击者无需知道用户PIN码即可完成取款操作。

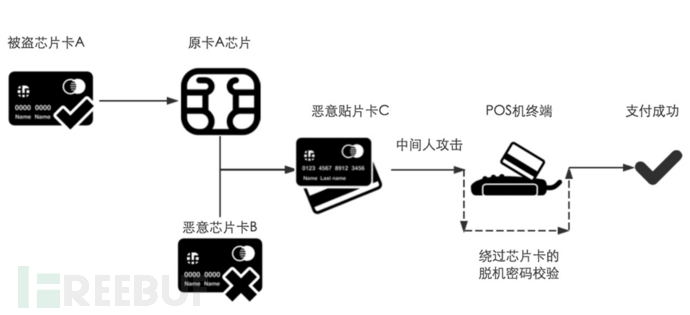

经分析整理出这种攻击的思路为:黑客首先需要窃取合法用户的芯片卡A,之后提取出原芯片并与构造的恶意芯片卡B对接,芯片卡B在整个交易过程中充当中间人的角色,可与原芯片和POS互相实时传输信息,最终形成恶意贴片卡C。攻击者持有卡C在POS机交易的过程中,可绕过PIN码验证环节,即输入任意PIN码,均可实现正常交易。通过对整个交易流程的分析,得出攻击流程图如图2所示。

图2 贴卡实现中间人攻击流程图

攻击者利用伪造卡,在POS机终端和原卡芯片中形成了中间人攻击,详细过程如图3所示。第一步:POS机首先向伪造卡请求持卡人信息,伪造卡转发请求至原卡并获得正确的EMV卡片信息,之后转发给POS机终端;第二步:攻击者在POS机上输入任意的PIN码,POS机向伪造卡发送PIN码,并请求对PIN码进行校验。伪造卡转发校验请求至原卡,原卡校验PIN虽然失败,但在伪造卡传输至POS机的过程中,校验信息被修改为始终为TRUE。最终绕过了脱机密码校验,使得攻击者输入任意PIN码,均可正常交易。

图3 中间人攻击示意图

交易快照劫持攻击

虽然存在上述攻击方法,但因为利用条件苛刻,所以没有出现形成针对EMV的有效攻击。然而就在8月4号的2016 US-BlackHat大会上,来自RAPID7的高级安全工程师Weston Hecker 通过一个小小的名为“La-Cara”装置,针对EMV芯片卡进行攻击,在15分钟内让ATM机吐钞$20000-$50000。下图为 Weston Hecker和他的助手在大会上演示他的成果。

视频链接

图4 Weston Hecker(身着黑衣)与助手现场演示ATM吐钞

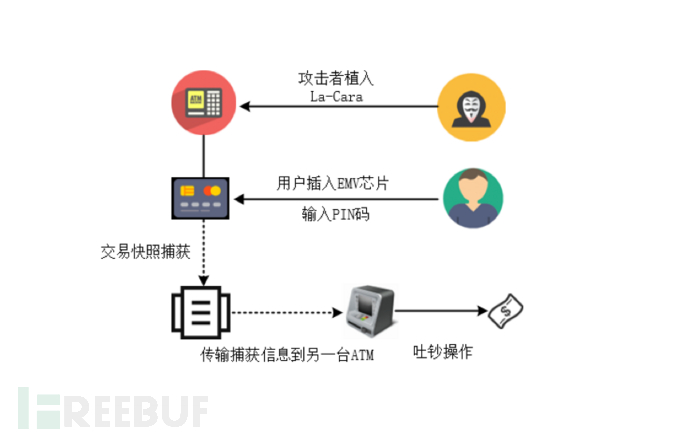

攻击特点为:整个攻击过程需要两部设备;实时性传输交易快照。

具体的攻击方式为:攻击者首先利用通过植入La-Cara模块收集数据,整个植入过程不需要打开机器,在外部即可植入;之后当用户利用此台设备进行交易时,La-Cara即可获取到用户的实时交易快照,之后通过信道传输快照后在另一台ATM上重现,进行实时攻击。

经过分析,攻击流程如图5所示。

图5 Weston HeckerATM攻击流程

交易快照劫持攻击针对的安全弱点主要为交易过程中交易快照可被捕获,并且没有抗重防攻击机制。

认证中间人攻击

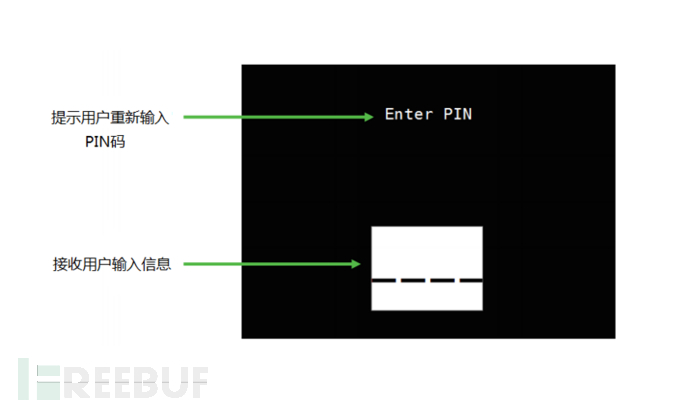

同样在这一天的黑帽大会上,两位NCR的研究人员Nir Valtman和PatrickWatson向大家展示了另一种攻击EMV卡的方法。他们用被动和主动的中间人攻击来代替密码键盘设备密钥库和文件。为了获取用户的PIN码(身份验证码),攻击者在交易流程中劫持屏幕信息,要求用户输入PIN码的界面,如图6所示,从而捕捉明文形式的PIN码。

图6屏幕注入后界面

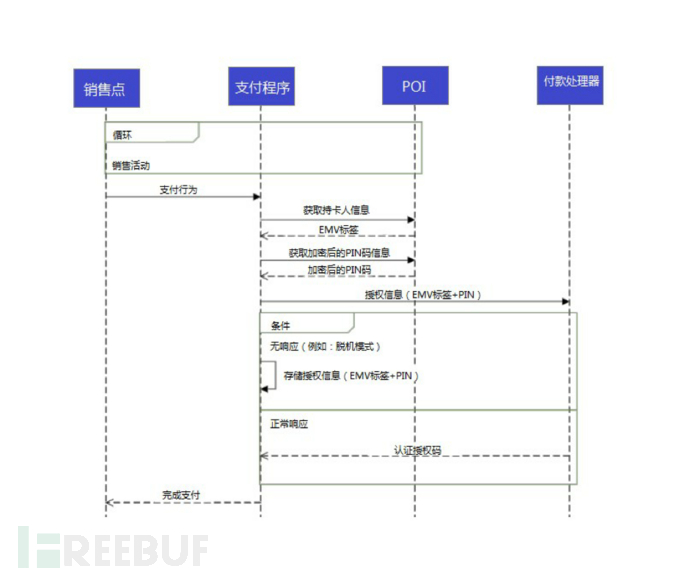

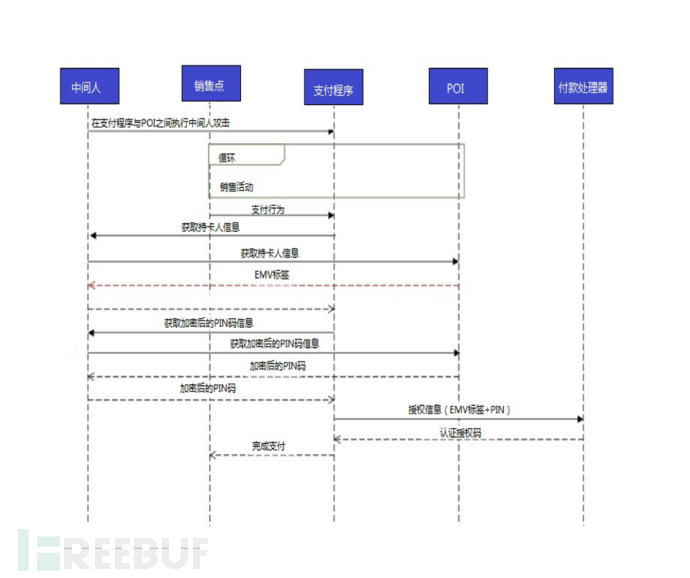

认证中间人攻击攻击特点为:不需要盗取原用户的芯片;需要用户输入正确的PIN码。攻击的详细流程如图7图8所示。

图7用户正常交易时序图

图8实施中间人攻击后的时序图

经过对比,我们可以得出,当用户进行交易时,攻击者在支付程序与POI(Payment points ofInteraction)中充当了中间人的角色,获取EMV卡内信息,包括信用卡验证值CVV码,在近一步获取到用户的PIN码之后,最终完成交易。

针对弱点:认证中间人攻击的攻击思想与贴卡中间人攻击类似,都是针对整个交易过程中缺乏对交易对象的身分进行认证,从而获取关键的EVM信息以及PIN码,进行后续恶意行为,达到盗刷的目的。

综上所述,EMV卡的出现虽然在一定程度上解决了磁条卡复制的情况,但是随着新的攻击方法的出现,芯片卡也面临着新的挑战。在使用芯片卡的过程中也要看到芯片卡存在的安全隐患,安全问题万不可掉以轻心。安全之责,任重而道远!

参考文献:

1.https://www.blackhat.com/us-16/briefings.html

2.https://www.blackhat.com/docs/us-16/materials/us-16-Hecker-Hacking-Next-Gen-ATMs-From-Capture-To-Cashout.pdf

3.http://www.cnn.com/videos/cnnmoney/2016/08/05/black-hat-atm-hack-cnnmoney.cnn

4.http://thehackernews.com/2015/10/hacking-chip-n-pin-cards.html

5.https://www.blackhat.com/us-16/briefings.html#hacking-next-gen-atms-from-capture-to-cashout

6.https://www.blackhat.com/docs/us-16/materials/us-16-Valtman-Breaking-Payment-Points-of-Interaction.pdf

* 本文原创作者:白泽安全团队,本文属FreeBuf原创奖励计划,未经许可禁止转载

- 用“洪荒之力”也难保安全的EMV芯片卡

- 洪荒之力的英语翻译(mystical powers)

- 洪荒之力

- 升级“FOTA”洪荒之力,对抗APP过多导致的慢、卡、热

- 大学毕业的你,满腔洪荒之力却找不到出口?

- 系统内核的洪荒之力:挪动鼠标

- 流量时代:直播 APP 变现的洪荒之力

- 户外广告行业如何使出“洪荒之力”

- 给自己一段自我堕落的时间,现在要唤醒自己的洪荒之力!

- 【阿里巴巴百川掌中测 限量内测招募啦】来自阿里的移动开发测试洪荒之力

- 费洪荒之力解决部署Java项目遇到的Hibernate奇葩状

- 洪荒之父洪君彦个人资料

- 产品新人,以洪荒之力助你技能提升

- 洪荒之力开我博客第一篇

- 【妹测】洪荒之力,罗马仕电源新品体验

- 当压测遇见奥运 ——游戏服务器如何在上线时面对用户的洪荒之力

- 与微软.NET创始人Scott Guthrie面对面,“红衣教主”亲身传授推动成功转型的洪荒之力

- 再缜密的设计,我们也很难保证完全没有bug,之所以仍未发现,只是激活这个bug的条件还没到来

- Java多线程系列--“JUC集合”10之 ConcurrentLinkedQueue

- 自制JSON解析库C++(一)--对JavaScript对象的理解

- LeetCode进阶之路(Length of Last Word)

- 前端工程的构建工具gulp

- light-1045 - Digits of Factorial【思维】(数学)

- 用“洪荒之力”也难保安全的EMV芯片卡

- JavaScript

- 正确分析散户的特点

- 2016.8.21&23 JZ雅礼联考 总结

- Android NDK开发中的 Hello World实例

- java连接数据库对两张表进行查询对比的小项目

- 随机问题之--洗牌算法

- shmget报错Invalid argument

- Java多线程系列--“JUC线程池”01之 线程池架构

已有 1 条评论

这个不懂 不做评价