从CSDN 漏洞谈.NET 安全开发

来源:互联网 发布:dnf易语言吸物源码 编辑:程序博客网 时间:2024/05/05 07:21

从CSDN 漏洞谈.NET 安全开发

by:jannock

http://jannock.cnblogs.com/

---------------------------

简介:

CSDN是chinese software develop net 的缩写 ,中国软件开发联盟。

中国最大的开发者技术社区

---- 《程序员》刊物 官方网站

它是集 新闻、论坛、群组、Blog、文档、下载、读书、Tag、网摘、搜索、.NET、Java、游戏、视频、人才、外包、第二书店、《程序员》等多种项目于一体的

大型综合性IT门户网站,它有非常强的专业性,其会员囊括了中国地区百分之九十以上的优秀程序员,是至今为止,在IT技术交流及其周边 国内中第一位的网站。

(from:百度百科)

从一个SQL注入点说起:

大部分时间都是在博客园呆着,很少上csdn,突然心血来潮,看了一下自己多年的csdn账号(还好,密码没忘记,哈哈。)

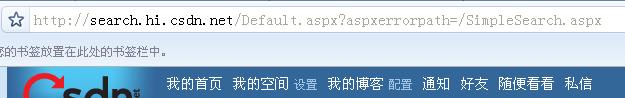

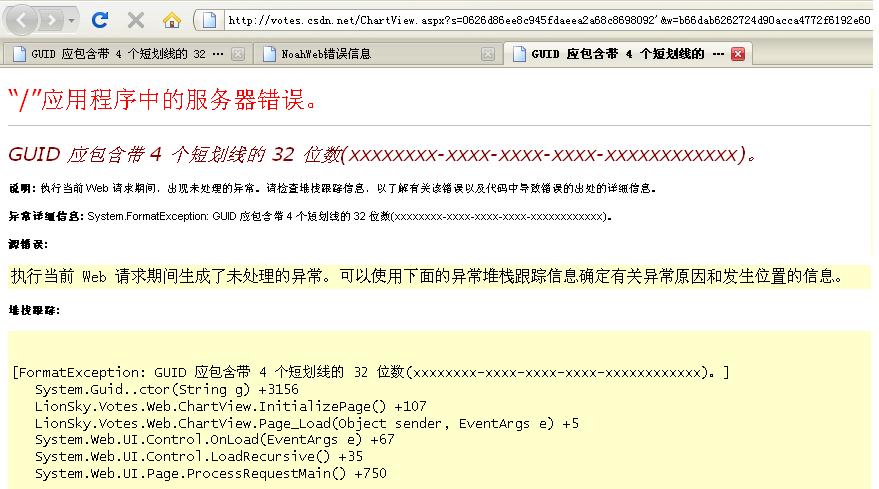

看到CSDN比以往还强大了,功能增多,个人空间什么的都有了。出于好奇,看到大部份代码都是用.net开发,由于近期研究.net全安性方面的,所以很不觉意地在个人空间搜索那输入了“'”奇迹般地出现了预想中的界面:

再输入:“aa'--” 如果存在注入,返回是正常的。“--”把后面的SQL语句注释

如图:

返回正常,只是下面的搜索数据没了,心想,难道存在传说中的SQL注入?

出于好奇,再试了一下“a' and 1=1--”和 “a' and 1=2 -- ” 返回的结果都一样,唉,看来注入是存在,但这注入点比较隐蔽,利用起来比较麻烦。

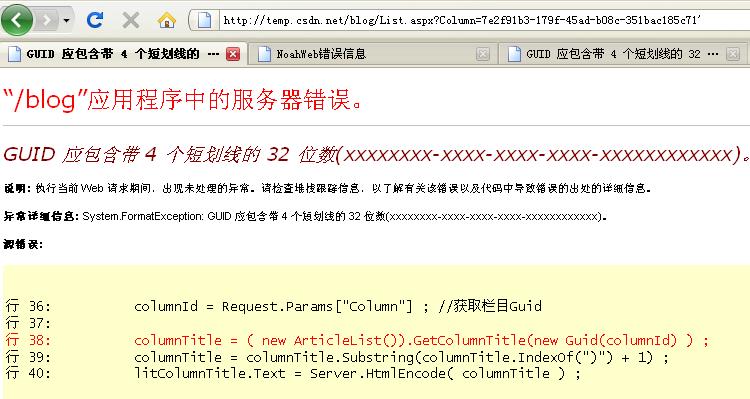

为了再证明SQL注入的存在。再次输入了几句SQL语句,结果是输入错误的语句,系统出现出错页,正确的语句系统返回正常。

可惜不知道表的结构,不然利用起来就。。。(后来经多次猜测,发现了几个表,呵呵。。。不过CSDN数据库设计还是挻复杂的)

跨站漏洞的存在:

跨站漏洞在现今web网络,越来越受着关注,CSDN不会不关注吧?

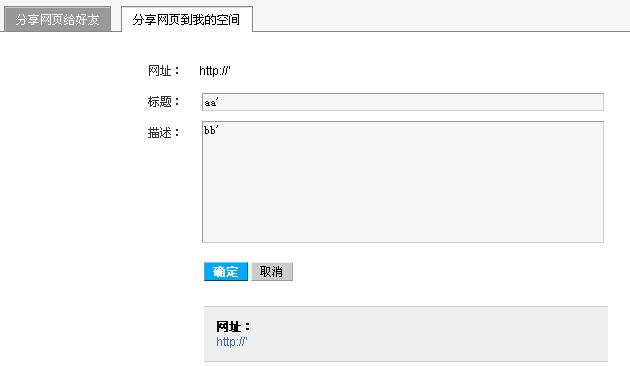

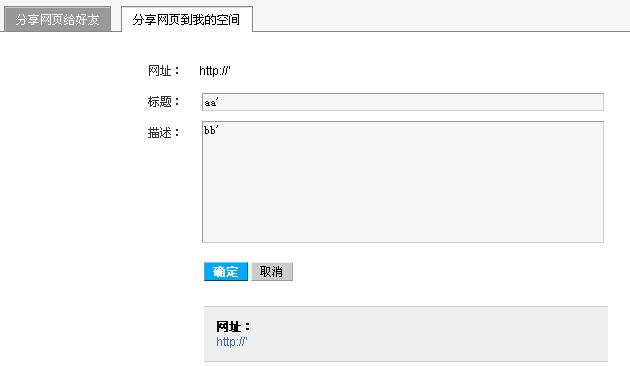

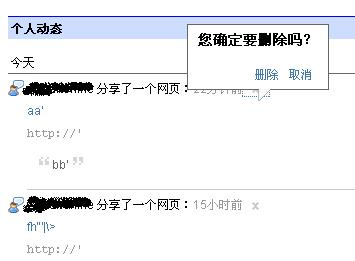

在分享网页到我的空间发了如下:

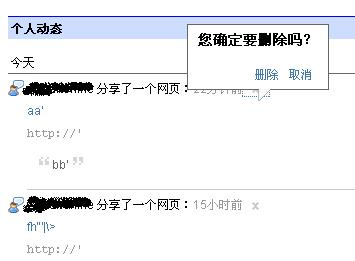

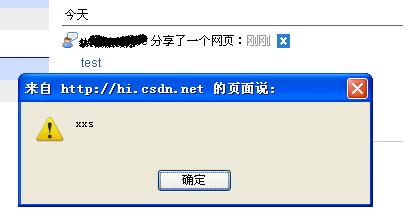

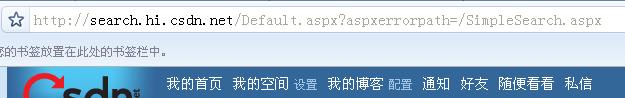

返回后正常,但再返回首页:

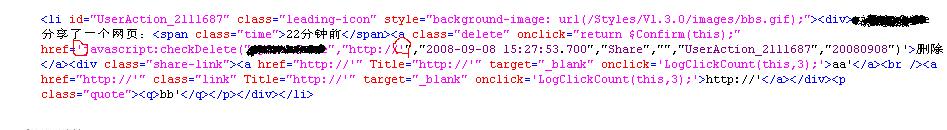

发现怎么删也删除不了,难道就是因为那些特殊符号使js出错?难道就是传说中的脚本注入?带着疑问,查看了页面源码,发现:

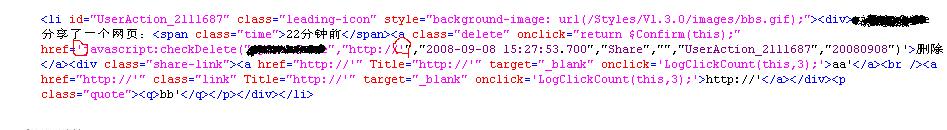

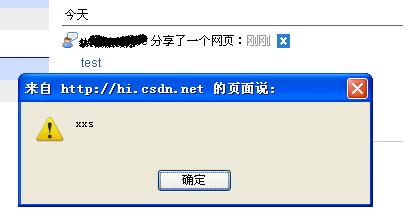

留意到了么? js的地方被我输入的截断了。于是再输入:“http://' id='(”

出现如图:

查看源码,变成了:

span class="time">刚刚span>a class="delete" onclick="return $Confirm(this);" href='javascript:checkDelete("xxxxx","http://' onmouseover=alert('xxs') id='(","2008-09-08 15:59:15.853","Share","","UserAction_2113284","20080908")'>删除a>

再看其他漏洞:

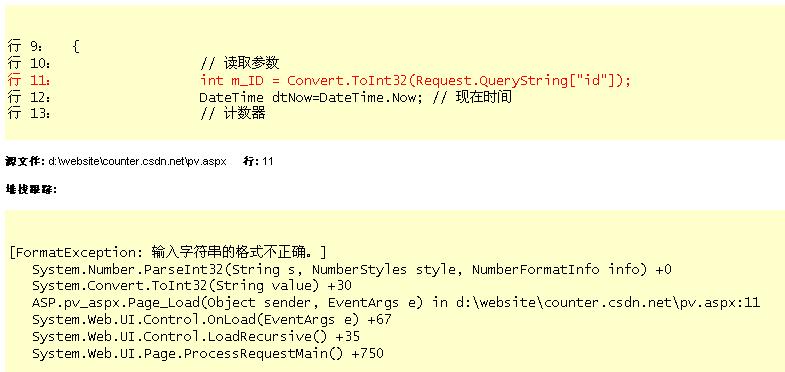

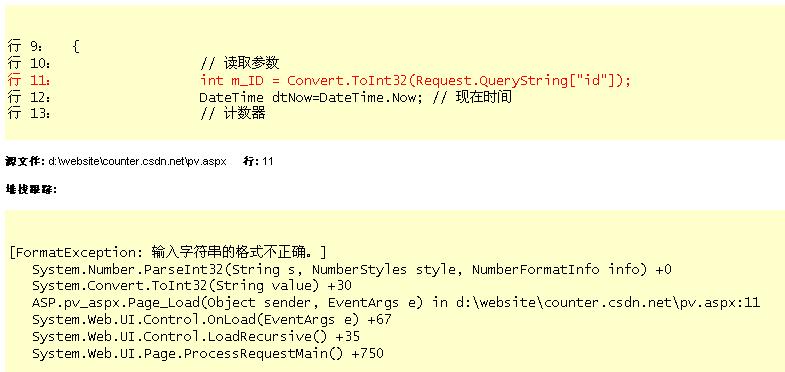

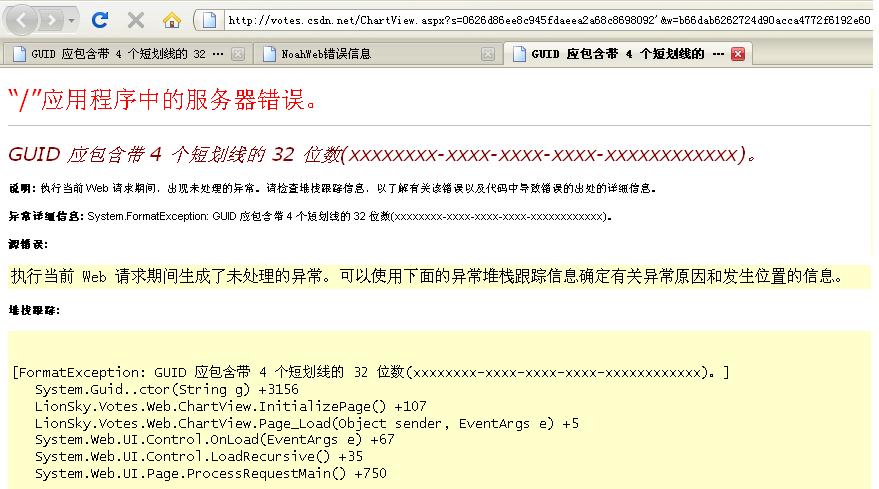

暴路径漏洞:

输入: http://counter.csdn.net/pv.aspx?id=342%27

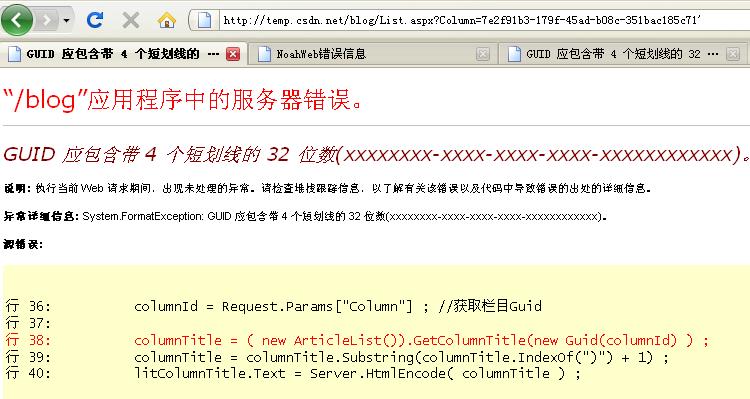

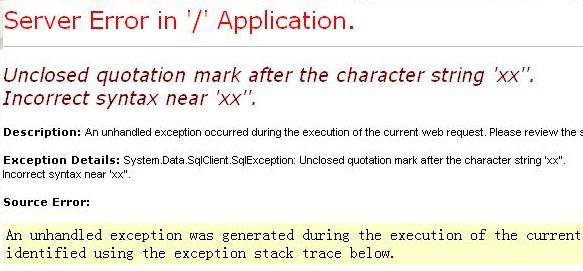

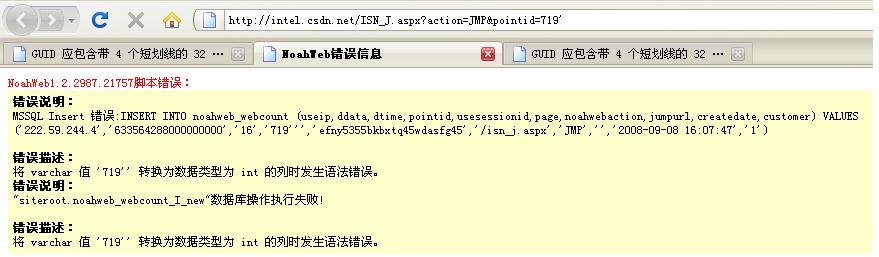

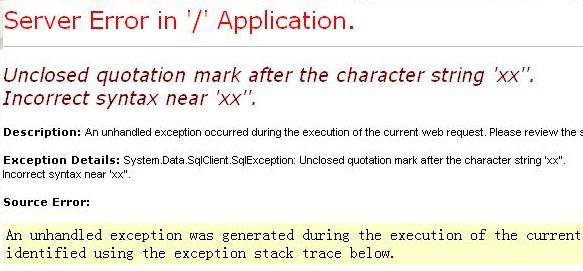

另一个SQL注入漏洞:

可以看出,这完全是可以注入的。。

其他出错信息:

对于一个健全的程序,出错处理应该要屏蔽的,任何出错都会给程序带来危险。

还发现多处php的暴路径漏洞。出现这里只谈论.net,所以就不给出了。

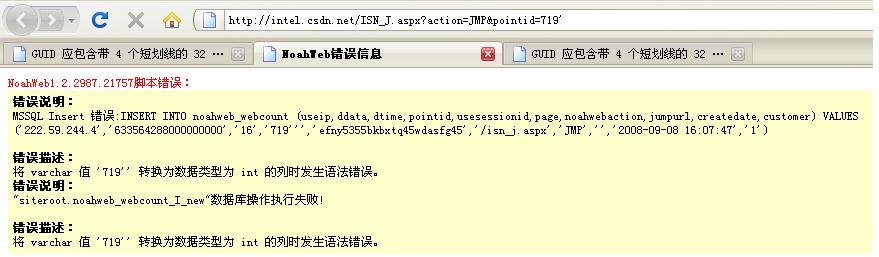

还有一处漏洞是非常危险的SQL注入,能直接操作数据库:

出于安全原因,这里不给出攻击地址。。。

关注.net安全开发。。。

(此文章只用于学习交流,请不要利用漏洞对网站进行攻击)

by:jannock

http://jannock.cnblogs.com/

---------------------------

简介:

CSDN是chinese software develop net 的缩写 ,中国软件开发联盟。

中国最大的开发者技术社区

---- 《程序员》刊物 官方网站

它是集 新闻、论坛、群组、Blog、文档、下载、读书、Tag、网摘、搜索、.NET、Java、游戏、视频、人才、外包、第二书店、《程序员》等多种项目于一体的

大型综合性IT门户网站,它有非常强的专业性,其会员囊括了中国地区百分之九十以上的优秀程序员,是至今为止,在IT技术交流及其周边 国内中第一位的网站。

(from:百度百科)

从一个SQL注入点说起:

大部分时间都是在博客园呆着,很少上csdn,突然心血来潮,看了一下自己多年的csdn账号(还好,密码没忘记,哈哈。)

看到CSDN比以往还强大了,功能增多,个人空间什么的都有了。出于好奇,看到大部份代码都是用.net开发,由于近期研究.net全安性方面的,所以很不觉意地在个人空间搜索那输入了“'”奇迹般地出现了预想中的界面:

再输入:“aa'--” 如果存在注入,返回是正常的。“--”把后面的SQL语句注释

如图:

返回正常,只是下面的搜索数据没了,心想,难道存在传说中的SQL注入?

出于好奇,再试了一下“a' and 1=1--”和 “a' and 1=2 -- ” 返回的结果都一样,唉,看来注入是存在,但这注入点比较隐蔽,利用起来比较麻烦。

为了再证明SQL注入的存在。再次输入了几句SQL语句,结果是输入错误的语句,系统出现出错页,正确的语句系统返回正常。

可惜不知道表的结构,不然利用起来就。。。(后来经多次猜测,发现了几个表,呵呵。。。不过CSDN数据库设计还是挻复杂的)

跨站漏洞的存在:

跨站漏洞在现今web网络,越来越受着关注,CSDN不会不关注吧?

在分享网页到我的空间发了如下:

返回后正常,但再返回首页:

发现怎么删也删除不了,难道就是因为那些特殊符号使js出错?难道就是传说中的脚本注入?带着疑问,查看了页面源码,发现:

留意到了么? js的地方被我输入的截断了。于是再输入:“http://' id='(”

出现如图:

查看源码,变成了:

span class="time">刚刚span>a class="delete" onclick="return $Confirm(this);" href='javascript:checkDelete("xxxxx","http://' onmouseover=alert('xxs') id='(","2008-09-08 15:59:15.853","Share","","UserAction_2113284","20080908")'>删除a>

再看其他漏洞:

暴路径漏洞:

输入: http://counter.csdn.net/pv.aspx?id=342%27

另一个SQL注入漏洞:

可以看出,这完全是可以注入的。。

其他出错信息:

对于一个健全的程序,出错处理应该要屏蔽的,任何出错都会给程序带来危险。

还发现多处php的暴路径漏洞。出现这里只谈论.net,所以就不给出了。

还有一处漏洞是非常危险的SQL注入,能直接操作数据库:

出于安全原因,这里不给出攻击地址。。。

关注.net安全开发。。。

(此文章只用于学习交流,请不要利用漏洞对网站进行攻击)

- 从CSDN 漏洞谈.NET 安全开发

- 从CSDN用户密码泄露谈一些非技术安全对策

- 安全开发之-漏洞详细分类

- 安全开发手册-完全漏洞点处理

- 网站编程安全之---跨站漏洞(发现csdn的一个安全露洞)

- Android安全开发之启动私有组件漏洞浅谈

- Android安全开发之启动私有组件漏洞浅谈

- 目录 - 《ARM嵌入式Linux系统开发从入门到精通》 - 免费试读 - book.csdn.net

- CSDN招聘 .NET开发工程师

- web安全 CSRF漏洞

- 漏洞learning[安全大事记]

- 安全加固____Struts2漏洞

- Web安全 -- XSS漏洞

- Web安全 -- CSRF漏洞

- 关于信息安全和安全漏洞的一些科普——从支付宝控件漏洞谈起

- 爱测未来安全-从真实的项目修复来看如何完全驾驭短文件名漏洞

- 从苹果iCloud漏洞泄密看百度开放移动安全平台的意义

- CSDN的漏洞

- 一个主管的真情告白

- sockaddr_in/

- PL/SQL Developer插件编程的绑定变量问题

- ERP普及时代到来了!

- GUI移植总结

- 从CSDN 漏洞谈.NET 安全开发

- JavaScript创始人Brendan Eich访谈录[引自CSDN http://news.csdn.net/n/20080910/118901.html]

- 安装XFree86问题解决方法

- 博客园电子月刊

- c语言面试题

- Google AdSense优化技巧小结

- unittest必须使用的几个理由

- ERP项目失败,且慢炒人!

- 项目