Iptables中DNAT、SNAT和MASQUERADE的理解

来源:互联网 发布:java实现分段函数 编辑:程序博客网 时间:2024/05/21 18:48

IPtables中可以灵活的做各种网络地址转换(NAT),网络地址转换主要有两种:SNAT和DNAT。SNAT 是source networkaddress translation的缩写,即源地址目标转换。比如,多个PC机使用ADSL路由器共享上网,每个PC机都配置了内网IP,PC机访问外部网络的时候,路由器将数据包的报头中的源地址替换成路由器的ip,当外部网络的服务器比如网站web服务器接到访问请求的时候,他的日志记录下来的是路由器的ip地址,而不是pc机的内网ip,这是因为,这个服务器收到的数据包的报头里边的“源地址”,已经被替换了,所以叫做SNAT,基于源地址的地址转换。

DNAT 是destination networkaddress translation的缩写,即目标网络地址转换,典型的应用是,有个web服务器放在内网配置内网ip,前端有个防火墙配置公网ip,互联网上的访问者使用公网ip来访问这个网站,当访问的时候,客户端发出一个数据包,这个数据包的报头里边,目标地址写的是防火墙的公网ip,防火墙会把这个数据包的报头改写一次,将目标地址改写成web服务器的内网ip,然后再把这个数据包发送到内网的web服务器上,这样,数据包就穿透了防火墙,并从公网ip变成了一个对内网地址的访问了,即DNAT,基于目标的网络地址转换。

MASQUERADE,地址伪装,算是snat中的一种特例,可以实现自动化的snat

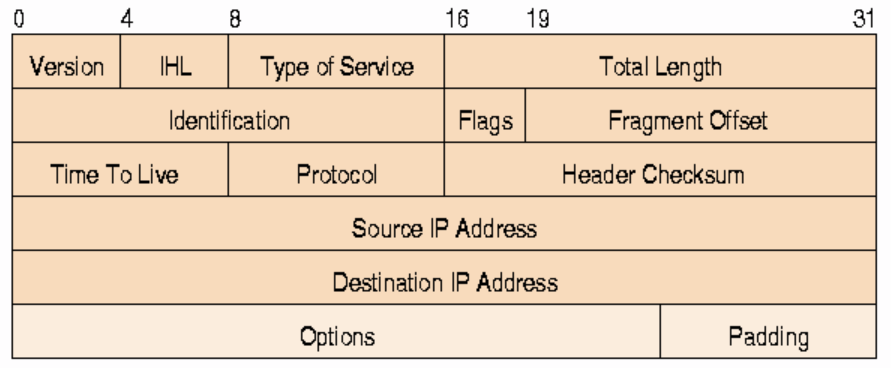

首先,我们要了解一下IP包的结构,如图:

在任何一个IP数据包中,都会有Source IP Address与Destination IP Address这两个字段,数据包所经过的路由器也是根据这两个字段是判定数据包是由什么地方发过来的,它要将数据包发到什么地方去。而iptables的DNAT与SNAT就是根据这个原理,对Source IP Address与Destination IP Address进行修改。

然后,我们再看看数据包在iptables中要经过的链(chain):

图中正菱形的区域是对数据包进行判定转发的地方。在这里,系统会根据IP数据包中的destination ip address中的IP地址对数据包进行分发。如果destination ip adress是本机地址,数据将会被转交给INPUT链。如果不是本机地址,则交给FORWARD链检测。

1、DNAT要在进入这个菱形转发区域之前,也就是在PREROUTING链中做:

# iptables -t nat -A PREROUTING -d 117.71.54.54 -j DNAT --to-destination 172.16.0.8

把访问117.71.54.54的访问转发到172.16.0.8上,这个转换过程当中,其实就是将已经达到这台linux网关(防火墙)上的数据包上的destination ip address从117.71.54.54修改为172.16.0.8,然后交给系统路由进行转发。2、SNAT是在数据包流出这台机器之前的最后一个链也就是POSTROUTING链来进行操作

# iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -j SNAT --to-source 117.71.45.28

将要流出本机的数据的source ip address修改成为117.71.45.28。这样,数据包在达到目的服务器以后,目的服务器会将包返回到117.71.45.28也就是本机。如果不做这个操作,那么你的数据包在传递的过程中,Reply的包肯定会丢失。3、假如当前系统用的是ADSL/4G动态拨号方式,那么每次拨号,出口IP都会改变,SNAT就会有局限性

# iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j MASQUERADE

MASQUERADE作用是,从服务器的网卡上,自动获取当前ip地址来做NAT(IP伪装成为封包出去"-o"的那块装置上的IP)

- iptables中DNAT、SNAT和MASQUERADE的理解

- iptables中DNAT、SNAT和MASQUERADE的理解

- iptables中DNAT、SNAT和MASQUERADE的理解

- iptables中DNAT、SNAT和MASQUERADE的理解

- iptables中DNAT、SNAT和MASQUERADE的理解

- Iptables中DNAT、SNAT和MASQUERADE的理解

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的区别

- 五十 IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT, DNAT和MASQUERADE的区别

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的含义

- IPtables中SNAT、DNAT和MASQUERADE的含义

- iptables中DNAT、SNAT和MASQUERADE的原理

- IPtables中SNAT、DNAT和MASQUERADE的含义

- JVM

- 模版方法模式

- postman

- 安卓面试清单----OKHttp源码解析(三)

- idea-spring+springmvc+thymeleaf搭建项目

- Iptables中DNAT、SNAT和MASQUERADE的理解

- iOS 百度地图路线绘制与小车平滑移动

- 一个非常好用的Android流式布局

- jqGrid选择多行数据展示

- Android Studio 使用错误记录

- jQuery 选择器字典 表示可以任意选择一个html 的标签。

- C++掷骰子游戏

- redis 批量删除

- 问题大全一