【安全牛学习笔记】Kali Linux使用

来源:互联网 发布:moto z force网络参数 编辑:程序博客网 时间:2024/06/06 03:44

netcat NC工具,网络工具中的瑞士军刀

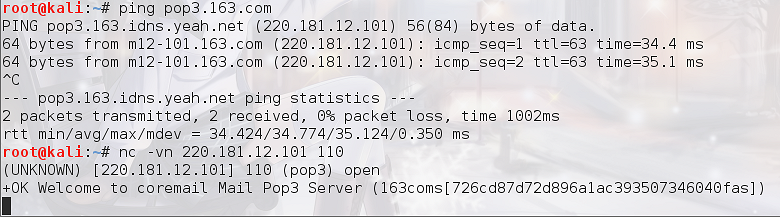

查看端口的banner信息

nc作为客户端, -v显示详细输出内容, -n不解析域名

pop3服务110端口打开状态,使用coremail

连接服务器端口用USER+(经base64加密的邮箱地址)

smtp服务25端口

http 服务80端口

nc文本信息传递 A: nc -l -p 4444 (-l监听)

B: nc -nv ip地址 4444

电子取证:

发送方:ls -l | nc -lp 4444 -q 1将ls结果发送给端口,发送完自动关闭

接收方:nc -nv ip地址 4444 > data.txt 将结果写入文件

传输文件:

发送方: nc -nv ip地址 4444 < 文件名 -q 1

接收方: nc -lp 4444 > 新文件名

加密传输

A:nc -lp 333 | mcrypt --flush -Fbqd -a rijndael-256 -m ecb > 1.mp4

B: mcrypt --flush -Fbq -a rijndael-256 -m ecb < a.mp4 | nc -nv 1.1.1.1 333 -q 1

端口扫描: -z扫描模式探测端口,探测tcp端口, -u探测udp端口

远程控制 -c bash,windows下改为cmd

ncat加密传输

A:ncat ncat -c bash --allow 192.168.20.14 -vnl 333 --ssl

B:ncat -nv 1.1.1.1 333 --ssl

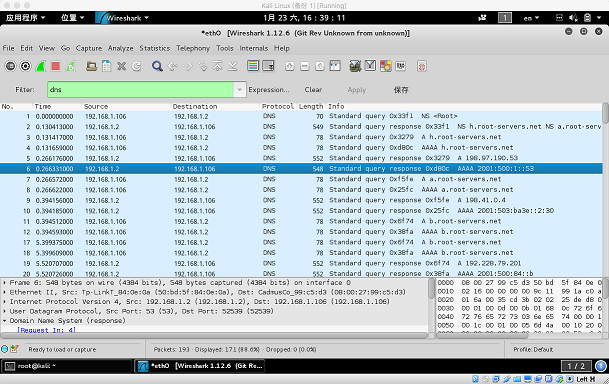

Wireshark抓包

混杂模式会抓到除发给自己以外的包

以端口号分辨协议

追踪TCP流

TCPDUMP

linux默认安装的抓包工具,纯命令行工具

默认只抓前68字节

-i 指定网卡, -s 0 抓取全部大小, -w 文件名.cap 保存到指定文件

-r 文件名.cap 查看抓到的包, -A 显示具体内容

tcpdump -i eth0 tcp port 22 抓22端口的tcp包

-n 不做域名解析

curl -v 网址 连接网址

显示筛选器:

tcpdump -n -r .cap | awk ‘{print $3}’| sort -u 筛选并排序

tcpdump -n src host 145.254.160.237 -r http.cap只显示源ip指定的

tcpdump -n dst host 145.254.160.237 -r http.cap 只显示目标ip指定

tcpdump -n port 53 -r http.cap

tcpdump -nX port 80 -r http.cap -x16进制

‘tcp[13]=24’ 包的第14字节化成十进制为24

文档记录

dradis 127.0.0.1:3004

keepnote 新建Notebook

truecrypt 加密文档

域名前加www为完全限定域名(FQDN)

域名记录:A(主机记录) 、C nmae(别名记录)、NS(DNS服务器记录)、MX(邮件交换记录)、ptr(从ip地址解析出域名,反向解析),AAAA(表示查询ipv6相当于ipv4的A)

域名解析过程(迭代查询):先发给DNS缓存服务器,发给根域域名服务器,返回.com服务器地址,返回example.com服务器地址,再次查询即可

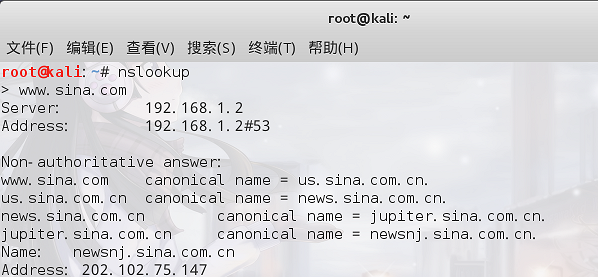

nslookup(DNS信息收集)

Server 域名服务器

canonical name (Cname)

set type(q)=查询类型 设置查询类型

server ip地址 设置域名服务器

智能DNS 用户网络不同,DNS返回结果不一样,使流量尽量发生在本地

set q=any 查询任何类型记录

spf记录,将ip地址反向解析,反垃圾邮件(收到邮件会对来源ip地址反向查询,与域名匹配)

nslookup 域名 type= DNS服务器地址

202.106.0.20 北京联通DNS服务器

dig工具

dig example.com any @DNS服务器地址

输出筛选: +noall 不输出任何

+answer 最终结果

-x 反向查询ip地址

bind版本信息: dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com

到官网的realease文件查看旧版本漏洞

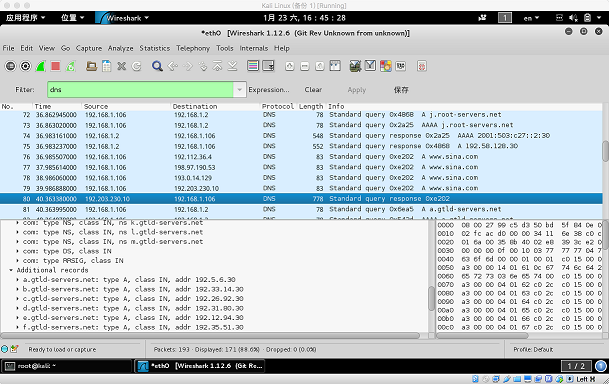

DNS追踪: dig +trace example.com

迭代查询:先向本地DNS服务器询问13个根服务器地址

任选一个查询,返回13.com域的服务器名称和地址,并向本地DNS服务器确认

能发现哪一级服务器被劫持

递归查询:只向本地DNS服务器询问

/etc/resolv.conf 本机DNS服务器地址

DNS区域传输

dig @ns1.example.com example.com axfr

host -T -l sina.com 8.8.8.8

DNS字典爆破

dpkg -L 程序名 包管理程序,查看程序所有文件

fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist a.txt

dnsdict6 -d4 -t 16 -x sina.com (-s,-m,-l,-x,-u 字典大小)

dnsenum -f dnsbig.txt -dnsserver 8.8.8.8 sina.com -o sina.xml

dnsmap sina.com -w dns.txt

dnsrecon -d sina.com --lifetime 10 -t brt -D dnsbig.txt

dnsrecon -t std -d sina.com

DNS注册信息

Whois

whois -h whois.apnic.net 192.0.43.10

shodan搜索引擎

只爬网上的设备

https://www.shodan.io/

net:ip地址 查询ip地址有关的信息

net:8.8.8.0/24 查询8.8.8ip段的所有地址

country:CN 查找中国的

city:beijing 查找北京的

port:22 开放22端口的 400 拒绝访问 302 重定向 200 可以访问

HTTP/1.1 200 ok 查找可以连接的开放端口

os:“windows” 查找windows系统

hostname: 查找主机名

/etc/network/interfaces 网卡设置为dhcp,再执行dhclient eth0

http://exploit-db.com/google-dorks

theharvester搜索命令

邮件,主机

theharvester -d sina.com -l 300 -b google

文件

metagoofil -d microsoft.com -t pdf -l 200 -o test -f 1.html

-o工作目录,-f输出文件

proxychains theharvester -d sina.com -l 300 -b google 使用代理

tor 的端口9150

tmux 终端窗口插件

goagent翻墙

安装支持包: apt-get install python-appindicator python-crypto python-dev python-gevent python-greenlet python-openssl python-pip python-vte libnss3-tools

pip install pyOpenSSL

pip install gevent --upgrade

mkdir -p ~/.pki/nssdb

导入证书:certutil -d sql:$HOME/.pki/nssdb –N

导入证书到浏览器 导入CA

设置浏览器代理

运行 goagent-gtk.py

CUPP——Common User Password Profiler

git clone https://github.com/Mebus/cupp.git

python cup.py -i

exif图片信息

exiftool工具显示图片的信息

recon-ng web信息搜索框架

命令格式与msf 一致

snapshots 创建快照

run 运行模块

reporting 生成报告模块

resolve 解析ip地址模块

search 搜索模块

- 【安全牛学习笔记】Kali Linux使用

- 【安全牛学习笔记】Kali Linux Comstomization

- 【安全牛学习笔记】Kali Linux渗透测试介绍

- 【安全牛学习笔记】 Kali Linux安装-熟悉环境

- 【安全牛学习笔记】Kali Linux基本工具

- 【安全牛学习笔记】Kali Linux渗透测试介绍

- 【安全牛学习笔记】Kali Linux实验环境

- 【安全牛学习笔记】Kali Linux渗透测试方法

- 【安全牛学习笔记】kali TOP10 安全工具:

- 【安全牛学习笔记】Kali Linux安装-硬盘安装、虚拟机安装

- 【安全牛学习笔记】Kali Linux 安装-持久加密USB安装、熟悉环境、熟悉BASH命令

- 【安全牛学习笔记】kali的安装与配置

- 【安全牛学习笔记】Kali实战-Web渗透

- 使用kali linux检测本地主机安全

- KaLi Linux Rolling 2016 学习笔记

- kali linux web渗透测试学习笔记

- 大学霸kali linux命令学习笔记

- kali linux学习笔记(2)

- 数组冒泡排序,选择排序,逆序,折半查找,遍历方法

- Python学习教程(四)——字典

- 最新phpstorm与webstrom破解汉化使用方法

- python笔记7

- 文章标题

- 【安全牛学习笔记】Kali Linux使用

- DynamicWebProject报错The superclass"javax.servlet.http.HttpServlet"was not found on the Java BuildPath

- 链表环

- pillow 图像信息获取

- 十进制转换(2、8、16)

- HDOJ3022 记忆化搜索

- HTML基础 网页结构基础6

- pmp引论-pmo -20171029

- Redis 主从复制